Студопедия КАТЕГОРИИ: АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция |

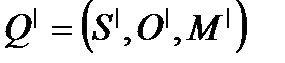

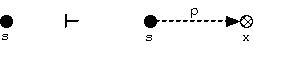

Модель системы безопасности HRU. Основные положения модели. Теорема об алгоритмической неразрешимости проблемы безопасности в произвольной системе.Модель HRU используется для анализа системы защиты, реализующей дискреционную политику безопасности, и ее основного элемента - матрицы доступов. При этом система защиты представляется конечным автоматом, функционирующим согласно определенным правилам перехода. Модель HRU была впервые предложена в 1971 г. В 1976 г. появилось формальное описание модели. Обозначим: О-множество объектов системы; S-множество субъектов системы (SÍO); R- множество прав доступа субъектов к объектам, например права на чтение (read), на запись (write), владения (own); M-матрица доступа, строки которой соответствуют субъектам, а столбцы -объектам; Отдельный автомат, построенный согласно положениям модели HRU, будем называть системой. Функционирование системы рассматривается только с точки зрения изменений в матрице доступа. Возможные изменения определяются шестью примитивными операторами: внести право, удалить право, создать субъекта, создать объект, уничтожить субъект, уничтожить объект. В результате выполнения примитивного оператора α осуществляется переход системы из состояния Q = (S,O,M) в новое состояние Однако, как показывают результаты анализа модели HRU, задача построения алгоритма проверки безопасности систем, реализующих дискреционную политику разграничения прав доступа, не может быть решена в общем случае. Обозначим состояние безопасности системы:  Определение 1. Будем считать, что возможна утечка права rÎR? в результате выполнения команды с, если при переходе системы в состояние Q' выполняется примитивный оператор, вносящий r в элемент матрицы доступов М, до этого r не содержавший. Определение 2. Начальное состояние Q0 называется безопасным по отношению к некоторому праву r, если невозможен переход системы в такое состояние О, в котором может возникнуть утечка права r. Теорема.Задача проверки безопасности произвольных систем алгоритмически неразрешима. Доказательство. Для доказательства теоремы воспользуемся фактом, доказанным в теории машин Тьюринга: не существует алгоритма проверки для произвольной машины Тьюринга и произвольного начального слова остановится ли машина Тьюринга в конечном состоянии или нет. Под машиной Тьюринга понимается способ переработки слов в конечных алфавитах. Слова записываются на бесконечную в обе стороны ленту, разбитую на ячейки. Суть: При сопоставлении машины Тьюринга и модели HRU, элементы и команды машины Тьюринга представляются в виде элементов и команд модели HRU. Зададим матрицу доступов М в текущем состоянии. Для каждой команды машины Тьюринга задается соответствующая ей команда модели HRU. Если машина Тьюринга останавливается в своем конечном состоянии, то в соответствующей системе, построенной на основе модели HRU, происходит утечка права доступа. Из алгоритмической неразрешимости задачи проверки - остановится ли машина Тьюринга в конечном состоянии, следует аналогичный вывод для задачи проверки безопасности соответствующей ей системы HRU. Таким образом, в общем случае для систем дискреционного разграничения доступа, построенных на основе модели HRU, задача проверки безопасности алгоритмически неразрешима. Дальнейшие исследования модели HRU велись в основном в направлении определения условий, которым должна удовлетворять система, чтобы для нее задача проверки безопасности была алгоритмически разрешима. Так, в 1976 г. было доказано, что эта задача разрешима для систем, в которых нет операции "создать". В 1978 г. показано, что таковыми могут быть системы монотонные и моноусловные, т.е. не содержащие операторов "уничтожить" или "удалить" и имеющие только команды, части условия которых имеют не более одного предложения. В том же году показано, что задача безопасности для систем с конечным множеством субъектов разрешима, но вычислительно сложна. Модель распространения прав доступа Take-Grant. Теоремы о передаче прав в графе доступов, состоящем из субъектов, и произвольном графе доступов. Расширенная модель Take-Grant и ее применение для анализа информационных потоков в АС. 1. Модель распространения прав доступа Take-Grant. Модель Take-Grant - это формальная модель, используемая в области компьютерной безопасности, для анализа систем дискреционного разграничения доступа; подтверждает либо опровергает степени защищенности данной автоматизированной системы, которая должна удовлетворять регламентированным требованиям. Модель представляет всю систему как направленный граф, где узлы - либо объекты, либо субъекты. Дуги между ними маркированы, и их значения указывают права, которые имеет объект или субъект (узел). В модели доминируют два правила: "давать" и "брать". Они играют в ней особую роль, переписывая правила, описывающие допустимые пути изменения графа. В общей сложности существует 4 правила преобразования: "брать", "давать", "создать", "удалить"; Обычная модель О - множество объектов (файлы, сегменты памяти и т.д.) S - множество субъектов (пользователи, процессы системы) R = {r1, r2, r3, r4, ..., rn } U {t,g} - множество прав доступа t [take] - право брать "права доступа" g [grant] - право давать "права доступа" G = (S, O, E) - конечный, помеченный, ориентированный граф без петель. × - объекты, элементы множества О • - субъекты, элементы множества S E ∈ O x O x R - дуги графа. Состояние системы описывается ее графом. Преобразование G в граф G' = правило и обозначается:

Правило"Брать" Брать = take(r, x, y, s), r∈R, Пусть s∈S, x,y∈O - вершины графа G Тогда граф G: Т.е. субьект S берет у объекта X права r на объект Y.

Правило"Давать" Давать = grant(r, x, y, s), r∈R, Пусть s∈S, x,y∈O - вершины графа G Тогда граф G: Т.е. субьект S дает объекту X права r на объект Y.

Правило"Создать" Создать = create(r, x, s), r∈R, Пусть s∈S, x,y∈O - вершины графа G Тогда граф G:

Удалить = remove(r, x, s), r ∈ R, Пусть s ∈ S, x,y ∈ O - вершиныграфа G Тогда граф G:

2. Теоремы о передаче прав в графе доступов, состоящем из субъектов, и произвольном графе доступов. В модели Take-Grant основное внимание уделяется определению условий, при которых в системе возможно распространение прав доступа определенным способом. • способа санкционированного получения прав доступа; • способа похищения прав доступа.

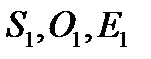

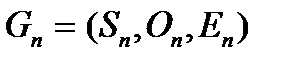

----Санкционированное получение прав доступа. Данный способ характеризуется тем, что при передаче прав доступа не накладываются ограничения на кооперацию субъектов системы, участвующих в этом процессе. Пусть х, уÎО - различные объекты графа доступа G0=(S0,O0,E0), aÍR. Определим предикат "возможен доступ" (a,х,у, G0), который будет истинным тогда и только тогда, когда существуют графы G1=(S1,O1,E1),.... Gn=(Sn,On,En), такие, что: G0├op1 G1├op2…├opN Gn и (x,y,a)ÎEn. Определение 1. Говорят, что вершины графа доступов являются tg-связными или что они соединены tg-путем, если (без учета направления дуг) в графе между ними существует такой путь, что каждая дуга этого пути помечена t или g. Будем говорить, что вершины непосредственно tg-связны, если tg-путъ между ними состоит из единственной дуги. Теорема 1. Пусть G0=(S0,O0,E0) - граф доступов, содержащий только вершины-субъекты. Тогда предикат "возможен доступ" (a,х,у,G0) истинен тогда и только тогда, когда выполняются следующие условия 1 и 2. Условие 1. Существуют субъекты sl .... sm, такие, что (si,y,gi,)ÎE0 для i=1,...,m и a = g1È…Ègm. Условие 2. Субъект х соединен в графе G0 tg-путем с каждым субъектом si, для i=1,...,m. Для определения истинности предиката "возможен доступ" в произвольном графе необходимо ввести ряд дополнительных понятий. Определение 2. Островом в произвольном графе доступов G0 называется его максимальный tg-связный подграф, состоящий только из вершин субъектов. Определение 3. Мостом в графе доступов G0 называется tg-путь, концами которого являются вершины-субъекты; при этом словарная запись tg-пути должна иметь вид →t*. ←t*, →t*→g←t*, →t*←g←t*, где символ * означает многократное (в том числе нулевое) повторение. Определение 4. Начальным пролетом моста в графе доступов G0 называется tg-путь, началом которого является вершина-субъект; при этом словарная запись tg-пути должна иметь вид →t*→g. Определение 5. Конечным пролетом моста в графе доступов G0 называется tg-путь, началом которого является вершина-субъект; при этом словарная запись tg-пути должна иметь вид →t*. Теорема 2. Пусть G0=(S0,O0,E0) - произвольный граф доступов. Предикат "возможен доступ"(a,х,у, G0) истинен тогда и только тогда, когда выполняются условия 3, 4 и 5. Условие 3. Существуют объекты s1,...,sm, такие, что (si,y,gi)ÎE0, i=1,...,m, и a = g1È…Ègm. Условие 4. Существуют вершины-субъекты x1,...,xm и s1,...,sm, такие, что: · х=хi или хi, соединен с х начальным пролетом моста для i=1,...,m; · si=si или si соединен с а конечным пролетом моста для i=1,.... m. Условие 5. Для каждой пары (хi, si), i=1, ...,m, существуют острова li,1… li,ui, ui³1, такие, что хiÎli,1, siÎli,uiи мосты между островами li,jи li,j+1,ui>j³1. ----Похищениеправ доступа Способ передачи прав доступа предполагает идеальное сотрудничество субъектов В случае похищения прав доступа предполагается, что передача прав доступа объекту осуществляется без содействия субъекта, изначально обладавшего передаваемыми правами Пусть х,у

Теорема 2.Пусть Go = (So, Oo, Eo)- произвольный граф доступов Предикат "возможно похищение" (a,x,y,Go) истинен тогда и только тогда, когда выполняются условия 3, 4, 5 Условие 3(х,у,а) Условие 4Существуют объекты Условие 5Являются истинными предикаты "возможен доступ" (t,x, s,Go) для i =1, ,m 3. Расширенная модель Take-Grant и ее применение для анализа информационных потоков в АС. В расширенной модели Take-Grant рассматриваются пути и стоимости возникновения информационных потоков в системах с дискреционным разграничением доступа В классической модели Take-Grant по существу рассматриваются два права доступа tи g, а также четыре правила (правила де-юре) преобразования графа доступов take, grant, create, removeВ расширенной модели дополнительно рассматриваются два права доступа на чтение r (read) и на запись w (write), а также шесть правил (правила де-факто) преобразования графа доступов post, spy, find, passи два правила без названия. Правила де-факто служат для поиска путей возникновения возможных информационных потоков в системе. Эти правила являются следствием уже имеющихся у объектов системы прав доступа и могут стать причиной возникновения информационного потока от одного объекта к другому без их непосредственного взаимодействия. В результате применения к графу доступов правил де-факто в него добавляются мнимые дуги, помечаемые r или wи изображаемые пунктиром. Вместе с дугами графа, соответствующими правам доступа rи w (реальными дугами), мнимые дуги указывают на направления информационных каналов в системе.

Правило де-факто (везде вместо реальных дуг могут быть мнимые дуги) Важно отметить, что к мнимым дугам нельзя применять правила де-юре преобразования графа доступов. Информационные каналы нельзя брать или передавать другим объектам системы. |

||

|

Последнее изменение этой страницы: 2018-05-29; просмотров: 456. stydopedya.ru не претендует на авторское право материалов, которые вылажены, но предоставляет бесплатный доступ к ним. В случае нарушения авторского права или персональных данных напишите сюда... |

- права доступа субъекта s к объекту о.

- права доступа субъекта s к объекту о. . Данный переход обозначим через Q├aQ'. Из примитивных операторов могут составляться команды, каждая из которых состоит из двух частей: условия, при котором выполняется команда, последовательности примитивных операторов.

. Данный переход обозначим через Q├aQ'. Из примитивных операторов могут составляться команды, каждая из которых состоит из двух частей: условия, при котором выполняется команда, последовательности примитивных операторов.

Правило "Удалить"

Правило "Удалить" О-различные объекты графа доступа Go = (So,O0,Eo), a

О-различные объекты графа доступа Go = (So,O0,Eo), a  RОпределим предикат "возможно похищение" (a,x,y,Go), который будет истинным тогда и только тогда, когда (x,y,a)

RОпределим предикат "возможно похищение" (a,x,y,Go), который будет истинным тогда и только тогда, когда (x,y,a)  Eo и существуют графы

Eo и существуют графы  = (

= (  ),

),  , такие, что

, такие, что и (x,y,a)

и (x,y,a)

, при этом, если

, при этом, если  (s,y,a)

(s,y,a)  Eo, то

Eo, то  =0,1, , Nвыполняется opK

=0,1, , Nвыполняется opK  granf(a,s,z,y), К=1, N.

granf(a,s,z,y), К=1, N. Ео

Ео , ,sm, такие, что (s,,y,

, ,sm, такие, что (s,,y,  ,)

,)  Eo для i=1, ,т и a =

Eo для i=1, ,т и a =