Студопедия КАТЕГОРИИ: АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция |

Тема 3. Информационная безопасность.Сложность и объем информационных потоков в современном мире возрастает с каждым днем, информация оказывает непосредственное влияние на деятельность государственных органов, предприятий, организаций, жизнь частных лиц. От того как обеспечена защита циркулирующей в любом срезе общества информации, зависит его жизнедеятельность и безопасность людей. Поэтому вопросам защиты информации во все времена придавалось и придается огромное значение. Информационная безопасность – это защищенность информационной среды общества посредством различных средств и методов. Под информационной средой понимается совокупность информационных ресурсов и наличие соответствующей инфраструктуры их создания и использования. Целью информационной безопасности является предотвращение влияния неблагоприятных событий (угроз) или обеспечение минимального ущерба от них информационной среде. Информационная безопасность определяется способностью государства, общества, личности: · обеспечивать защищенность информационных ресурсов для поддержания своей жизнедеятельности и развития; · противостоять негативным информационным воздействиям на сознание и психику людей, а также на компьютерные сети и другие технические источники информации; · вырабатывать личностные и групповые навыки безопасного поведения; · поддерживать постоянную готовность к мерам информационного противоборства. Информационная безопасность должна обеспечивать конфиденциальность, точность, полноту и доступность информации. Эффективная информационная безопасность должна основываться на теории защиты информации, в которой рассматриваются следующие направления:  · сбор, систематизация и анализ сведений о проблеме защиты информации; · формирование на основе собранных сведений научно обоснованных прогнозов о возможности возникновения угроз; · научно обоснованная постановка задачи защиты информации в современных условиях; · разработка мероприятий по организации защиты информации; · разработка методологии и инструментальной базы защиты информации. В Российской Федерации был выработан ряд подходов к защите информации, закрепленный государственными документами и стандартами. Одним из таких документов является «Доктрина информационной безопасности Российской Федерации». Согласно этому документу, государственная политика обеспечения информационной безопасности основывается на следующих основных принципах: · соблюдении Конституции РФ, законодательства РФ, общепризнанных принципов и норм международного права при осуществлении деятельности по обеспечению информационной безопасности РФ; · информированности общества о деятельности федеральных органов государственной власти и общественных объединений; · правовом равенстве всех участников процесса информационного взаимодействия вне зависимости от их политического, социального и экономического статуса; · приоритетном развитии отечественных информационных и телекоммуникационных технологий, производстве технических и программных средств в целях соблюдения жизненно важных интересов РФ. Угрозы информационной безопасности РФ иллюстрирует рис. 3.1.

Рис. 3.1. Виды угроз информационной безопасности Угрозами конституционным правам и свободам человека и гражданина в областидуховной жизни и информационной деятельности могут являться: · принятие федеральными органами государственной власти правовых актов, ущемляющих конституционные права и свободы граждан в области духовной жизни и информационной деятельности; · нерациональное, чрезмерное ограничение доступа к общественно необходимой информации; · противоправное применение специальных средств воздействия на индивидуальное, групповое и общественное сознание; · неисполнение органами государственной власти, организациями и гражданами требований федерального законодательства, регулирующего отношения в информационной сфере; · вытеснение российских информационных агентств, средств массовой информации с внутреннего информационного рынка; · манипулирование информацией (дезинформация, сокрытие или искажение информации). Угрозами информационному обеспечению государственной политики РФ могут являться: · монополизация информационного рынка России отечественными и зарубежными компаниями; · блокирование деятельности государственных средств массовой информации по информированию российской и зарубежной аудитории; · дефицит квалифицированных кадров; · отсутствие системы формирования и реализации государственной информационной политики. Угрозами развитию отечественной индустрии информации, включая индустрию средств информатизации, телекоммуникации и связи, могут являться: · противодействие доступу РФ к новейшим информационным технологиям; · создание условий для технологической зависимости РФ в области современных информационных технологий; · закупка органами государственной власти импортных средств информатизации, телекоммуникации и связи при наличии отечественных аналогов; · вытеснение с отечественного рынка российских производителей средств информатизации, телекоммуникации и связи; · отток за рубеж специалистов и правообладателей интеллектуальной собственности. Угрозами безопасности информационных и телекоммуникационных средств и систем могут являться: · нарушения технологии обработки информации; · внедрение в аппаратные и программные изделия компонентов, реализующих не предусмотренные документацией функции; · разработка и распространение программ, нарушающих нормальное функционирование информационных и информационно-телекоммуникационных систем; · уничтожение или повреждение систем обработки информации; · воздействие на системы защиты автоматизированных систем обработки и передачи информации; · утечка информации по техническим каналам; · внедрение электронных устройств для перехвата информации в технические средства обработки, хранения и передачи информации по каналам связи, а также в служебные помещения органов государственной власти, предприятий, учреждений и организаций независимо от формы собственности; · уничтожение, повреждение, разрушение или хищение машинных и других носителей информации; · перехват информации в сетях передачи данных и на линиях связи, дешифрование этой информации и навязывание ложной информации; · использование сертифицированных отечественных и зарубежных информационных технологий при создании и развитии российской информационной инфраструктуры; · несанкционированный доступ к информации в базах данных; · нарушение законных ограничений на распространение информации. Источники угроз информационной безопасности РФ подразделяются на внешние и внутренние. К внешним источникам угроз относятся: · деятельность иностранных разведок в информационной сфере; · ущемление интересов России в мировом информационном пространстве; · обострение международной конкуренции за обладание информационными технологиями и ресурсами; · деятельность международных террористических организаций; · отставание РФ в сфере создания конкурентоспособных информационных технологий; · разработка концепций информационных войн. К внутренним источникам угроз относятся: · критическое состояние отечественных отраслей промышленности; · неблагоприятная криминогенная обстановка, рост количества преступлений в информационной сфере; · плохая координация деятельности органов государственной власти в области обеспечения информационной безопасности РФ; · отсутствие нормативной правовой базы в информационной сфере, а также слабая правоприменительная практика; · неразвитость институтов гражданского общества; · недостаточное финансирование мероприятий по обеспечению информационной безопасности РФ; · недостаток квалифицированных кадров в области обеспечения информационной безопасности; · отставание России от ведущих стран мира по уровню информатизации органов государственной власти. Организационно-правовое обеспечение информационной безопасности – это совокупность решений, законов, нормативов, регламентирующих организацию работ, создание и функционирование систем защиты информации. Основные функции организационно-правовой базы следующие: · разработка основных принципов отнесения конфиденциальных сведений к защищаемой информации; · определение системы органов и должностных лиц, ответственных за обеспечение и регулирование информационной безопасности в стране; · создание комплекса нормативно-правовых документов, регламентирующих обеспечение информационной безопасности; · определение мер ответственности за нарушения правил защиты; · определение порядка разрешения спорных и конфликтных ситуаций по вопросам защиты информации. Созданием законодательной базы в области информационной безопасности каждое государство стремится защитить свои информационные ресурсы. Информационные ресурсы государства в самом первом приближении могут быть разделены на три большие группы: · открытую информацию, на распространение и использование которой не имеется ограничений; · запатентованную информацию, которая охраняется законодательством или международными соглашениями как объект интеллектуальной собственности; · информацию, «защищаемую» ее владельцем с помощью механизмов защиты государственной, коммерческой или другой охраняемой тайны. Одним из важнейших в системе защиты государственных секретов в любой стране является понятие государственной тайны. Определение этого понятия дано в Законе РФ «О государственной тайне»: Государственная тайна – это защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной, оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности РФ. В зависимости от вида, содержания и размеров ущерба можно выделить группы некоторых видов ущерба при утечке сведений, составляющих государственную тайну. Политический ущерб может наступить при утечке сведений политического и внешнеполитического характера, о разведывательной деятельности спецслужб государства и др. В результате политического ущерба могут произойти серьезные изменения в международной обстановке, утрата страной политических приоритетов в каких-то областях, ухудшение отношений с какой-либо страной и т. д. Экономический ущерб может наступить при утечке сведений любого содержания: политического, экономического, военного, научно-технического и т. д. Экономический ущерб может быть выражен в денежном исчислении в виде прямых и косвенных потерь. Например, прямые потери могут наступить в результате утечки секретной информации о системах вооружения и, как следствие, потребовать крупных затрат на их замену. Косвенные потери чаще всего выражаются в виде размера упущенной выгоды, например, из-за срыва переговоров с иностранными фирмами, утраты приоритета в научном исследовании, и т. п. Моральный ущерб наступает от утечки информации, вызвавшей противоправную государству пропагандистскую кампанию, подрывающую репутацию страны. Засекречивать информацию имеют право органы власти, управления и должностные лица, наделенные соответствующими полномочиями. Осуществляется эта деятельность посредством совокупности организационно-правовых мер, регламентированных законами и другими нормативными актами на распространение и использование информации в интересах ее собственника. Государственная система обеспечения информационной безопасности создается для решения следующих проблем, требующих законодательной поддержки: · защита персональных данных; · борьба с компьютерной преступностью, в первую очередь в финансовой сфере; · защита коммерческой тайны и обеспечение благоприятных условий для предпринимательской деятельности; · защита государственных секретов; · создание системы взаимных финансовых расчетов в электронной форме с элементами цифровой подписи; · обеспечение безопасности автоматизированных систем управления (АСУ) потенциально опасными производствами; · страхование информации и информационных систем; · сертификация и лицензирование в области безопасности, контроль безопасности информационных систем; · организация взаимодействия в сфере защиты данных со странами-членами СНГ и другими государствами. Общая организация и координация работ в стране по защите информации, обрабатываемой техническими средствами, осуществляется Федеральной службой по техническому и экспортному контролю (ФСТЭК России). ФСТЭК России является федеральным органом исполнительной власти, осуществляющим реализацию государственной политики, организацию межведомственной координации и взаимодействия, специальные и контрольные функции в области государственной безопасности по следующим вопросам в области информационной безопасности: · обеспечение безопасности информации в системах информационной и телекоммуникационной инфраструктуры; · противодействие иностранным техническим разведкам на территории РФ; · обеспечение защиты (некриптографическими методами) информации, отнесенной к государственной тайне, предотвращение ее утечки по техническим каналам и несанкционированного доступа к ней; · защита информации при разработке, производстве, эксплуатации и утилизации неинформационных комплексов, систем и устройств. Основными задачами в области обеспечения информационной безопасности для ФСТЭК России являются: · реализация государственной политики в области обеспечения безопасности информации; · организация деятельности государственной системы противодействия техническим разведкам; · самостоятельное нормативно-правовое регулирование вопросов, связанных с безопасностью информации; · обеспечение в пределах своей компетенции безопасности информации в ключевых системах информационной инфраструктуры государства; · прогнозирование развития сил, средств и возможностей технических разведок, выявление угроз безопасности информации; · осуществление центральным аппаратом ФСТЭК России организационно-технического обеспечения деятельности Межведомственной комиссии по защите государственной тайны. Нормативные правовые акты и методические документы, изданные по вопросам деятельности ФСТЭК России, обязательны для исполнения аппаратами федеральных органов государственной власти и органов государственной власти субъектов РФ, федеральными органами исполнительной власти, органами исполнительной власти субъектов РФ, органами местного самоуправления и организациями. Разработка правового обеспечения защиты информации идет по трем направлениям: · защита прав личности на частную жизнь; · защита государственных интересов; · защита предпринимательской и финансовой деятельности. · Структура нормативной базы по вопросам информационной безопасности включает: · Конституцию РФ; · федеральные законы и законы РФ; · кодексы РФ (уголовный, гражданский, об административных правонарушениях); · постановления правительства РФ; · ведомственные нормативные акты, ГОСТы, руководящие документы. Угрозы информационной безопасности информационных систем можно подразделить на несколько групп в зависимости от того, на какой параметр информации воздействует угроза (рис. 3.2).

Рис. 3.2. Угрозы в информационных системах Нарушение конфиденциальности является одной из наиболее тяжелых с точки зрения ущерба угроз информационной безопасности. Если в случае нарушений достоверности, целостности и доступности информации факт угрозы обнаруживается немедленно или в течение сравнительно короткого промежутка времени, то в случае нарушения конфиденциальности деструктивное воздействие может продолжаться длительное время, нанося тяжелый материальный, моральный и политический ущерб. Нарушение конфиденциальности наступает в результате следующих действий: · разглашение — умышленные или неосторожные действия должностных лиц и граждан, приведшие к ознакомлению посторонних лиц с конфиденциальными сведениями; · утечка — бесконтрольный выход информации за пределы круга лиц или организаций, которым она была доверена; · несанкционированный доступ — противоправное преднамеренное овладение конфиденциальной информацией лицом, не имеющим на это права. Нарушение достоверности — это вторая по тяжести последствий после нарушения конфиденциальности угроза. Нарушение достоверности информации происходят в результате фальсификации, подделки или мошенничества. Ущерб от этой угрозы может быть менее масштабным, чем от нарушения конфиденциальности, но при этом последствия могут быть катастрофическими. Нарушение целостности информации обычно происходит в каналах передачи или в хранилищах информации и заключается в искажениях, внесениях ошибок и потере части передаваемой или хранимой информации. Обычно нарушение целостности информации выявляется гораздо раньше, чем нарушение достоверности, поскольку целостность информации легче поддается автоматизированному (аппаратному) контролю. Последствия нарушения целостности информации обычно носят тактический характер, а тяжесть последствий зависит от ситуации. Нарушение доступности происходит вследствие блокирования, невосстановимого искажения или уничтожения информации. Последствия от нарушения доступности, так же как и в случае нарушения целостности, могут иметь разную тяжесть в зависимости от ситуации.

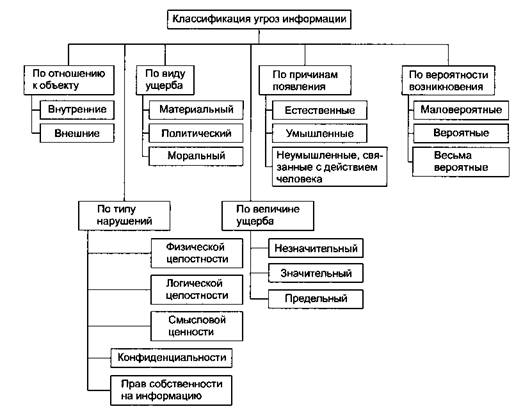

Рис. 3.3 Классификация угроз безопасности Конкретные требования к защите, обусловленные спецификой автоматизированной обработки информации, определяются совокупностью следующих факторов: · характером обрабатываемой информации; · объемом обрабатываемой информации; · продолжительностью пребывания информации в автоматизированной системе обработки информации; · структурой автоматизированной системы обработки данных; · видом защищаемой информации; · технологией обработки информации; · организацией информационно-вычислительного процесса в автоматизированной системе обработки данных; · этапом жизненного цикла автоматизированной системы обработки данных. Информация должна защищаться во всех структурных элементах информационной системы. На рис. 3.4 представлена структурная схема автоматизированной системы обработки информации с мэйнфреймовой структурой (одним центральным вычислителем и пользовательскими местами в виде терминалов). Именно такая система обеспечивает наиболее эффективную защиту информации. Если терминалами пользователя являются персональные компьютеры, необходимо сделать конструктивно невозможными бесконтрольные снятие и ввод информации через устройства ввода-вывода (например, физически заблокировать или удалить все разъемы подключения USB-устройств, порты ввода-вывода, устройства чтения гибких и лазерных дисков).

Рис. 3.4.Структурная схема информационной системы

Защита информации в терминалах пользователей: · защищаемая информация может находиться только во время сеанса; · должна быть исключена возможность просмотра отображаемой информации со стороны; · информация, имеющая ограничительный гриф, должна выдаваться (отображаться) совместно с этим грифом. Защита информации в устройствах группового ввода-вывода: · в устройствах группового ввода-вывода информация может находиться только во время решения задач либо с нормированной длительностью хранения; · устройства отображения и фиксации информации должны исключать возможность просмотра отображаемой информации со стороны; · информация, имеющая ограничительный гриф, должна выдаваться (отображаться) совместно с этим грифом. Защита информации в аппаратуре и линиях связи: · в аппаратуре и линиях связи защищаемая информация должна находиться только в течение сеанса; · линии связи, по которым защищаемая информация передается в явном виде, должны находиться под непрерывным контролем на все время сеанса передачи; · перед началом каждого сеанса передачи должна осуществляться проверка адреса выдачи данных; · при передаче большого объема защищаемой информации проверка адреса передачи должна производиться периодически (через заданные промежутки времени или после передачи заданного числа знаков сообщения); · при наличии в составе аппаратуры связи процессоров и запоминающих устройств должна вестись регистрация данных обо всех сеансах передачи защищаемой информации. Защита информации в центральном вычислителе: · защищаемая информация в оперативном запоминающем устройстве может находиться только во время сеансов решения соответствующих задач, во внешних запоминающих устройствах — минимальное время, определяемое технологией решения соответствующей прикладной задачи в автоматизированной системе обработки данных; · устройства отображения и фиксации информации должны исключать возможность просмотра отображаемой информации со стороны; · информация, имеющая ограничительный гриф, должна выдаваться (отображаться) совместно с этим грифом; · при обработке защищаемой информации должно осуществляться установление подлинности всех участвующих в обработке устройств и пользователей с ведением протоколов их работы; · всякое обращение к защищаемой информации должно проверяться на санкционированность; · при обмене защищаемой информации, осуществляемом с использованием линий связи, должна осуществляться проверка адресов корреспондентов. Защита информации во внешних запоминающих устройствах. · сменные носители информации должны находиться на устройствах управления в течение минимального времени, определяемого технологией автоматизированной обработки информации; · устройства управления внешних запоминающих устройств, на которых установлены носители с защищаемой информацией, должны иметь замки, предупреждающие несанкционированное изъятие или замену носителя. Защита информации в хранилище носителей: · все носители, содержащие защищаемую информацию, должны иметь четкую и однозначную маркировку, которая, однако, не должна раскрывать содержания записанной на них информации; · носители, содержащие защищаемую информацию, должны храниться таким образом, чтобы исключались возможности несанкционированного доступа к ним; · при выдаче и приемке носителей должна осуществляться проверка личности получающего (сдающего) и его санкции на получение (сдачу) этих носителей. Защита информации для всех устройств: для всех устройств должна быть предусмотрена возможность аварийного уничтожения информации. К методам защиты информации можно отнести следующие: Препятствие заключается в создании на пути возникновения или распространения угрозы барьера, не позволяющего угрозе принять опасные размеры. Управление (или регламентация) заключается в определении алгоритмов функционирования систем обработки информации, а также процедур и правил работы предприятий и учреждений, препятствующих возникновению угрозы. Маскировка — преобразование информации или скрываемого объекта, вследствие которого снижается степень распознавания скрываемой информации или объекта и затрудняется доступ к ним. Принуждение — это такой метод защиты, при котором пользователи и персонал системы вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности. Побуждение есть способ защиты информации, при котором пользователи и персонал объекта внутренне (благодаря материальным, моральным, этическим, психологическим и другим мотивам) побуждаются к соблюдению всех правил обработки информации. Нападение — способ защиты, применяемый в активной фазе информационной войны. Цель — заставить противника сосредоточить усилия на защите, ослабив усилия на создание угроз. Рассмотренные способы обеспечения защиты информации реализуются с применением различных средств. Физико-технические средства делятся на физические, аппаратные и программные. · Физические средства — механические, электрические, электромеханические и т. п. устройства и системы, которые функционируют автономно, создавая различного рода препятствия на пути угроз. · Аппаратные средства — различные электронные и электронно-механические и т. п. устройства, встраиваемые в схемы аппаратуры системы обработки данных или сопрягаемые с ней специально для решения задач защиты информации. Например, для защиты от утечки по техническим каналам используются генераторы шума. · Физические и аппаратные средства объединяются в класс технических средств защиты информации. · Программные средства — специальные пакеты программ или отдельные программы, включаемые в состав программного обеспечения автоматизированных систем с целью решении задач защиты информации. Это могут быть различные программы по криптографическому преобразованию данных, контролю доступа, защиты от вирусов и др. Организационно-социальные средства делятся на организационные, законодательные и морально-этические. · Организационные средства — специально предусматриваемые в технологии функционирования объекта организационно-технические мероприятия для решения задач защиты информации, осуществляемые в виде целенаправленной деятельности людей. · Законодательные средства — нормативно-правовые акты, с помощью которых регламентируются права и обязанности всех лиц и подразделений, связанных с защитой информации, а также устанавливается ответственность за нарушение правил обработки информации, следствием чего может быть нарушение защищенности информации. · Морально-этические средства защиты информации предполагают, прежде всего, воспитание сотрудника, допущенного к секретам, то есть проведение специальной работы, направленной на формирование у него системы определенных качеств, взглядов и убеждений (патриотизма, понимания важности и полезности защиты информации и для него лично), обучение сотрудника, осведомленного в сведениях, составляющих охраняемую тайну, правилам и методам защиты информации, привитие ему навыков работы с носителями секретной и конфиденциальной информации. Государственные стандартыпо информационной безопасности Стандарты общего назначения ГОСТ Р ИСО/МЭК 13335-1-2006. Информационная технология. Методы и средства обеспечения безопасности. Часть 1. Концепция и модели менеджмента безопасности информационных и телекоммуникационных технологий. Information technology. Security techniques. Part 1. Concepts and models for information and communications technology security management. ГОСТ PИСО/МЭК TO 13335-3-2007. Информационная технология. Методы и средства обеспечения безопасности. Часть 3. Методы менеджмента безопасности информационных технологий. Informationtechnology. Securitytechniques. Part 3. Techniques for the management of information technology security. ГОСТP ИСО/МЭКТО13335-4-2007. Информационная технология. Методы и средства обеспечения безопасности. Часть 4. Выборзащитныхмер. Information technology. Security techniques. Part 4. Selection of safeguards. ГОСТ PИСО/МЭК TO 13335-5-2006. Информационная технология. Методы и средства обеспечения безопасности. Часть 5. Руководство по менеджменту безопасности сети. Informationtechnology. Securitytechniques. Part 5. Management quidance on network security. ГОСТРИСО/МЭК 13569-хгах (проект 10.05.2007). Финансовые услуги. Рекомендации по информационной безопасности. Financial services — Information security Guidelines. ГОСТPИСО/МЭК 15026-2002. Информационнаятехнология. Уровни целостности систем и программных средств. Information technology. System and software integrity levels. ГОСТP ИСО/МЭК15408-1-2002. Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 1. Введение и общая модель. Information technology. Security techniques. Evaluation criteria for IT security. Part 1. Introductionandgeneralmodel. ГОСТ PИСО/МЭК 15408-2-2002. Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 2. Функциональные требования безопасности. Informationtechnology. Security techniques. Evaluation criteria for IT security. Part 2. Security functional requirements. ГОСТ PИСО/МЭК 15408-3-2002. Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 3. Требования доверия к безопасности. Information technology. Security techniques. Evaluation criteria for IT security. Part 3. Securityassurancerequirements. ГОСТ PИСО/МЭК 17799-2005. Информационная технология. Практические правила управления информационной безопасностью. Information technology. Code of practice for information security management. ГОСТP ИСО/МЭК 18044-хгхг (проект). Информационная технология. Методы и средства обеспечения безопасности. Менеджментинцидентовинформационнойбезопасности. Information technology. Security techniques. Information security incident management. ГОСТ PИСО/МЭК 18045-xjm: (проект). Информационная технология. Методы и средства обеспечения безопасности. Методологияоценкибезопасностиинформационныхтехнологий. Information technology. Security techniques. Methodology for IT security evaluation. ГОСТ PИСО/МЭК 19794-2-2005. Автоматическая идентификация. Идентификация биометрическая. Форматы обмена биометрическими данными. Часть 2. Данные изображения отпечатка пальца — контрольные точки. Automaticidentification. Biometrics. Biometric data interchange formats. Part 2. Finger minutiae data. ГОСТP ИСО/МЭК19794-4-2006. Автоматическая идентификация. Идентификация биометрическая. Форматы обмена биометрическими данными. Часть 4. Данныеизображенияотпечаткапальца. Automatic identification. Biometrics. Biometric data interchange formats. Part 4. Fingerimagedata. ГОСТ PИСО/МЭК 19794-5-2006. Автоматическая идентификация. Идентификация биометрическая. Форматы обмена биометрическими данными. Часть 5. Данныеизображениялица. Automatic identification. Biometrics. Biometric data interchange formats. Part 5. Face image data. ГОСТ PИСО/МЭК 19794-6-2006. Автоматическая идентификация. Идентификация биометрическая. Форматы обмена биометрическими данными. Часть 6. Данныеизображениярадужнойоболочкиглаза. Automatic identification. Biometrics. Biometric data interchange formats. Part 6. Irisimagedata. ГОСТ PИСО/МЭК 27001-2006. Информационная технология. Методы и средства обеспечения безопасности. Системыменеджментаинформационнойбезопасности. Требования. Information technology. Security techniques. Information security management systems. Requirements. P 50.1.056. Техническая защита информации. Основные термины и определения. ГОСТ Р 50739-95 Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общиетехническиетребования. Computers technique. Information protection against unauthorised access to information. Generaltechnicalrequirements. ГОСТ P 50922-2006. Защита информации. Основные термины и определения. Protection of information. Basic terms and definitions. ГОСТP 50922-96. Защитаинформации. Основныетерминыиопределения. Protection of information. Basic terms and definitions. ГОСТ P 51188-98. Защита информации. Испытания программных средств на наличие компьютерных вирусов. Типовоеруководство. Information security. Software testing for the existence of computer viruses. Thesamplemanual. ГОСТ P 51275-2006. Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общиеположения. Protection of information. Object of informatisation. Factors influencing the information. General. ГОСТ P 51275-99. Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общиеположения. Protection of information. Object of informatization. Factors influencing on information. Generaloutlines. ГОСТ 51583-2000. Порядок создания автоматизированных систем в защищенном исполнении. ГОСТ Р 51624-2000. Автоматизированные системы в защищенном исполнении. Общие положения. ГОСТ Р 51725.6-2002. Каталогизация продукции для федеральных государственных нужд. Сети телекоммуникационные и базы данных. Требования информационной безопасности. Catalogizationofproductsforfederalstateneeds. Telecommunication networks and data bases. Requirements of information security. ГОСТP 51898-2002. Аспекты безопасности. Правила включения в стандарты. Safety aspects. Guidelines for their inclusion in standards. ГОСТP 52069.0-2003. Защита информации. Система стандартов. Основные положения. Safety of information. System of standards. Basic principles. ГОСТР 52447-2005. Защита информации. Техника защиты информации. Номенклатурапоказателейкачества. Information protection. Information protection technology. Nomenclature of quality indices. Стандарты по криптографической защите ГОСТ 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. ГОСТ Р 34.10-2001. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи. Informationtechnology. Cryptographicdatasecurity. Formation and verification processes of [electronic] digital signature. ГОСТP 34.11-94. Информационная технология. Криптографическая защита информации. Функцияхэширования. Information technology. Cryptographic data security. Hashing function. ГОСТ34.311-95. Информационная технология. Криптографическая защита информации. Функция хэширования. Informationtechnology. CryptographicDataSecurity. Cashingfunction. Стандарты информационной безопасности в кредитно-финансовой сфере СТО БР ИББС-1.0-2006. Стандарт Банка России. Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения. СТО БР ИББС-1.1-2007. Стандарт Банка России. Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Аудит информационной безопасности. СТО БР ИББС-1.2-2007. Стандарт Банка России. Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Методика оценки соответствия информационной безопасности организаций банковской системы Российской Федерации требованиям СТО БР ИББС-1.0-2006. PCБР ИББС-2.0-2007. Рекомендации в области стандартизации Банка России. Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Методические рекомендации по документации в области обеспечения информационной безопасности в соответствии с требованиями СТО БР ИББС-1.0. PCБР ИББС-2.1-2007. Рекомендации в области стандартизации Банка России. Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Руководство по самооценке соответствия информационной безопасности организаций банковской системы Российской Федерации требованиям СТО БР ИББС-1.0.

|

|||

|

Последнее изменение этой страницы: 2018-04-12; просмотров: 369. stydopedya.ru не претендует на авторское право материалов, которые вылажены, но предоставляет бесплатный доступ к ним. В случае нарушения авторского права или персональных данных напишите сюда... |