Студопедия КАТЕГОРИИ: АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция |

Процессы серверы в Windows NTПри функционировании любой операционной системы время от времени возникают ситуации, когда пользователь для выполнения некоторых действий должен получить полномочия, недоступные ему в другое время. Например, пользователь должен иметь возможность изменять свой пароль. Но для этого пользователь должен иметь доступ на запись к базе паролей, что недопустимо, так как в этом случае он сможет менять и чужие пароли. Для выхода из этой ситуации есть 2 пути: а) запуск необходимой для выполнения нужных действий программы (процесса) с полномочиями Администратора (они как бы даются только на время работы этой программы); б) обращение к услугам процесса-сервера, обладающего необходимыми полномочиями. Для решения по первому пути и в ОС Unix и в ОС Windows есть соответствующие возможности. В операционной системе UNIX для решения этой проблемы предусмотрен механизм SUID/SGID, позволяющий пользователю запустить программу от имени и с правами другого пользователя. В WindowsNT этот механизм поддерживается на уровне службы RunAs (начиная с Win2k, до этого в WinNT 4 была программа SU.exe из ResourseKit). Обратиться к этой службе можно из командной строки, набрав runas.exe /user:имя_пользователя программа. Или можно щелкнуть правой кнопкой по иконке программы, удерживая клавишу Shift и выбрать «Запуск от имени…» (Run As). Данная возможность считается опасной и в ОС Unix и в ОС Windows с точки зрения возможности запускать программы с правами и полномочиями Администратора (root’a). Чтобы отключить в Windows возможность использования RunAs, надо в ключе HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Exlplorer создать значение (value) типа DWORD с именем HideRunAsVerb и присвоить ему значение «1».  Если пользователь WindowsNT должен осуществить операцию, для самостоятельного выполнения которой у него недостаточно полномочий, пользователь должен запросить услуги одного из процессов-серверов, выполняющихся от имени пользователя или псевдопользователя, обладающего необходимыми полномочиями (как правило, процессы-серверы работают от имени псевдопользователя SYSTEM). Для решения проблемы по второму пути в стандартной конфигурации WindowsNT имеются следующие процессы-серверы (в папке system32): csrss.exe - сервер Win32 (Client/Server Runtime Server Subsystem – подсистема клиент/сервер.Несмотря на название, процесс в основном отвечает за создание окон); services.exe - диспетчер сервисов (ServicesControlManager – SCM) – отвечает за запуск и остановку служб (сервисов), а также за взаимодействие с ними. Начиная с Win2k сервисы – это серверные процессы (процессы сервера) и драйверы устройств. Запускаемые сервисы определяются в разделе реестра HKLM\System\CurrentControlSet\Services. Для каждого сервиса здесь имеются, по крайней мере, три важных параметра: а) start (на каком этапе будет загружаться данная служба/драйвер) 0 – Bootstart (на этапе загрузки ядра); 1 – SystemStart (на этапе инициализации ядра); 2 – AutoStart (автоматически, на этапе старта подсистемы Win32); 3 – manual (по требованию пользователя); 4 – disabled (загрузка запрещена). б) type (тип службы/драйвера) 0x1 – драйвер ядра; 0x2 – драйвер файловой системы; 0x4 – устройство; 0x10 – служба (неразделяемые процессы); 0x20 – служба (разделяемые процессы). в) errorcontrol (реакция системы на то, что служба/драйвер не смогла загрузиться или неправильно инициализировалась) 0x1 – нормальный режим (ошибка игнорируется и продолжается загрузка) 0x2 – (если ошибка произошла в режиме Last Known Good, то ошибка игнорируется и продолжается процесс загрузки; если произошла ошибка и система грузится в нормальном режиме, то процесс загрузки приостанавливается, выполняется перезагрузка и инициируется загрузка в режиме Last Known Good ) 0x3 - критический режим режим (если ошибка произошла в режиме Last KnownGood, то ошибка игнорируется и продолжается процесс загрузки; если произошла ошибка и система грузится в нормальном режиме, то процесс загрузки приостанавливается и выдается сообщение об ошибке) Good, то ошибка игнорируется и продолжается процесс загрузки; если произошла ошибка и система грузится в нормальном режиме, то процесс загрузки приостанавливается, выполняется перезагрузка и инициируется загрузка в режиме LastKnownGood) KnownGood, то ошибка игнорируется и продолжается процесс загрузки; если произошла ошибка и система грузится в нормальном режиме, то процесс загрузки приостанавливается и выдается сообщение об ошибке)

lsass.exe – сервер LSA (Local Security Authority). Процесс отвечает за локальную политику и прочую безопасность системы; RpcSs.exe– сервер удаленного вызова процедур (RPC); spoolsv.exe (MicrosoftPrinterSpoolerService) - сервер (сервис) печати (служба, ответственная за печать, конкретнее, за постановку документов в очередь печати); smss.exe – диспетчер сеансов (Session Manager Subsystem).Отвечает за запуск сеансов различных пользователей. Благодаря ему возможен моментальный переход от сеанса одного пользователя к другому или же фоновая работа программ в различных сеансах. Для инициализации smss.exe используется информация из ключа реестра HKLM\Sustem\CurrentControlSet\Control\SessionManager. Он (smss.exe) запускает csrss.exe (окна) и winlogon.exe (вход в систему), а winlogon.exe для аутентифицированного пользователя запускает проводник (explorer.exe). Все процессы-серверы запускаются при старте операционной системы. Аварийное завершение процесса-сервера приводит к аварийному завершению работы всей операционной системы. Процессы-серверы могут пользоваться услугами друг друга. Подавляющее большинство системных вызовов, инициируемых прикладными программами WindowsNT, выполняются посредством процессов-серверов. Только системные вызовы, не связанные с изменением глобальных данных операционной системы, могут быть выполнены прикладной программой самостоятельно. Даже при создании окна на экране или при открытии файла программа должна пользоваться услугами процесса-сервера (в данном случае - сервера Win32). Этот механизм заметно повышает надежность операционной системы. Прикладные программы WindowsNT, не имея прямого доступа к глобальным данным операционной системы, не имеют возможности несанкционированно изменить их и тем самым вызвать крах операционной системы. В то же время организация функционирования операционной системы по архитектуре клиент-сервер заметно ухудшает ее производительность. Для компенсации этого эффекта в WindowsNT применяются кэширование и отложенное выполнение запросов. Таким образом, по второму пути временное повышение полномочий пользователя в WindowsNT осуществляется не путем запуска новой программы (с новыми полномочиями), а путем передачи сообщения процессу-серверу, обладающему необходимыми полномочиями. Это практически устраняет угрозу превышения полномочий пользователя подменой программных модулей (программной закладкой). Процессы-серверы стартуют до того, как какой-либо пользователь (в том числе и нарушитель) может войти в систему, и к тому времени, когда пользователь начинает работать в системе, инициализация всех процессов-серверов завершена и все используемые ими библиотеки уже загружены. Поэтому превышение полномочий пользователя путем подмены программного (системного) модуля в WindowsNT напрямую невозможно (не дадут пользователю запущенные системные процессы заменить свои файлы-носители), а реализуется только с помощью специальной программной закладки, если она внедряется в программный модуль ОС (не как вирус) на этапе разработки (установки) системы.

Аудит в Windows 7 Журнал аудита В системе Windows происходит много событий, требующих уведомления пользователя. Сообщения о некоторых критических событиях, таких как переполнение жесткого диска или сбой в питании компьютера, появляются в диалоговых окнах на экране дисплея. Однако большинство событий записывается в журнал событий (event log) (регистрационный файл). В Windows журнал аудита представляет собой файл с именем Security.evtx – т.н. журнал безопасности (security log), в который заносятся события, сгенерированные системой безопасности во время проверки защиты системы, эти события содержат сведения о входе в систему, доступе к объектам, изменения политики безопасности и другую информацию, связанную с безопасностью. Кстати, кроме этого журнала в системе есть еще два: System.evtx в Windows 7 - системный журнал (system log) содержит информацию о событиях, относящихся к драйверам устройств и другим компонентам Windows NT. Типы событий, записываемых в системный журнал, задаются самой Windows NT. Application.evtx в Windows 7 - журнал приложений (application log) содержит события, записываемые приложениями и службами. Какие события будут зафиксированы в этом журнале, решают разработчики соответствующих приложений. Есть еще и четвертый журнал (в WindowsXP) - internet.evt (для Internet Explorer). Все эти журналы (в Windows 7 относятся к группе «Журналы Windows») расположены в Windows 7 в папке system32\winevt\logs Каждому журнальному файлу соответствует свой ключ в реестре, эти ключи лежат в ветви реестра (слева в окне редактора реестра): HKLM\system\CurrentControlSet\services\eventlog. Ведение этих журналов автоматически начинается при запуске Windows (если аудит не выключен). До Windows 7 информация хранилась в журнале аудита в открытом виде, и защита журнала аудита должна была организовываться исключительно средствами подсистемы разграничения доступа: а) никто, кроме аудиторов, не должен иметь доступа к файлу журнала аудита; б) для просмотра журнала аудита используется стандартная утилита Event Viewer, которая разрешает читать журнал аудита только членам группы Administrators, а также пользователям, обладающим привилегией аудитора (другие журналы позволяет читать всем). Начиная с Windows 7 для каждого журнала в настройках политики безопасности появился пункт «Доступ к журналу». Все пользователи, которые могут читать журнал аудита, могут и очищать его. Факт очистки журнала регистрируется сразу после очистки. В Windows 7 в настройках групповых политик (gpedit.msc) есть параметр: Конфигурация компьютера - Конфигурация Windows - Параметры безопасности - Локальные политики - Параметры безопасности ----- параметр Аудит: немедленное отключение системы, если невозможно вести в журнал записи об аудите безопасности. Если запрещена перезапись событий безопасности , то при переполнении журнала аудита происходит крах операционной системы ("синий экран") и система перезагружается еще раз (или висит с синим экраном). При загрузке операционная система автоматически предлагает войти только администратору (вход под учетными записями пользователей запрещен). Администратор должен очистить журнал аудита и перезагрузить компьютер. До тех пор пока все эти действия не будут выполнены, подсистема аудита не будет регистрировать события. Добавлять записи в журнал аудита может лишь субъект доступа, обладающий соответствующей привилегией. По умолчанию эта привилегия предоставляется только псевдопользователю SYSTEM, эту установку не следует изменять ни в коем случае. Если эта привилегия предоставляется какому-то физическому пользователю, этот пользователь тем самым получает возможность записывать в журнал аудита произвольную информацию, в том числе и информацию, компрометирующую других пользователей. Обычно новые записи в журнал аудита добавляют ядро, подсистема Win32 и подсистема аутентификации Windows NT.

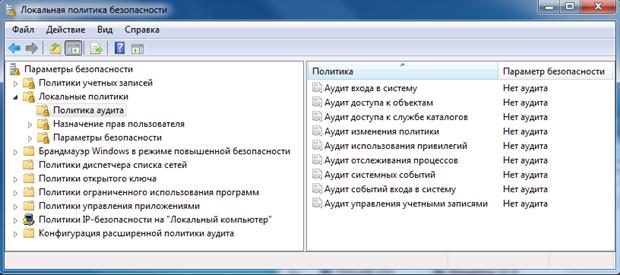

Политика аудита Политика аудита настраивает в системе определенного пользователя и группы аудит активности. Для того чтобы отконфигурировать политики аудита, в редакторе управления групповыми политиками вы должны открыть узел Пуск – Панель управления – Администрирование - Локальные политики (secpol.msc) - Политика аудита. Необходимо помнить, что по умолчанию параметр политики аудита, для рабочих станций установлен на «Не определено». В общей сложности, вы можете настраивать девять политик аудита (рис. 117).

Рис. 117. Политики аудита После настройки политики аудита события будут заноситься в журнал безопасности. Просмотреть эти события можно в журнале безопасности. Рассмотрим подробно каждую политику аудита:

Аудит входа в систему. Текущая политика определяет, будет ли операционная система пользователя, для компьютера которого применяется данная политика аудита, выполнять аудит каждой попытки входа пользователя в систему или выхода из нее. Например, при удачном входе пользователя на компьютер генерируется событие входа учетной записи. События выхода из системы создаются каждый раз, когда завершается сеанс вошедшей в систему учетной записи пользователя. Аудит успехов означает создание записи аудита для каждой успешной попытки входа в систему. Аудит отказов означает создание записи аудита для каждой неудачной попытки входа в систему.

Аудит доступа к объектам. Данная политика безопасности выполняет аудит попыток доступа пользователей к объектам, которые не имеют отношения к Active Directory. К таким объектам можно отнести файлы, папки, принтеры, разделы системного реестра, которые задаются собственными списками в системном списке управления доступом (SACL). Аудит создается только для объектов, для которых указаны списки управления доступом, при условии, что запрашиваемый тип доступа и учетная запись, выполняющая запрос, соответствуют параметрам в данных списках.

Аудит доступа к службе каталогов. При помощи этой политики безопасности вы можете определить, будет ли выполняться аудит событий, указанных в системном списке контроля доступа (SACL), который можно редактировать в диалоговом окне «Дополнительные параметры безопасности» свойств объекта Active Directory. Аудит создается только для объектов, для которых указан системный список управления доступом, при условии, что запрашиваемый тип доступа и учетная запись, выполняющая запрос, соответствуют параметрам в данном списке. Данная политика в какой-то степени похожа на политику «Аудит доступа к объектам». Аудит успехов означает создание записи аудита при каждом успешном доступе пользователя к объекту Active Directory, для которого определена таблица SACL. Аудит отказов означает создание записи аудита при каждой неудачной попытке доступа пользователя к объекту Active Directory, для которого определена таблица SACL.

Аудит изменения политики. Эта политика аудита указывает, будет ли операционная система выполнять аудит каждой попытки изменения политики назначения прав пользователям, аудита, учетной записи или доверия. Аудит успехов означает создание записи аудита при каждом успешном изменении политик назначения прав пользователей, политик аудита или политик доверительных отношений. Аудит отказов означает создание записи аудита при каждой неудачной попытке изменения политик назначения прав пользователей, политик аудита или политик доверительных отношений.

Аудит изменения привилегий. Используя эту политику безопасности, вы можете определить, будет ли выполняться аудит использования привилегий и прав пользователей. Аудит успехов означает создание записи аудита для каждого успешного применения права пользователя. Аудит отказов означает создание записи аудита для каждого неудачного применения права пользователя.

Аудит отслеживания процессов. Текущая политика аудита определяет, будет ли операционная система выполнять аудит событий, связанных с процессами, такими как создание и завершение процессов, а также активация программ и непрямой доступ к объектам. Аудит успехов означает создание записи аудита для каждого успешного события, связанного с отслеживаемым процессом. Аудит отказов означает создание записи аудита для каждого неудачного события, связанного с отслеживаемым процессом.

Аудит системных событий. Данная политика безопасности имеет особую ценность, так как именно при помощи этой политики вы можете узнать, перегружался ли у пользователя компьютер, превысил ли размер журнала безопасности пороговое значение предупреждений, была ли потеря отслеженных событий из-за сбоя системы аудита и даже вносились ли изменения, которые могли повлиять на безопасность системы или журнала безопасности вплоть до изменения системного времени. Аудит успехов означает создание записи аудита для каждого успешного системного события. Аудит отказов означает создание записи аудита для каждого неудачного завершения системного события.

Аудит событий входа в систему. При помощи этой политики аудита вы можете указать, будет ли операционная система выполнять аудит каждый раз при проверке данным компьютером учетных данных. При использовании этой политики создается событие для локального и удаленного входа пользователя в систему. Члены домена и компьютеры, не входящие в домен, являются доверенными для своих локальных учетных записей. Когда пользователь пытается подключиться к общей папке на сервере, в журнал безопасности записывается событие удаленного входа, причем события выхода из системы не записываются. Аудит успехов означает создание записи аудита для каждой успешной попытки входа в систему. Аудит отказов означает создание записи аудита для каждой неудачной попытки входа в систему.

Аудит управления учетными записями. Эта последняя политика тоже считается очень важной, так как именно при помощи нее вы можете определить, необходимо ли выполнять аудит каждого события управления учетными записями на компьютере. В журнал безопасности будут записываться такие действия как создание, перемещение и отключение учетных записей, а также изменение паролей и групп. Аудит успехов означает создание записи аудита для каждого успешного события управления учетными записями. Аудит отказов означает создание записи аудита для каждого неудачного события управления учетными записями Как видите, все политики аудита в какой-то степени очень похожи и если вы для каждого пользователя свой организации установите аудит всех политик, то рано или поздно вы просто запутаетесь в них. Поэтому необходимо вначале определить, что именно необходимо для аудита. Например, чтобы удостовериться в том, что к одной из ваших учетных записей постоянно пытаются получить несанкционированный доступ методом подбора пароля, вы можете указать аудит неудачных попыток входа.

Службы в Windows 7 Что такое службы Большинство служб — это системные программы, часть операционной системы, без которых та, не смогла бы функционировать. Однако, среди них встречаются уязвимые службы, которые не нужны для большинства пользователей компьютера. Помимо безопасности, процедура отключения не нужных служб может прибавить быстродействие компьютеру, так как каждая служба — это программа, которая занимает часть системных ресурсов. Например, существует служба под названием «Удаленный реестр», с её помощью вирус, попавший на компьютер, может дистанционно изменять ваш системный реестр, иными словами злоумышленник получит ключ от всех дверей. Как отключить службы 1) Чтобы отключить ненужные и, тем более, опасные службы в windows 7, нужно зайти в раздел «управление». Для этого нажимаем на клавишу «windows», затем находим в правой колонке «компьютер» и кликаем по нему правой клавишей мыши. В открывшемся меню нажимаем на «Управление» (рис. 118).

Рис. 118. Ниспадающее меню оснастки «Компьютер» 2) Перед нами открылась программа «управление компьютером». Здесь нас интересует последний раздел «Службы и приложения», раскрыв подраздел переходим в «Службы» (рис. 119).

Рис. 119. Подраздел раздела «Службы и приложения»

3) Вот так собственно выглядит список всех служб на нашем компьютере (рис.120). Для удобства можно развернуть окно на весь экран, а так же перейти в «стандартный» режим.

Рис. 120. Список служб 4) Список служб, которые можно безопасно отключить, будет представлен ниже. Некоторые службы мы будем отключать полностью, а некоторые переводить в ручной режим. Начнём с уже знакомой нам службы — «Удалённый реестр». Щелкаем два раза левой клавишей мыши по службе, которую мы хотим отключить, в данном примере я отключаю службу «Удалённый реестр». Открывается вот такое окно. Здесь нам следует перевести положение «Тип запуска» на «Отключена». После этого нажимаем чуть ниже на кнопку «Остановить». Вот и всё, служба отключена и убрана с автоматического запуска (рис. 121).

Рис. 121. Отключение службы «Удаленный реестр» Список служб, которые следует отключить: · Удалённый реестр — Отключаем · ktmrm для координатора распределённых транзакций — вручную. · Браузер компьютеров — Перевести вручную, если у вас нет локальной сети. · Вторичный вход в систему — отключить или перевести в ручную. · Диспетчер автоматических подключений удалённого доступа — Отключить или вручную · Координатор распределённых транзакций — Отключить · Модуль поддержки NetBIOS - Отключить, если у вас нет локальной сети. · Настройка сервера удалённых рабочих столов — Отключить · Служба загрузки изображений Windows (WIA) — Если у вас к компьютеру подключен сканер или цифровая камера, то ничего не трогаем, если нет то отключаем. · Служба поддержки Bluetooth — Если вы не пользуетесь блютузом то отключаем. · Служба удалённого управления Windows — отключаем · Служба удалённых рабочих столов — Тоже отключаем · Смарт – карта — отключаем · Факс — если не используем так же отключаем.

Запуск программ с помощью планировщика заданий С помощью улучшенного Планировщика заданий Windows 7 можно запланировать запуск любой программы в определенное время с определенными условиями. Также можно запланировать отправку электронной почты и даже вывод на экран определенного сообщения. 1) Чтобы запуститьПланировщик заданий, откройте меню Пуск, в поисковую строку введите планировщик и нажмите Ввод. Также можно открыть Панель управления (расширенный вид) -> Администрирование -> Планировщик заданий. 2) В расположенном справа меню Действия нажмите Создать задачу (или Создать простую задачу) (рис. 122).

Рис. 122. Окно «Планировщик заданий» 3) В окне Создание задачи введите название новой задачи и ее описание. Если нужно запускать программу с повышенными правами администратора, то активируйте функцию Выполнить с наивысшими правами (рис. 123).

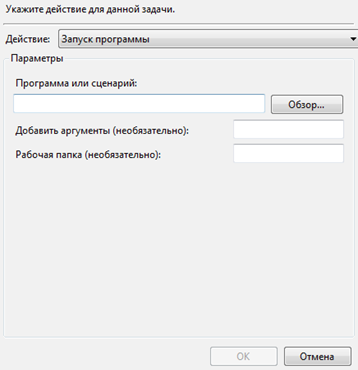

Рис. 123. Окно «Создание задачи» 4) Переключитесь на вкладку Триггеры, нажмите кнопку Создать и назначьте дату, время и частоту выполнения задачи. Чтобы установить дату, когда выполнение задачи по расписанию будет прекращено, активируйте функцию Срок действияи укажите дату и время. 5) Перейдите на вкладку Действия и нажмите кнопку Создать. Чтобы запланировать выполнение программы по указанному расписанию, в раскрывающемся списке Действие выберите Запуск программы (рис.124) и с помощью кнопки Обзор укажите местоположение исполняемого файла.

Рис. 124. Планирование выполнение программы по указанному расписанию 6) Перейдите на вкладку Условия и укажите условия выполнения задачи (рис.125).

Рис. 125. Вкладка «Условия» 7) Также можно задать дополнительные параметры выполнения задачи на вкладке Параметры (рис. 126).

Рис. 126. Вкладка «Параметры» Практическая часть 1) Войдите в систему под именем Администратора (login: admin, пароль: 1) 2) Создайте учетную запись пользователя всеми четырьмя способами, описанными в пунктах 1.1.1-1.1.4. 3) Изучите контроль учетных записей: · откройте меню контроля учетных записей; · изучите настройки и примените их поочередно, посмотрите как это отразится на работе системы (например, при попытке установки прикладного ПО); · посмотрите, какие события при этом пишутся в журнал безопасности; 4) Изучите политику ограниченного использования программ (пункт 2.2) и выполните следующее задание: · Создайте правило для пути «C:\Windows\notepad.exe», запрещающее запуск приложения «Блокнот»; · Теперь скопируйте файл «notepad.exe» в папку «С:\»; · Попробуйте запустить файл из каждого расположения; · Создайте также правило для пути «C:\notepad.exe»; · Попробуйте запустить блокнот через меню пуск и объясните полученный результат. · Создайте правило для хэша, запрещающее запуск приложения notepad.exe, удалите все правила для пути и попробуйте запустить блокнот всеми ранее опробованными способами. 5) Реализуйте закрытую программную среду с помощью реестра Windows. 6) Изучите функцию AppLocker и выполните следующее задание: · Реализуйте возможность запуска приложений только выше определенной версии, такой сценарий применим, когда необходимо обезопасить систему от запуска приложений с известными уязвимостями. · Реализуйте возможность запуска приложений только ниже определенной версии, такой сценарий применим, когда необходимо обезопасить систему от запуска приложений еще не прошедших проверку системным администратором. Задания выполнять на основе MozillaFirefox. В каталоге «C:/ProgramFiles(x86)» установлены 2 версии программы 41 и 42. 7) Изучите что такое службы в Windows 7 (пункт 5.2) и выполните процедуру по их отключению, список приведен в пункте 5.2. 8) Изучите планировщик заданий и выполните следующее задание: · Добавьте задание, открывающее блокнот при входе в систему. Контрольные вопросы: 1. Что такое учтная запись и какие данные она может содержать? 2. Как осуществляется контроль учётных записей? 3. Какие бывают политики безопасности паролей? 4. Как обеспечить политику блокировки учтной записи? 5. Зачем нужна политика ограниченного использования программ? Какие правила в ней существуют? 6. Как зайти в редактор реестра? 7. Что такое AppLocker? 8. Что такое журнал аудита и где он находится? Какие политики аудита существуют? 9. Что такое службы и как ими управлять? 10. Как запустить программу через планировщик заданий? |

||

|

Последнее изменение этой страницы: 2018-06-01; просмотров: 430. stydopedya.ru не претендует на авторское право материалов, которые вылажены, но предоставляет бесплатный доступ к ним. В случае нарушения авторского права или персональных данных напишите сюда... |