Студопедия КАТЕГОРИИ: АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция |

Рекомендации по выбору пароляС учётом выше сказанного, при выборе паролей для Windows 2003 рекомендуется соблюдать следующие правила: ü не выбирать в качестве пароля или части пароля любое слово, которое может являться словом словаря или его модификацией; ü длина пароля в Windows 2003 должна быть не менее 7 символов (при максимально возможной длине пароля в 14 символов; ü пароль должен содержать символы из возможно большого символьного набора. Нельзя ограничиваться только символами A-Z, желательнее использовать в пароле и буквы, и цифры, и специальные символы (причем в каждой из 7-символьных половин пароля, если длина пароля менее или равна 14); ü символы пароля, являющиеся буквами, должны быть как верхнего, так и нижнего регистра, что затруднит восстановление пароля, производимое по NTLM-хэшу; Практическая часть 1. Запускаем программу LCP5. Для этого в меню Пуск выбираем пункт Программы, LCP и дожидаемся, пока Windows произведет нужную настройку.

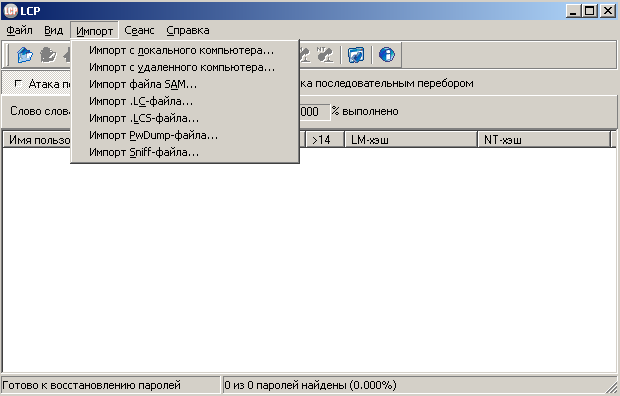

2. В появившемся окне программы LCP5 выбираем пункт Импорт

Рис. 143 Выбор пункта Импорт

3. Меню Импорт содержит подменю для получения хэшей паролей различными путями: · Импорт с локального компьютера – получение хэшей паролей из реестра ОС конкретной машины; · Импорт с удаленного компьютера - получение хэшей паролей из реестра ОС удалённой машины; · Импорт файла SAM – получение хэшей паролей из SAM файла; · Импорт Sniff- файла – получение хэшей паролей путём перехвата аутентификационных пакетов в сети; · Импорт LC-файла – получение хешей путем импорта файлов программы L0phtCrack(2.0/2.5); · Импорт LCS- файла – получение хешей путем импорта файлов программы L0phtCrack(версии 3,4,5);  · Импорт PwDump- файла- получение хэшей из реестра методом pwdump;

4. Рассмотрим получение хэшей паролей из реестра удалённой машины с последующим восстановлением методом последовательного перебора: a. Выбираем подпункт меню Импорт-> Импорт с удаленного компьютера. Жмем <Ok>.

Рис. 144 Окно Выбора удалённой машины В появившемся окне мы можем увидеть список пользователей системы локального компьютера и хэшей их паролей

Рис. 145 Окно Атака по словарю

b. После того, как получены хэши паролей, можно попытаться восстановить сами пароли. Для восстановления паролейпредлагается 3 способа: ü Атака по словарю – атака по словарю ü Гибридная атака – гибрид последовательного перебора и атаки по словарю ü Атака с последовательным перебором – последовательный перебор (с возможностью выбора алфавита символов) Программа по умолчанию использует все три способа для восстановления паролей, начиная с Атаки по словарю, Гибридной атаки и заканчивая Атакой последовательным перебором. Возможно отключение способов в меню Сеанс, Параметры

Рис. 146 Окно Атаки последовательным перебором

В качестве возможного алфавита в настройках стоит A-Z, так же поддерживается пользовательский вариант. После этого нажать кнопку<Начать аудит> расположенную на верхней панели задач в виде кнопки play. Альтернативный вариант кнопка F4. В исходном окне с именами пользователей для начала и остановки операции подбора специальные кнопки. В столбцах LM пароль и NT - пароль будут выводиться найденные пароли.

5. Получение хэшей паролей путём перехвата аутентификационных пакетов в сети: Для приведения примера работы перехвата аутентификационных пакетов следует открыть меню Файл-> Вычислить хеши . В появившейся форме «Вычисление хешей» задать имя и пароль ранее созданного пользователя и нажать кнопку «Вычислить» после чего сохранить Sniff файл нажав на кнопку «Сохранить» . Затем закрыть форму «Вычисление хешей». Возможно добавление в файл нескольких пользователей. Затем Импорт -> Импорт Sniff файла -> Выбрать ранее сохраненный sniff файл -><Ok> Появится список пользователей, далее «начать аудит».

Рис. 147Вычисление хешей

6. Получение хэшей паролей из реестра методом pwdump: Для приведения примера работы перехвата из реестра методом pwdump следует открыть меню Файл-> Вычислить хеши . В появившейся форме «Вычисление хешей» задать имя и пароль ранее созданного пользователя и нажать кнопку «Вычислить» после чего сохранить pwdump файл нажав на кнопку «Сохранить» . Затем закрыть форму «Вычисление хешей». Возможно добавление в файл нескольких пользователей. Далее - Импорт -> Импорт Sniff файла -> Выбрать ранее сохраненный sniff файл -><Ok> Появится список пользователей, далее «начать аудит».

7. Запускаем программу SAMinside. Для этого запускаем исполняемый файл по адресу F:\saminside.

8. Рассмотрим получение паролей из реестра ОС локального компьютера: a. В появившемся окне SAMinside выбираем Файл -> Импорт локальных пользователей. Выберите один из двух способов. В появившемся окне мы можем увидеть список пользователей системы локального компьютера и хэшей их паролей:

Рис. 148 Список пользователей системы локального компьютера и хэшей их паролей

b. После того, как получены хэши паролей, можно попытаться восстановить сами пароли. Для восстановления паролейпредлагается 4 способа: · Атака полным перебором · Атака по словарям · Атака по маске · Атака по Raindow-таблицам

Атака полным перебором Данный вид атаки представляет собой полный перебор всех возможных вариантов паролей. Атака полным перебором также включает в себя атаку распределенным перебором. Данный вид атаки позволяет использовать для восстановления паролей несколько компьютеров, распределив между ними обрабатываемые пароли. Этот вид атаки включается автоматически, когда пользователь устанавливает количество компьютеров, участвующих в атаке, более одного. После этого становится доступной возможность выбора диапазона паролей для атаки на текущем компьютере. Таким образом, чтобы начать атаку распределенным перебором, вам необходимо: 1. Запустить программу на нескольких компьютерах.

Атака по маске Данный вид атаки используется, если есть определенная информация о пароле. Например: Настройки перебора по маске позволяют сформировать маску для перебираемых паролей, а также установить максимальную длину перебираемых паролей.Установка маски заключается в следующем – если вы не знаете N-й символ пароля, товключите N-й флажок маски и в соответствующем текстовом поле укажите маску для этого символа. Если же вы заранее знаете определенный символ пароля, то впишите его в N-е текстовое поле и снимите флажок маски. В программе используются следующие символы маски:

Атака по маске Данный вид атаки используется, если есть определенная информация о пароле. Например: Настройки перебора по маске позволяют сформировать маску для перебираемых паролей, а также установить максимальную длину перебираемых паролей. Установка маски заключается в следующем – если вы не знаете N-й символ пароля, то включите N-й флажок маски и в соответствующем текстовом поле укажите маску для этого символа. Если же вы заранее знаете определенный символ пароля, то впишите его в N-е текстовое поле и снимите флажок маски. В программе используются следующие символы маски:

Атака по словарям Словарь – это текстовый файл, состоящий из часто употребляемых паролей типа Настройки атаки по словарям также включают и гибридную атаку, т.е.возможность добавлять к проверяемым паролям до 2 символов справа и слева, что позволяет восстанавливать такие пароли как "master12" или "#admin".

Атака по предварительно рассчитанным таблицам Данный вид атаки использует Rainbow-технологию для создания предварительно рассчитанных таблиц. Радужная таблица — специальный вариант таблиц поиска для обращения криптографических хеш-функций, использующий механизм разумного компромисса между временем поиска по таблице и занимаемой памятью. Радужные таблицы используются для вскрытия паролей, преобразованных при помощи сложно обратимой хеш-функции, а также для атак на симметричные шифры на основе известного открытого текста. Использование функции выведения ключа с применением соли делает эту атаку неосуществимой. Контрольные вопросы 1. Какая модель разграничения доступа реализована в операционной системе Windows 2003? 2. Какие встроенные группы были добавлены в ОС Windows после создания WindowsNT 4.0? 3. Каково основное назначения подсистемы аудита и как она реализована в ОС Windows 2003? 4. Какие виды журналов аудита ведет ОС Windows 2003? 5. Каким образом определяются результирующие права пользователя на доступ к объекту в ОС Windows 2003, если пользователь одновременно входит в несколько групп, для каждой из которых заданы свои правила разграничения доступа? 6. Что включает в себя политика учетных записей в ОС Windows 2003? 7. Какие полномочия имеет администратор в ОС Windows NT 2003? 8. Какие пользователи ОС Windows 2003 имеют право просматривать журнал безопасности? 9. Какие существуют способы получения хеша паролей? 10. Каковы должны быть действия при восстановлении пароля? 11. Какие рекомендации следует соблюдать при выборе пароля?

Лабораторная работа № 7 |

||

|

Последнее изменение этой страницы: 2018-06-01; просмотров: 443. stydopedya.ru не претендует на авторское право материалов, которые вылажены, но предоставляет бесплатный доступ к ним. В случае нарушения авторского права или персональных данных напишите сюда... |