Студопедия КАТЕГОРИИ: АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция |

Запрет запуска программ через реестр WindowsВ том случае, если вам не доступна оснастка Локальная политика безопасности можно воспользоваться редактором реестра Windows и ограничить запуск программ через него. Запустите редактор реестра Windows: Откройте меню Пуск и в строке поиска введите regedit. Найдитеследующуюветвь реестра: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer Если еще не создан, создайте новый параметр DisallowRun, имеющий тип 32-bit DWORD. Установите его значение в 1 (рис.99).

Рис. 99. Окно «Редактор реестра» Затем в левой части редактора реестра, создайте новую ветвь, имеющую такое-же название, как и только что созданный параметр (DisallowRun). После того, как ветвь создана, создайте внутри нее группу строковых переменных (имеющих тип String), с именем типа 1, 2, 3 и так далее. Значение каждой переменной должно содержать имя исполняемого файла, выполнение которого следует запретить. Например, для того, чтоб запретить запуск firefox, следует создать параметр (рис. 100):

Рис. 100. Пример запрета запуска firefox.exe

2.2.1 Функция AppLocker AppLocker — это новая функция в Windows Server 2008 R2 и Windows 7, расширяющая возможности функции политик ограниченного использования программ. Функция политик ограниченного использования программ (Software Restriction Policies - SRP) была первоначально разработана в Windows XP и Windows Server 2003. С вводом контроля учетных записей пользователей (UAC) и выделения учетных записей обычного пользователя в Windows Vista права администратора стали требоваться для меньшего числа приложений. В Windows 7 функция SRP была заменена (дополнена) средством AppLocker, которое, по сути, представляет собой измененную и доработанную версию SRP. Сравним политики SRP и AppLocker (табл. 2)  Таблица 2. Сравнение политик SRP и Applocker

Для доступа к настройкам AppLocker необходимо выполнить одно из двух действий: 1. Запустить secpol.msc (локальная политика безопасности) или перейти в раздел Администрирование (Administrative Tools) панели управления, выбрать пункт Локальная политика безопасности (Local Security Policy), после чего раскрыть список Политики управления приложениями (Application Control Policies). 2. Запустить gpedit.msc (редактор локальной групповой политики) и выбрать Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\ Политики управления приложениями\ Applocker (рис. 101).

Рис. 101. Путь к политике Applocker Одна из особенностей AppLocker состоит в том, что по умолчанию все правила сразу применяются (а хотелось бы вначале их проверить) и имеется возможность по неопытности заблокировать работу Windows. Поэтому рекомендуется перед созданием правил (и фактически их применением) перейти в окно их настройки (рис. 102), щелкнув по ссылке "Настроить применение правил" (Configure Rule Enforcement), и для каждого типа правил (их три - исполняемые файлы, установщик Windows и сценарии) выбрать вариант примененияТолько аудит(Audit Only). В этом случае правила с любыми настройками не смогут блокировать работу приложений или системы в целом, однако при помощи журнала событий администратор (аудитор) сможет просмотреть, как они применяются по отношению к файлам или приложениям. Если окажется, что правила блокируют приложения, к которым доступ должен быть разрешен, или, наоборот, не действуют на программы, к которым нужно ограничить доступ, правила можно будет отредактировать.

Рис. 102. Окно «Свойства AppLocker» Замечание 1: Один из примеров необходимости быть внимательным при задании правил. Известно, что действие "Запрет" правила имеет приоритет над действием «Разрешить». Однако AppLocker содержит функцию, позволяющую устанавливать исключения для действия общего правила "Запрет". Эти исключения позволяют задавать файлы или папки, на которые не действует общий запрет. При этом, можно создать, например, вполне логичное правило, разрешающее членам группы"Все" запускать любое приложение в папке Windows, кроме regedit.exe. Чтобы разрешить запускать файл regedit.exe другим пользователям, например, членам группы службы технической поддержки (не администраторам), нужно создать другое правило. Однако, если для конкретного файла regedit.exe существует явно заданное действие "Запрет", никакое другое правило, предоставляющее членам группы службы технической поддержки доступ к файлу regedit.exe, не отменит это действие. Замечание 2: альтернативой режима аудита в политиках ограниченного использования программ является режим расширенного ведения журнала, который активируется при создании параметра реестра с именем «LogFileName» в ветви «HKLM\SOFTWARE\Policies\Microsoft\ Windows\Safer\CodeIdentifiers» на рабочей станции, где предполагается развернуть замкнутую программную среду. Значение «LogFileName» должно содержать путь, по которому будет создан журнал. В результате в этот журнал будет заноситься информация обо всех запускаемых процессах (информация о родительском процессе и о дочернем) и информация о срабатывающих в отношении данных процессов правил политики ограниченного использования программ. Также каждое срабатывание политики приводит к регистрации соответствующего события с кодами 865-868 в журнале безопасности на рабочей станции (865 - уровень безопасности по умолчанию, 866 - правило для пути, 867 - правило для сертификата, 868 - правило для зоны Интернета или правило для хеша).

Еще одна из особенностей Applocker, которая может помочь администраторам - импорт и экспорт правил. Благодаря этому стало возможным создание, отладка и тестирование правил на специально выделенном (тестовом) компьютере с последующим экспортом и импортом отлаженных правил уже в рабочую среду. Для применения правил, созданных при помощи AppLocker, необходимо, чтобы на компьютерах была запущена служба "Удостоверение приложения" (Application Identity - AppIDSvc). По умолчанию она может быть отключена. Для ее запуска откройте раздел Администрирование панели управления и выберите пункт Службы, после чего найдите службу в списке, щелкните по ее названию правой кнопкой мыши и выберите командуЗапустить. В свойствах службы можно настроить ее автоматический запуск. По умолчанию в AppLocker используется три типа (коллекции) правил, которые настраиваются и используются независимо друг от друга (см. рис. на предыдущей странице): 1) исполняемые файлы (EXE и COM) - пункт «Исполняемые правила»; 2) установщик Windows (MSI и MSP) - пункт «Правила установщика Windows»; 3) сценарии (BAT, CMD, VBS и JS) - пункт «правила сценариев». Однако при необходимости можно также включить правила для файлов библиотек DLL (сюда входят и файлы с расширением OCX). Для этого нужно установить флажок "Включить коллекцию правил DLL" (Enable the DLL rule collection) на вкладке "Дополнительно" (Advanced) окна "Свойства: AppLocker" (AppLocker:Properties) (рис. 103).

Рис. 103. Окно «Свойства AppLocker» Стоит, однако, иметь в виду следующее: 1) использование таких правил может существенно повлиять на производительность системы (в окне имеется об этом предупреждение). Это связано с тем, что каждое приложение, как правило, использует (загружают) во время работы несколько дополнительных библиотек, поэтому на их (библиотек) проверку и соответствие правилам уходит гораздо больше времени, чем на проверку только приложений; 2) при включении правил DLL их необходимо создавать для каждой библиотеки, которая используется всеми разрешенными программами. Рассмотрим пример в котором мы попытаемся запретить использование браузера «MozillaFirefox». 1) Откройте оснастку Локальная политика безопасности и выберите раздел Политики управления приложениями -> Applocker. И щелкните по опцииНастроить применение правил (рис. 104).

Рис. 104. Окно «AppLocker» 2) В разделе Правила исполняемых файлов отметьте опцию Настроено и выберите Принудительное выполнение файлов, затем нажмите ОК (рис. 105).

Рис. 105. Окно «Свойства AppLocker» 3) Щелкните правой кнопкой мыши по Исполняемые правила и создайте новое правило (рис. 106).

Рис. 106. Ниспадающее меню оснастки «Исполняемые правила» 4) НажмитеДалее (рис. 107).

Рис. 107. Окно «Создать Исполняемые правила» 5) Выберите Запретить и пользователя на которого будет распространяться правило, нажмите Далее. 6) В качестве условия выберите Издатель и нажмитеДалее (рис. 108).

Рис. 108. Окно «Создать Исполняемые правила» Примечание: опции «Путь» и «Хешируемый файл» соответствуют правилам, применяемым в политиках SoftwareRestriction в WindowsXP/Vista.

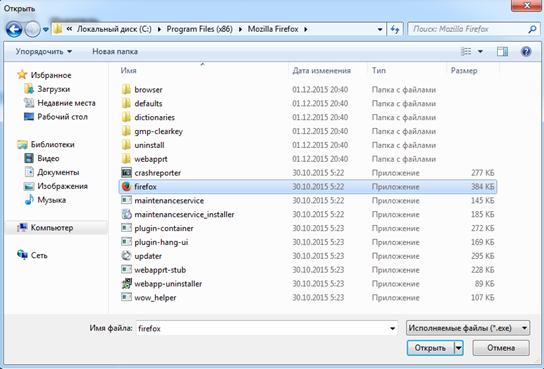

7) Нажмите кнопку Обзор (рис. 109).

Рис. 109. Окно «Создать Исполняемые правила» 8) Выберите исполняемый файл MozillaFirefox «firefox.exe» и нажмитеОткрыть (рис. 110).

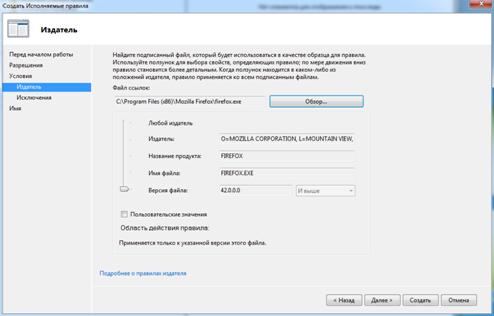

Рис. 110. Выбор файла «firefox.exe» 9) В данном примере, мы ограничимся настройками по умолчанию, поэтому нажмитеДалее (рис. 111). Примечание: Если вы хотите заблокировать определенную версию программы, тогда отметьте Пользовательские значения и в соответствующем поле Версия файла задайте номер версии, использование которой вы хотите заблокировать данной политикой. Можно запретить/разрешить запуск приложений как выше определенной версии, ниже и строго определенной.

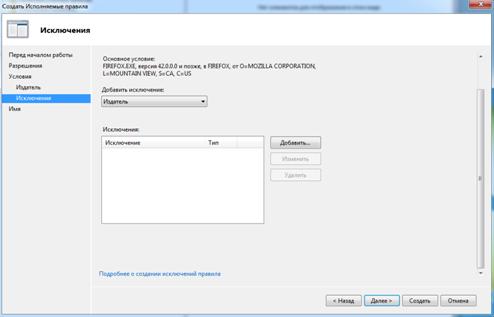

Рис. 111. Окно «Создать Исполняемые правила» 10) ЖмемДалее (рис. 112).

Рис. 112. Окно «Создать Исполняемые правила» 11) И создаем правило – Создать (рис. 113)

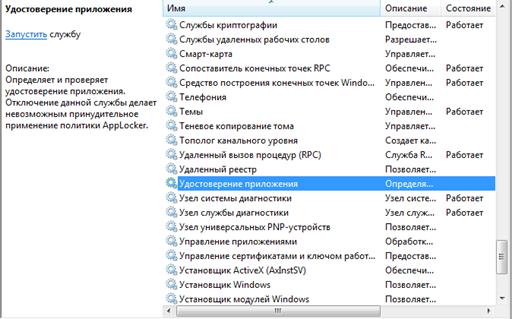

Рис. 113. Окно «Создать Исполняемые правила» 12) Если вы хотите, чтобы правила AppLocker применялись и к компьютерам администраторов, то в правой панели выделите правило для “BUILTIN\Administrators” и удалить его Последнее, что нам нужно сделать – активировать работу AppLocker на компьютере. 13) Нажмите Пуск и в строке поиска введите «services.msc», нажмите «Enter». 14) Выберите службу «Удостоверение приложения» (рис. 114) двойным щелчком левой кнопки мыши. Выберите тип запускаАвтоматически. Запустите службу, нажмите Применить и Ок (рис. 115)

Рис. 114. Службы

Рис. 115. Окно «Свойства: Удостоверение приложения» После применения этой политики, если пользователь попытается запустить запрещенное приложение (в нашем случае это Mozilla Firefox), появится такое диалоговое окно (рис. 116):

Рис. 116. Диалоговое окно об ошибке |

|||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2018-06-01; просмотров: 525. stydopedya.ru не претендует на авторское право материалов, которые вылажены, но предоставляет бесплатный доступ к ним. В случае нарушения авторского права или персональных данных напишите сюда... |