Студопедия КАТЕГОРИИ: АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция |

Общие принципы криптографической защиты информации.Стр 1 из 20Следующая ⇒ Цели защиты информации. Основные понятия . Целями защиты являются: предотвращение утечки, хищения, утраты, искажения, подделки, несанкционированных действий по уничтожению, модификации, копированию, блокированию документированной информации и иных форм незаконного вмешательства в информационные системы. Под информацией будем понимать сведения о лицах, предметах, фактах, событиях, явлениях и процессах. Информация может существовать в виде документа (бумажного), физических полей и сигналов (электромагнитных, акустических, тепловых и т.д.), биологических полей (память человека). В дальнейшем будем рассматривать информацию в документированной (на бумаге, дискете и т.д.) форме, в форме физических полей (радиосигналы, акустические сигналы). Среду, в которой информация либо создается, либо передается, обрабатывается, хранится, будем называть информационным объектом. Под безопасностью информационного объекта (ИО) будем понимать его защищенность от случайного или преднамеренного вмешательства в нормальный процесс его функционирования. Природа воздействия на ИО может быть двух видов: непреднамеренной (стихийные бедствия, отказы, ошибки персонала и т.д.) и преднамеренной (действия злоумышленников). Все воздействия могут привести к последствиям (ущербу) трех видов: нарушению конфиденциальности, нарушению целостности, нарушению доступности. Нарушение конфиденциальности – нарушение свойства информации быть известной только определенным субъектам. Нарушение целостности – несанкционированное изменение, искажение, уничтожение информации. Нарушение доступности (отказ в обслуживании) – нарушается доступ к информации, нарушается работоспособность объекта, доступ в который получил злоумышленник.  В отличие от разрешенного (санкционированного) доступа к информации в результате преднамеренных действий злоумышленник получает несанкционированный доступ (НСД). Суть НСД состоит в получении нарушителем доступа к объекту в нарушении установленных правил. Под угрозой информационной безопасности объекта будем понимать возможные воздействия на него, приводящие к ущербу. Некоторое свойство объекта, делающее возможным возникновение и реализацию угрозы, будем называть уязвимостью. Действие злоумышленника, заключающееся в поиске и использовании той или иной уязвимости, будем называть атакой. Целью защиты ИО является противодействие угрозам безопасности. Защищенный ИО – это объект со средствами защиты, которые успешно и эффективно противостоят угрозам безопасности. Комплексная защита ИО – совокупность методов и средств (правовых, организационных, физических, технических, программных). Политика безопасности – совокупность норм, правил, рекомендаций, регламентирующих работу средств защиты ИО от заданного множества угроз безопасности. Под угрозой информационной безопасности объекта будем понимать возможные воздействия на него, приводящие к ущербу. Приведем упрощенную их классификацию. Угрозы делятся по свойству информации, против которого они направлены: угрозы физической и логической целостности (уничтожение или искажение информации); угрозы конфиденциальности информации; угрозы доступности (работоспособности); угрозы праву собственности. По происхождению: случайные (отказы, сбои, ошибки, стихийные явления), преднамеренные (злоумышленные действия людей). По источникам: люди (персонал, посторонние); технические устройства; модели, алгоритмы, программы; внешняя среда (состояние атмосферы, побочные шумы, сигналы и наводки).

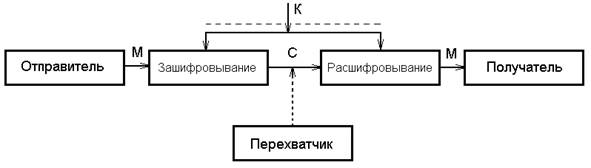

Телекоммуникационные системы как объекты защиты информации. Потенциальные угрозы безопасности информации в ТКС. Современные ТКС предназначены для обмена сообщениями и базируются на элементах компьютерных сетей. Как и для других информационных систем, угрозы для ТКС можно классифицировать как угрозы конфиденциальности информации, целостности и доступности. Для ТКС, как систем с распределенной структурой, имеющей территориально разнесенные элементы, соединенные каналами связи все множество угроз условно можно разделить на следующие группы: 1. Несанкционированный доступ к информационным ресурсам сети (процессам, данным). 1.1. Доступ несанкционированных пользователей. 1.2. Несанкционированное расширение прав санкционированных пользователей. 1.3. Несанкционированное соединение. 2. Вторжение в линии связи. 2.1. Пассивное вторжение в линии связи. 2.2. Активное вторжение в линии связи. Несанкционированный доступ к информационным ресурсам сети нелегальных пользователей осуществляется с целью чтения, модификации, копирования, уничтожения данных или программ. Несанкционированное соединение осуществляется нарушителем, выдавшим себя за санкционированного абонента, с другим санкционированным абонентом с целью получения от него важной информации или передачи ему ложной информации. При пассивном вторжении нарушитель только наблюдает за сообщениями, передаваемыми по линиям связи, не нарушая их передачу. При этом нарушитель делает попытку читать передаваемые сообщения и анализировать трафик сообщений, передаваемых по каналам связи. Анализ трафика может позволить ему выявить идентификаторы объектов сети, адреса, длину сообщений, время их отправления, частоту сеанса связи и т.д. При активном вторжении нарушитель осуществляет различные манипуляции над сообщениями во время соединения. Сообщения могут быть модифицированы, уничтожены, задержаны, скопированы, изменен порядок их следования, введены в сеть ложные сообщения. Механизмы защиты ТКС. Для защиты от НСД используются процедуры управления доступом. С каждым субъектом (пользователем, процессом) связывается некоторая информация, однозначно, идентифицирующая его. Это может быть число, строка символов, алгоритм. Эта информация получила название идентификатор. При разнесенном взаимодействии двух субъектов через каналы передачи данных перечисленных мер может оказаться недостаточно, поэтому возникает проблема подтверждения подлинности соединения абонентов, она заключается в том, что: - получатель должен быть уверен в истинности источника данных и истинности самих данных; - отправитель должен быть уверен в доставке данных получателю и в истинности доставленных данных. В первом случае используется технология электронной цифровой подписи (ЭЦП). Во втором, отправитель должен получить “расписку” в получении (уведомление). При отправке сообщений по каналам электронной почты получатель не является активным в момент пересылки. Это означает, что: - взаимоподтверждение подлинности невозможно; - ЭЦП проверяется в более позднее время, когда получатель забирает сообщение; - получение уведомления отправителя о доставке сообщения также откладывается. Поэтому защита электронной почты требует специальных протоколов подтверждения подлинности отсроченных процедур. Для противодействия пассивным вторжениям в линии связи должна использоваться двухуровневая защита линий связи, при которой защищается как сам трафик, так и тексты сообщений. Защита от активных вторжений сводится, по существу, к действиям, позволяющим устанавливать факт атаки на линию связи. И работа сети при активном воздействии может быть временно нарушена. Из рассмотренных необходимых механизмов защиты ТКС следует, что система защиты ТКС решает следующие задачи: - идентифицировать субъекты и подтверждать их подлинность; - предоставлять полномочия и осуществлять контроль доступа; - защищать данные при хранении и передаче по каналам связи; - быть управляемой со стороны уполномоченного субъекта и недоступной для модификации для всех остальных. В настоящее время все эти задачи решаются применением криптографии, электронной цифровой подписи, протоколов идентификации и аутентификации, межсетевых экранов. Криптография (шифрование). В ТКС для защиты информации в каналах связи используются два вида шифрования: линейное (канальное) и абонентское. Линейное шифрование производится на выходе узла связи, расшифрование - на входе узла связи. При этом используются поточные шифры и между узлами поддерживается сплошной поток битов шифрованного текста. Шифруется и заголовок, и информационная часть пакетов. При линейном шифровании трафик уязвим только в узлах связи, так как там информация обрабатывается в открытом виде, поэтому узлы связи должны быть хорошо защищены. При абонентском шифровании каждое сообщение шифруется в его источнике и расшифровывается только получателем, при этом используется ключ, известный только этой паре абонентов. Электронная цифровая подпись. Использование ЭЦП целесообразно для подтверждения подлинности передаваемого сообщения, его целостности, а также подлинности отправителя и получателя, для сообщений, содержание которых не содержит конфиденциальной информации, при большом количестве абонентов, участвующих в обмене сообщениями. Идентификация и аутентификация субъектов для предоставления им доступа к ресурсам ТКС осуществляется на основании специальных протоколов. Общие принципы криптографической защиты информации. Обобщенная схема криптографической системы, обеспечивающей шифрование передаваемой информации, представлена на рис.

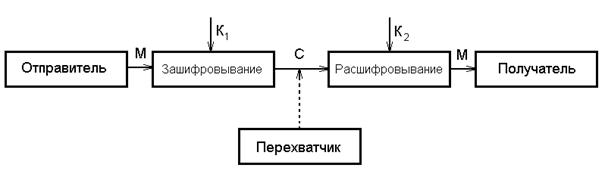

Отправитель генерирует открытый текст исходного сообщения Формально криптосистема – это однопараметрическое семейство Преобразование зашифровывания может быть симметричным или асимметричным относительно преобразования расшифровывания. Поэтому различают два класса криптосистем: симметричные и асимметричные криптосистемы. Иногда их называют одноключевыми (с секретным ключом) и двухключевыми (с открытым ключом) Обобщенная схема асимметричной криптосистемы с двумя разными ключами K1 и K2 показана на рис

В этой криптосистеме один из ключей является открытым K1, а другой K2 – секретным. Для нее В симметричной криптосистеме секретный ключ надо передавать отправителю и получателю по защищенному каналу распространения ключей, например, спецсвязью. В асимметричной криптосистеме передают по незащищенному каналу только открытый ключ, а секретный ключ сохраняют в месте его генерации. Любая попытка со стороны злоумышленника расшифровать шифротекст Свойство криптосистемы, противостоять криптоатаке называется криптостойкостью. Существует четыре основных типа криптоаналитических атак. Конечно, все они формулируются в предположении, что криптоаналитику известны применяемый алгоритм шифрования и шифротексты сообщений: 1. Криптоаналитическая атака при наличии только известного шифртекста. Криптоаналитик имеет только шифротексты 2. Криптоаналитическая атака при наличии известного открытого текста. Криптоаналитик имеет доступ не только к шифротекстам 3. Криптоаналитическая атака при возможности выбора открытого текста. Криптоаналитик не только имеет доступ к шифротекстам 4. Криптоаналитическая атака с адаптивным выбором открытого текста.Это- особый вариант атаки с выбором открытого текста. Криптоаналитик может не только выбирать открытый текст, который затем шифруется, но и изменять свой выбор в зависимости от результатов предыдущего шифрования. При криптоанализе с простым выбором открытого текста криптоаналитик обычно может выбирать несколько крупных блоков открытого текста для их шифрования, при криптоанализе с адаптивным выбором открытого текста он имеет возможность выбрать сначала более мелкий пробный блок открытого текста, затем выбрать следующий блок в зависимости от результатов первого выбора, и т.д. Эта атака предоставляет криптоаналитику еще больше возможностей, чем предыдущие типы атак. Кроме перечисленных криптоаналитических атак существует силовая атака (перебор всех возможных значений ключа). Блочные и поточные шифры. Практически все применяемые криптографические методы связаны с разбиением сообщения на большое число фрагментов, каждый из которых шифруется отдельно. Можно выделить следующие характерные признаки методов шифрования данных: - выполнение операций с отдельными битами или блоками. - зависимость или независимость функции шифрования от результатов шифрования предыдущих частей сообщения. - зависимость или независимость шифрования отдельных знаков от их положения в тексте. В соответствии с этим различают три основных способа шифрования: поточные шифры; блочные шифры; блочные шифры с обратной связью. Поточное шифрование состоит в том, что каждый бит открытого текста и соответствующий бит ключа преобразовываются по определенному алгоритму. К достоинствам поточных шифров относятся высокая скорость шифрования, относительная простота реализации и отсутствие размножения ошибок. Недостатком является необходимость использовать для каждого сообщения другой ключ. Если два различных сообщения шифруются на одном и том же ключе, то эти сообщения легко могут быть расшифрованы. При блочном шифровании открытый текст сначала разбивается на равные по длине блоки, затем применяется зависящая от ключа функция шифрования для преобразования блока открытого текста длиной m бит в блок шифротекста такой же длины. При блочном шифровании каждый бит блока шифротекста зависит от значений всех битов соответствующего блока открытого текста. При этом небольшие изменения в шифротексте вызывают большие и непредсказуемые изменения в соответствующем открытом тексте, и наоборот. Недостатки. 1) Вследствие детерминированного характера шифрования при фиксированной длине блока 64 бита можно осуществить криптоанализ шифротекста «со словарем». 2) Размножение ошибок: результатом изменения только одного бита в принятом блоке шифротекста будет неправильное расшифровывание всего блока. Блочное шифрование с обратной связью. Как и при блочном шифровании, сообщения разбивают на ряд блоков, состоящих из m бит. Для преобразования этих блоков в блоки шифротекста, которые также состоят из m бит, используются специальные функции шифрования. Однако если в блочном шифре такая функция зависит только от ключа, то в блочных шифрах с обратной связью она зависит как от ключа, так и от одного или более предшествующих блоков шифротекста. Достоинство - возможность применения их для обнаружения манипуляций сообщениями, производимых активными перехватчиками. Недостатки. 1) Размножение ошибок, так как один ошибочный бит при передаче может вызвать ряд ошибок в расшифрованном тексте. 2) Разработка и реализация систем шифрования с обратной связью часто оказываются более трудными, чем систем поточного шифрования. Системы шифрования с обратной связью используют не только для шифрования сообщений, но и для их аутентификации.

|

||

|

Последнее изменение этой страницы: 2018-04-12; просмотров: 561. stydopedya.ru не претендует на авторское право материалов, которые вылажены, но предоставляет бесплатный доступ к ним. В случае нарушения авторского права или персональных данных напишите сюда... |

, которое должно передаваться по открытому каналу. Отправитель шифрует текст с помощью обратимого преобразования

, которое должно передаваться по открытому каналу. Отправитель шифрует текст с помощью обратимого преобразования  и ключа

и ключа  :

:  и получает шифротекст

и получает шифротекст  , который отправляет получателю. Получатель, приняв шифротекст

, который отправляет получателю. Получатель, приняв шифротекст  , расшифровывает его с помощью обратного преобразования

, расшифровывает его с помощью обратного преобразования  и получает исходное сообщение в виде открытого текста

и получает исходное сообщение в виде открытого текста  .

. обратимых преобразований

обратимых преобразований  из пространства

из пространства  сообщений открытого текста в пространство

сообщений открытого текста в пространство  шифрованных текстов. Параметр

шифрованных текстов. Параметр  , называемого пространством ключей. Криптосистема может иметь разные варианты реализации: набор инструкций; аппаратные или программные средства; аппаратно-программные средства.

, называемого пространством ключей. Криптосистема может иметь разные варианты реализации: набор инструкций; аппаратные или программные средства; аппаратно-программные средства.

а

а

для получения правдоподобного шифротекста

для получения правдоподобного шифротекста  , не имея подлинного ключа, называется криптоатакой.

, не имея подлинного ключа, называется криптоатакой. , нескольких сообщений, причем все они зашифрованы с использованием одного и того же алгоритма шифрования

, нескольких сообщений, причем все они зашифрованы с использованием одного и того же алгоритма шифрования  , по возможности большинства сообщений или, еще лучше, вычислить ключ

, по возможности большинства сообщений или, еще лучше, вычислить ключ  любых новых сообщении, зашифрованных тем же самым ключом.

любых новых сообщении, зашифрованных тем же самым ключом.