Студопедия КАТЕГОРИИ: АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция |

Параллельный и последовательный портыНа некоторых ультрасовременных компьютерах отсутствуют параллельный и последовательный порты. Нужно отметить, что производители рановато исключили эти порты – все еще есть достаточно много старого «железа», которое подключается к этим портам. Если вам нужен параллельный порт, то можно купить PCI-плату расширения, содержащую LPT-порт (рис. П34). Аналогичная плата для последовательного порта обычно содержит два 9-контактных COM-порта (рис. П35). Такие платы стоят 15–25 долларов. Комбинированных LPT/COM-плат расширения, к сожалению, не встречал. Может, они где-то и есть. Хотя, по возможности, лучше не использовать такие платы, а воспользоваться USB-переходниками, чтобы не занимать слоты расширения. Но тут есть одно «но». Обычно старое «железо», которое будет подключаться к LPT/COM-портам, используется в паре со старыми программами, которые ничего не подозревают о USB, а режим эмуляции LPT/COM-порта по USB не всегда работает так, как нам бы этого хотелось.

Сгорела интегрированная сетевая плата Сетевые платы далеко не всегда были интегрированными. Первоначально сетевые платы были выполнены в виде PCI/ISA-плат расширения (ISA – старая шина, давно не используется). Если сгорела интегрированная сетевая плата, можно установить сетевую PCI-плату. Такая карта, например, от Realtek стоит всего 5 долларов. Если все PCI-слоты уже заняты, тогда можно купить сетевую USB-карту (рис. П36).

Рис. П36. Сетевая USB-карта

Рис. П34. Плата для поддержки параллельного порта

Рис. П35. Плата для поддержки последовательных портов

Приложение 4

Правила ухода за монитором • Чтобы не вышла из строя кнопка включения/выключения монитора, ею лучше не пользоваться. В свойствах монитора (Панель управления, Экран) нужно установить параметры энергосохранения. Обычно после 15 минут простоя нужно перевести монитор в режим ожидания, а через час – выключить. При выключении питания монитор тоже автоматически выключится, поэтому не нужно выключать его кнопкой питания. Пусть вас не смущает то, что индикатор питания все еще горит (обычно желтым цветом вместо зеленого).  • На старых CRT-мониторах велика вероятность выгорания люминофора. Чтобы это предотвратить, нужно использовать хранители экрана – они постоянно заставляют обновляться пикселы монитора, и поэтому выгорание люминофора исключается. • Регулярно протирайте монитор специальной салфеткой. Не забывайте также протирать сам корпус монитора, а не только экран. Чистота – залог здоровья! • CRT-мониторы нужно время от времени размагничивать. Обычно раз в полгода. Функция для размагничивания есть в меню монитора. Если монитор так стар, что у него нет меню, то нужно открыть руководство по этому монитору. Обычно функция размагничивания активизируется нажатием определенной клавиши или комбинаций клавиш на панели монитора. • Помните, что очень важна нормальная вентиляция монитора. Без нее он будет перегреваться и долго не протянет. Приложение 5

Постоянно растущее количество «червей», вирусов и элементарных дыр в современных операционных системах и сетевых сервисах заставляет ИТ-специалистов разрабатывать все новые и новые средства информационной безопасности. Ранее использовались преимущественно программные решения – аппаратно-программные были доступны далеко не всем. Сейчас же благодаря технологии TPM (Trusted Platform Module) данные решения пришли в массы и стали доступны каждому. В этом приложении мы поговорим о том, что такое TPM и почему имеет смысл использовать эту технологию на предприятии.

Что такое TPM TPM представляет собой микроконтроллер, предназначенный для реализации основных функций по обеспечению безопасности с использованием ключей шифрования. Чип TPM устанавливается на материнской плате компьютера и осуществляет взаимодействие с остальными компонентами системы через системную шину. Концепция «доверяемых платформенных модулей» (именно так переводится на русский язык аббревиатура TPM) принадлежит консорциуму Trusted Computing Group (TCG), который существует с 2004 года. Сама технология TPM появилась не в 2004 году, а раньше. В 1999 году был создан Альянс доверяемых компьютерных платформ (Trusted Computing Platform Alliance, TCPA). В этот альянс входили важнейшие разработчики аппаратного и программного обеспечения – IBM, HP, Microsoft и др. Несмотря на именитость участников, деятельность альянса напоминала известную басню о лебеде, раке и щуке: каждый «тянул воз» на себя (каждый член альянса имел право отменить решение, принятое другими членами), поэтому TPM развивалась довольно неспешно. В 2004 году альянс TCPA был преобразован в консорциум TrustedComputingGroup. Структура этой организации была другой. Важные решения могут принимать только избранные компании (они называются промоутерами – promoters). Такими компаниями сейчас являются Intel, HP, IBM, AMD, Seagate, Sony, Sun, Microsoft и Verisign. Остальные компании (их более тысячи) имеют право лишь участвовать в разработке черновых спецификаций или просто получать более ранний доступ к новым разработкам. Основным результатом деятельности TCPA/TCG является «доверяемый платформенный модуль», который раньше назывался «чипом Фрица» (Fritz Chip). Назван он был в честь американского сенатора Фрица Холлингса (Fritz Hollings), известного своей поддержкой системы защиты авторских прав на цифровую информацию (Digital Rights Management, DRM).

Задачи TPM Основная задача TPM – это создание безопасного компьютера, в котором проверяются и защищаются все процессы связи, а также аппаратное и программное обеспечение. Под защитой связи подразумевается не процесс защиты сетевого соединения, а защита процесса взаимодействия между отдельными частями системы (например, ОС). При разработке TPM не ставилась задача создать модуль только для предохранения персональных компьютеров или ноутбуков от вирусов – данную технологию можно использовать для обеспечения безопасности мобильных телефонов, КПК, устройств ввода, дисковых накопителей. Вместе с ним можно применять устройства биометрической идентификации. Защитой сетевых соединений занимается отдельное подразделение TCG – Trusted Network Connect (TNC). Мы не будем рассматривать плоды деятельности TNC, а ограничимся только TPM.

«Железо» и математика

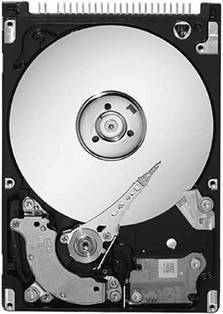

Например, вы можете установить жесткий диск с поддержкой TPM (рис. П37). Такие жесткие диски уже давно выпускает Seagate (Momentus 5400 FDE.2). 2,5-дюймовый жесткий диск Momentus 5400 FDE.2 (full disk encryption) от Seagate поставляется в составе ноутбуков ASI C8015+ (стоимость ноутбука примерно 2100 долларов). Винчестер обладает встроенной системой динамического шифрования с аппаратным ускорением и поддержкой TPM. Кроме того, в состав ноутбука включена система считывания отпечатков пальцев, что делает его примерно на 20 % дороже обычного ноутбука с такой же конфигурацией. Размер жесткого диска Momentus может быть 80, 100, 120 и 160 Гб. Используется интерфейс SATA 3 Гбит/с.Главная особенность Momentus FDE.2 заключается в шифровании/дешифровании записываемой и считываемой информации с помощью алгоритма AES со 128-битным ключом на уровне микропрограммного обеспечения (firmware) DriveTrust. Шифрование данных производится абсолютно прозрачно, то есть незаметно для пользователя. В открытом (незашифрованном) виде информация представляется только в приложениях. На жестком диске данные хранятся только в зашифрованном виде.Обычно процесс программного шифрования существенно снижает производительность системы (кто работал с PGPDisk, тот понимает, о чем идет речь). Но поскольку в случае с Momentus FDE.2 шифрование осуществляется на аппаратном уровне, то это увеличивает загрузку центрального процессора всего на несколько процентов. При загрузке TPM-системы пользователь должен ввести свой пароль. Пароль нужен не только для продолжения загрузки, но и для дешифрования данных. Раньше тоже можно было установить пароль в SETUP, без которого невозможна загрузка операционной системы. Но ведь можно было снять жесткий диск и подключить его к другому компьютеру. Если не применялись какие-либо криптографические средства, то считывание информации с жесткого диска не представляло проблем. В случае с TPM, даже если вы снимете HDD и подключите его к другому компьютеру, вы не сможете прочитать информацию, поскольку она зашифрована, а вы не знаете пароля для ее расшифровки.А что делать, если пользователь забыл пароль? Тогда можно применить главный пароль. А если забыт главный пароль (или вы его попросту не знаете), тогда…Кроме того, предусмотрена функция crypto-erase, которая предназначена для уничтожения всех данных с жесткого диска. Такая операция необходима при списании винчестера или при передаче его другому пользователю. Но Seagate – далеко не един ственный производитель винчестеров с функцией шифрования. Другие производители, например Hitachi, также выпускают «криптографические накопители». Так что выбор «железа» у вас есть (прочитать о других производителях аппаратного и программного обеспечения с поддержкой TPM можно на сайте www.tonymcfadden.net).

Рис. П37. Жесткий диск Seagate Momentus 5400 FDE.2

Как работает TPM Как уже отмечалось, модуль TPM реализуется в виде чипа на материнской плате. Чип TPM интегрируется в процесс загрузки компьютера и проверяет хэш системы с помощью алгоритма SHA1 (Secure Hash Algorithm), он вычисляется на основании информации обо всех компонентах компьютера, как аппаратных (процессора, жесткого диска, видеокарты), так и программных (ОС). В процессе загрузки компьютера чип проверяет состояние системы, которая может быть запущена только в проверенном режиме (authorized condition), что возможно лишь в случае обнаружения правильного значения хэша.

Настройка TPM в Windows В следующем руководстве описывается использование служб TPM в Windows Vista: http://www.oszone.net/display.php?id=4903. В Windows Vista и Windows Server 2008 применяется технология шифрования дисков BitLocker, которая тесно взаимосвязана с доверяемыми модулями (рис. П38). О настройке BitLocker в Windows Server 2008 и Vista (рис. П39, П40) можно прочитать здесь: |

||

|

Последнее изменение этой страницы: 2018-04-12; просмотров: 586. stydopedya.ru не претендует на авторское право материалов, которые вылажены, но предоставляет бесплатный доступ к ним. В случае нарушения авторского права или персональных данных напишите сюда... |