Студопедия КАТЕГОРИИ: АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция |

Понятие радиоэлектронной борьбы. Ее составные части.

Радиоэлектронная борьба (РЭБ) — совокупность согласованных по целям, задачам, месту и времени мероприятий и действий войск (сил) по выявлению радиоэлектронных средств (РЭС) и систем управления войсками (силами) и оружием противника, их уничтожению всеми видами оружия или захвату (выводу из строя) и радиоэлектронному подавлению (РЭП), а также по радиоэлектронной защите (РЭЗ) своих радиоэлектронных объектов и систем управления войсками и оружием, а также радиоэлектронно-информационному обеспечению и противодействию техническим средствам разведки противника; вид боевого обеспечения. Целью РЭБ является дезорганизация управления силами (войсками), снижение эффективности ведения разведки, применения оружия и боевой техники противником, а также обеспечение устойчивости работы систем и средств управления своими силами (войсками) и оружием. Радиоэлектронная борьба разделяется на действия по временному нарушению работы радиоэлектронной аппаратуры противника (постановка помех) и на действия, связанные с долговременным (или постоянным) выведением из строя этой аппаратуры (силовое поражение).

Радиоэлектронное подавление

Радиоэлектронное подавление — комплекс мероприятий и действий по срыву (нарушению) работы или снижению эффективности боевого применения противником радиоэлектронных систем и средств путём воздействия на их приёмные устройства радиоэлектронными помехами. Включает радио-, радиотехническое, оптико-электронное и гидроакустическое подавление. Радиоэлектронное подавление обеспечивается созданием активных и пассивных помех, применением ложных целей, ловушек и другими способами.

Радиоэлектронная защита

Радиоэлектронная защита — совокупность мероприятий и действий войск (сил) по устранению или ослаблению воздействия на свои радиоэлектронные объекты средств радиоэлектронного поражения противника, защите от поражения самонаводящимся на излучение оружием, защите от непреднамеренных взаимных радиопомех и от технических средств радиоэлектронной разведки противника.

Радиоэлектронная разведка

Радиоэлектронная разведка — сбор разведывательной информации на основе приема и анализа электромагнитного излучения. Радиоэлектронная разведка использует как перехваченные сигналы из каналов связи между людьми и техническими средствами, так и сигналы работающих РЛС, станций связи, станций радиопомех и иных радиоэлектронных средств.

Комплексный технический контроль

Комплексный технический контроль — контроль за состоянием функционирования своих радиоэлектронных средств и их защиты от технических средств разведки противника. Осуществляется в интересах радиоэлектронной защиты. Включает радио-, радиотехнический, фотографический, визуально-оптический контроль, а также контроль эффективности защиты информации от её утечки по техническим каналам при эксплуатации средств передачи и обработки информации. Классификация методов радиоэлектронного подавления

Радиоэлектро́нное подавле́ние (РЭП) — комплекс мероприятий и действий по срыву (нарушению) работы или снижения эффективности боевого применения противником радиоэлектронных систем и средств путём воздействия на их приёмные устройстварадиоэлектронными помехами; составная часть радиоэлектронной борьбы. Включает радио-, радиотехническое, оптико-электронное и гидроакустическое подавление. РЭП обеспечивается созданием активных и пассивных помех, применением ложных целей, ловушек и другими способами.

14 Факторы, определяющие условия для создания преднамеренных помех. Радиоэлектронная борьба подразделяется на радиоэлектронное подавление, радиоэлектронную защиту и радиоэлектронное обеспечение. Радиоэлектронное подавление представляет собой действия наступательного характера, предпринимаемые с целью дезорганизовать, нейтрализовать или снизить возможности противника по эффективному использованию им радиоэлектронных систем в различных звеньях управления вооруженных сил. Радиоэлектронная защита предусматривает такие действия, как защита своих радиоэлектронных средств (РЭС) от помех, создаваемых противником, и осуществление контроля (наблюдения) за работой (РЭС) союзников, с целью исключения их взаимного влияния друг на друга. Радиоэлектронное обеспечение представляет собой действия, направленные на обнаружение, идентификацию и определение местоположения РЭС противника, которые могут являться как источниками получения разведданных, так и источниками информационных угроз. При принятии решения об использовании средств радиоэлектронного подавления учитываются не только цели кампании или операции, но также и риск от возможных ответных действий противника. Для достижения максимального эффекта операции обязательным условием является тесная координация действий сил и средств РЭБ с другими мероприятиями по обеспечению информационных операций, проводимыми разведкой и связью. Компью́терный ви́рус — разновидность компьютерных программ, отличительной особенностью которых являетсяспособность к размножению (саморепликация). В дополнение к этому вирусы могут без ведома пользователя выполнять прочие произвольные действия, в том числе наносящие вред пользователю и/или компьютеру. По этой причине вирусы относят к вредоносным программам.

Классификация вирусов по поражаемым объектам (файловые вирусы, загрузочные вирусы, скриптовые вирусы , макровирусы, вирусы, поражающие исходный код);по поражаемым операционным системам и платформам (DOS, Microsoft Windows , Unix , Linux );по технологиям, используемым вирусом (полиморфные вирусы, стелс-вирусы, руткиты); по языку, на котором написан вирус (ассемблер, высокоуровневый язык программирования, скриптовый язык и др.); по дополнительной вредоносной функциональности (бэкдоры, кейлоггеры, шпионы, ботнеты и др.).

15. Вирусы и Антивирусы. Сетевые вирусы распространяются по различным компьютерным сетям. Троянский конь - это программа, содержащая в себе некоторую разрушающую функцию, которая активизируется при наступлении некоторого условия срабатывания. Обычно такие программы маскируются под какие-нибудь полезные утилиты. Червями называют вирусы, которые распространяются по глобальным сетям, поражая целые системы, а не отдельные программы. Антивирусные программы Эвристический анализ 16.Электромагнитное оружие и защита радиоэлектронной аппаратуры от него.

Электромагнитное оружие (ЭМО) — оружие, в котором для придания начальной скорости снаряду используется магнитное поле, либо энергия электромагнитного излучения используется непосредственно для поражения цели. В первом случае магнитное поле используется как альтернатива взрывчатым веществам в огнестрельном оружии. Во втором — используется возможность наведения токов высокого напряжения и выведения из строя электрического и электронного оборудования в результате возникающего перенапряжения, либо вызывание болевых эффектов или иных эффектов у человека. Оружие второго типа позиционируется как безопасное для людей и служащее для вывода из строя техники противника или приводящих к небоеспособности живой силы противника; относится к категории Оружие нелетального действия.

Классификация:

Электромагнитное оружие классифицируется по следующим признакам: использование снаряда или непосредственное использование энергии для поражения цели для второго вида летальность воздействия на человека ориентация на поражение живой силы или техники

Поражающие цель излучением:

Дальнодействующее акустическое устройство Микроволновая пушка Система активного отбрасывания Электромагнитная бомба

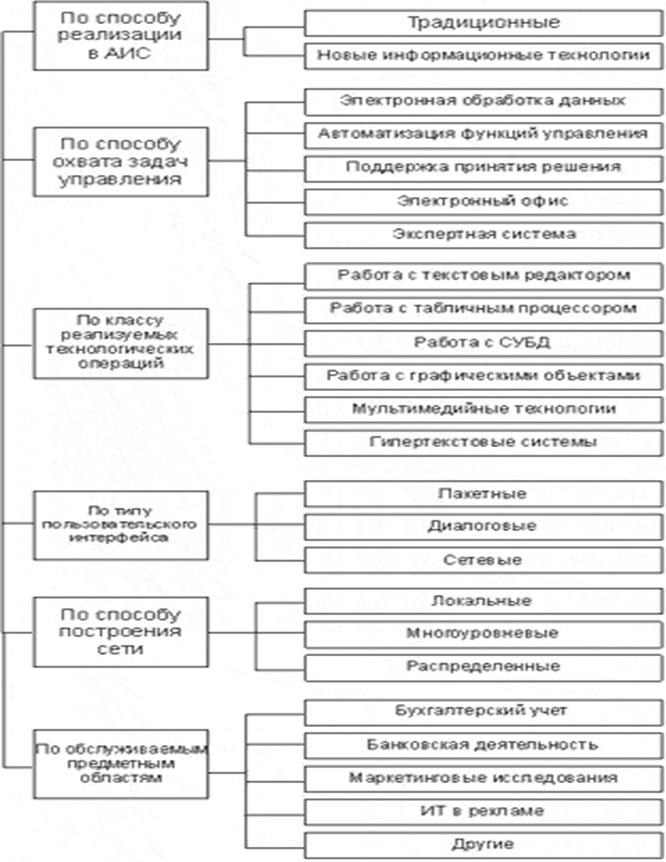

Экранирование - наиболее эффективный способ защиты. Электромагнитное поле ослабляется экраном вследствие создания в толще его поля противоположного направления. Степень ослабления электромагнитного поля зависит от глубины проникновения высокочастотного тока в толщу экрана. Чем больше магнитная проницаемость экрана и выше частота экранируемого поля, тем меньше глубина проникновения и необходимая толщина экрана. Экранируют либо источник излучений, либо рабочее место. Экраны бывают отражающие и поглощающие. Для защиты работающих от электромагнитных излучений применяют заземленные экраны, кожухи, защитные козырьки, устанавливаемые на пути излучения. Средства защиты (экраны, кожухи) из радиопоглощающих материалов выполняют в виде тонких резиновых ковриков, гибких или жестких листов поролона, ферромагнитных пластин. 17 Понятие информационной технологии. Классификация информационных технологий. Информационные технологии (ИТ, от англ. information technology, IT) — широкий класс дисциплин и областей деятельности, относящихся к технологиям управления и обработки данных, а также создания данных, в том числе, с применением вычислительной техники.

19 Модель OSI Архитектура подразумевает представление сети в виде системы элементов, каждый из которых выполняет определенную частную функцию. Все эти элементы решают общую задачу взаимодействия компьютеров. Одним из важнейших элементов архитектуры является компьютерный протокол - сформированный набор правил взаимодействия узлов в сети.

Физический уровень – имеет дело с передачей потока битов по каналам данных. Функции физического уровня реализуются на всех устройствах, подключенных к сети. Со стороны компьютера функции физического уровня реализуются либо сетевым адаптером, либо последовательным портом. Информация представляется в виде однородного потока битов, который необходимо доставить без искажений. Канальный уровень – режим коммутации пакетов. PDU носит название кадр. Функции канального уровня разные для глобальных и локальных сетей. В ЛС канальный уровень обеспечивает доставку кадра м/у любыми узлами сети. В ГС канальный уровень обеспечивает доставку кадра между двумя соседними узлами. Используются двухточечные протоколы (PPP, HDLC). Поддержание интерфейсов с физическим и сетевым уровнем. На канальном уровне добавляется заголовок с адресом назначения, на основании которого маршрутизаторы будут продвигать пакет. Другая функция – обнаружение и коррекция ошибок. Протоколы канального уровня реализуются компьютерами, мостами, коммутаторами, маршрутизаторами. Адреса канального уровня используются только внутри сети, для дальнейшего перемещения используются адреса сетевого уровня. Сетевой уровень – служит для объединения единой транспортной системы. Технология которая позволяет объединить множество сетей в одну называется межсетевой технологией взаимодействия. Функции данного уровня реализуются группой протоколов и маршрутизаторов. Маршрутизаторы имеют несколько сетевых интерфейсов к каждому из которых подключена одна сеть. Маршрутизатор может быть реализован программно или на базе аппаратных платформ. На данном уровне используются сетевые или глобальные адреса. Заголовок пакета имеет унифицированный формат. На основании адреса определяется маршрут пакета. Транспортный уровень – обеспечивает приложениям или верхним уровням передачу данных с необходимой степенью надежности. Существует пять классов транспортного сервиса, 0 – высший, 4 –низший. Эти виды сервиса отличаются качеством услуг, срочностью, возможностью восстановления прерванных связей, обнаружением ошибок. Все протоколы начиная с транспортного и выше, реализуются средствами узлов сети. Сеансовый уровень – Обеспечивает управление взаимодействия сторон – фиксирует активную сторону в настоящий момент. Предоставляются средства синхронизации сеанса. Эти средства предоставляются в виде контрольных точек, чтобы в случае отказа к ним можно было вернуться. На практике не многие приложения используют данный уровень. Уровень представления - отвечает за возможность диалога между приложениями на разных машинах. Этот уровень обеспечивает преобразование данных (кодирование, компрессия и т.п.) прикладного уровня в поток информации для транспортного уровня. Протоколы уровня представления обычно являются составной частью функций трех верхних уровней модели. Прикладной уровень - отвечает за доступ приложений в сеть. Задачами этого уровня является перенос файлов, обмен почтовыми сообщениями и управление сетью. Transmission Control Protocol/Internet Protocol (TCP/IP) - это промышленный стандарт стека протоколов, разработанный для глобальных сетей.

Рис. 2.1. Стек TCP/IP Самый нижний (уровень IV) соответствует физическому и канальному уровням модели OSI. Этот уровень в протоколах TCP/IP не регламентируется, но поддерживает все популярные стандарты физического и канального уровня: для локальных сетей это Ethernet, Token Ring, FDDI, Fast Ethernet, 100VG-AnyLAN, для глобальных сетей - протоколы соединений "точка-точка" SLIP и PPP, протоколы территориальных сетей с коммутацией пакетов X.25, frame relay. Разработана также специальная спецификация, определяющая использование технологии ATM в качестве транспорта канального уровня. Обычно при появлении новой технологии локальных или глобальных сетей она быстро включается в стек TCP/IP за счет разработки соответствующего RFC, определяющего метод инкапсуляции пакетов IP в ее кадры. Следующий уровень (уровень III) - это уровень межсетевого взаимодействия, который занимается передачей пакетов с использованием различных транспортных технологий локальных сетей, территориальных сетей, линий специальной связи и т. п. В качестве основного протокола сетевого уровня (в терминах модели OSI) в стеке используется протокол IP, который изначально проектировался как протокол передачи пакетов в составных сетях, состоящих из большого количества локальных сетей, объединенных как локальными, так и глобальными связями. Поэтому протокол IP хорошо работает в сетях со сложной топологией, рационально используя наличие в них подсистем и экономно расходуя пропускную способность низкоскоростных линий связи. Протокол IP является дейтаграммным протоколом, то есть он не гарантирует доставку пакетов до узла назначения, но старается это сделать. К уровню межсетевого взаимодействия относятся и все протоколы, связанные с составлением и модификацией таблиц маршрутизации, такие как протоколы сбора маршрутной Следующий уровень (уровень II) называется основным. На этом уровне функционируют протокол управления передачей TCP (Transmission Control Protocol) и протокол дейтаграмм пользователя UDP (User Datagram Protocol). Протокол TCP обеспечивает надежную передачу сообщений между удаленными прикладными процессами за счет образования виртуальных соединений. Протокол UDP обеспечивает передачу прикладных пакетов дейтаграммным способом, как и IP, и выполняет только функции связующего звена между сетевым протоколом и многочисленными прикладными процессами. Верхний уровень (уровень I) называется прикладным. За долгие годы использования в сетях различных стран и организаций стек TCP/IP накопил большое количество протоколов и сервисов прикладного уровня. К ним относятся такие широко используемые протоколы, как протокол копирования файлов FTP, протокол эмуляции терминала telnet, почтовый протокол SMTP, используемый в электронной почте сети Internet, гипертекстовые сервисы доступа к удаленной информации, такие как WWW и многие другие. Остановимся несколько подробнее на некоторых из них. Адресация в IP-сетях |

||

|

Последнее изменение этой страницы: 2018-05-27; просмотров: 468. stydopedya.ru не претендует на авторское право материалов, которые вылажены, но предоставляет бесплатный доступ к ним. В случае нарушения авторского права или персональных данных напишите сюда... |