Студопедия КАТЕГОРИИ: АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция |

Система аутентификации Kerberos

Система Kerberos была первоначально разработана для работы в сетях TCP/IP и предполагает наличие в аутентификации и распределении ключей третьей доверенной стороны. ОС MS Windows, начиная с MS Windows 2000, используют Kerberos как метод аутентификации по умолчанию [20]. В системе Kerberos используется алгоритм симметричной криптографии DES, хотя возможно применение и других симметричных криптографических алгоритмов. Ключи для симметричного шифрования раздаются центром раздачи ключей KDC (Key Distribution Center), который известен как сервер Kerberos (KS). Пользователю услуги (называемому «принципалом») KDC предоставляет электронный «билет» (ticket). Такой билет используется для аутентификации принципалов между собой. Все билеты включают в себя временные метки, которые ограничивают время действия билета. Следовательно, клиент KS должен иметь безопасные часы и быть способным поддерживать необходимую точность времени. Практической особенностью Kerberos является его интеграция на прикладном уровне. Типовые приложения вроде FTP, telnet, POP и NFS интегрированы с системой Kerberos. Существует множество реализаций с разным уровнем интеграции. Алгоритм аутентификации и обмена ключами следующий. Например, сторона А хочет получить сеансовый ключ для информационного обмена со стороной В. Алгоритм получения следующий: 1 Сторона А посылает KS идентификаторы своей IdA и стороны В IdB. 2 Сервер KS генерирует сообщение с временной отметкой Т сроком действия L случайным сеансовым ключом К и идентификатором IdA. Он шифрует это сообщение секретным ключом, который разделяет со стороной В. 3 Сервер KS шифрует временную отметку Т, сроком действия L сеансовым ключом К и идентификатор IdВ – секретным ключом, который разделяет со стороной А.  4 Зашифрованные сообщения, полученные в п. 2 и 3, KS отправляет стороне А. 5 Сторона А расшифровывает второе сообщение и проверяет отметку времени Т. 6 Сторона А генерирует сообщение со своим идентификатором IdA и отметкой времени Т, шифрует его сеансовым ключом К и отправляет стороне В. Также сторона А отправляет для В сообщение от KS, зашифрованной ключом стороны B. 7 Сообщение, полученное в п. 6, может дешифровать только сторона В, которая получает отметку времени Т, срок действия L, сеансовый ключ К и идентификатор IdA. Затем сторона расшифровывает сеансовым ключом К вторую часть сообщения пункта 6. Совпадение значений Т и IdA в двух частях сообщения подтверждает подлинность А по отношению к В. Для взаимного подтверждения подлинности сторона В создает сообщение, состоящее из отметки времени Т плюс 1, шифрует его ключом К и отправляет стороне А. 8 Если после дешифрования сообщения, полученного в п. 7, сторона А получает ожидаемый результат, то она знает, что на другом конце линии находится действительно сторона В. В протоколе необходим обмен с KS для получения сеансового ключа каждый раз, когда А желает установить связь с В. Протокол обеспечивает надежное соединение А и В при условии, что ни один из ключей не скомпрометирован и сервер KS защищен.

Межсетевые экраны

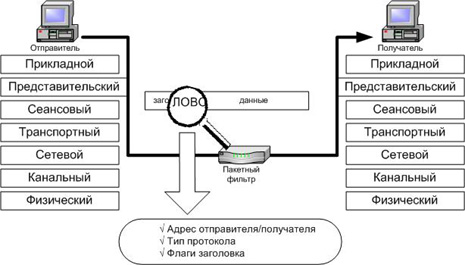

Межсетевой экран или брандмауэр (firewall) – это средство, которое разграничивает доступ между двумя сетями с различными требованиями по обеспечению безопасности. Межсетевой экран решает две задачи: 1 Ограничение доступа внешних (по отношению к защищаемой сети) пользователей к внутренним ресурсам корпоративной сети. 2 Разграничение доступа пользователей защищаемой сети к внешним ресурсам. Основываясь на приведенном выше определении межсетевого экрана и учитывая уровни OSI или стека протоколов TCP/IP, можно выделить следующие их классы [21]: – коммутаторы, функционирующие на канальном уровне; – сетевые или пакетные фильтры, которые функционируют на сетевом уровне; – шлюзы сеансового уровня (Circuit-Level Proxy); – посредники прикладного уровня (application proxy или Application Gateway); – инспекторы состояния (Stateful Inspection). Коммутаторы.Данные устройства, функционирующие на канальном уровне. Многие производители коммутаторов, например, Cisco, Nortel, 3Com, позволяют осуществлять фильтрацию трафика на основе MAC-адресов. Однако надо заметить, что практически все современные сетевые карты позволяют программно изменять их MAC-адреса, что приводит к неэффективности такого метода фильтрации. Поэтому существуют и другие параметры, которые могут использоваться в качестве признака фильтрации. Например, виртуальные локальные сети (Virtual Local Area Network – VLAN)б, в которых трафик одной VLAN никогда не пересекается с трафиком другой VLAN. На рынке предлагаются и коммутаторы, которые могут функционировать не только на втором, но и на третьем, четвертом и даже седьмом уровнях модели OSI. Пакетные фильтры (Packet Filter) функционируют на третьем, сетевом уровне и принимают решение о разрешении прохождения трафика в сеть на основании информации, находящейся в заголовке пакета (рисунок 7.1). Многие фильтры также могут оперировать заголовками пакетов и более высоких уровней (например, TCP или UDP). Распространенность этих межсетевых экранов связана с тем, что именно эта технология используется в абсолютном большинстве маршрутизаторов (так называемый экранирующий маршрутизатор ‑ Screening Router) и даже в коммутаторах.

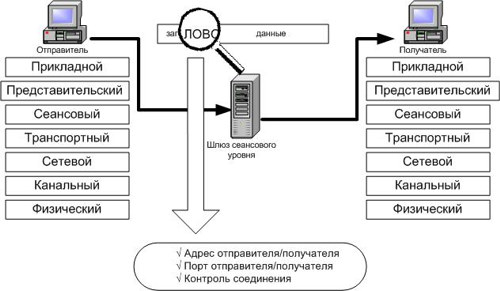

Для создания гибкой системы разграничения доступа используются следующие параметры для анализа заголовков сетевых пакетов: – адреса отправителей и получателей; – тип протокола (TCP, UDP, ICMP и т.д.); – номера портов отправителей и получателей (для TCP и UDP трафика); – другие параметры заголовка пакета (например, флаги TCP-заголовка). Сетевые фильтры, обладая рядом достоинств, не лишены и серьезных недостатков. Во-первых, они анализируют только заголовок (такие фильтры получили название Stateless Packet Filtering), и не анализируют трафик на прикладном уровне, на котором совершается множество атак – проникновение вирусов, интернет-червей, отказ в обслуживании и т.д. Например, в данном поле может содержаться команда на доступ к файлу паролей по протоколу FTP или HTTP. Некоторые производители, например, Cisco, предлагают пакетные фильтры с учетом состояния (Stateful Packet Filtering), которые сохраняют в памяти сведения о состоянии текущих сеансов, что позволяет предотвратить некоторые описанные выше атаки. Другой недостаток пакетных фильтров – сложность настройки и администрирования. Чем больше задается правил, тем выше вероятность, что в них допущена ошибка, создана брешь в линии обороны. Также может случиться ситуация, когда одно правило противоречит другому. Увеличение числа правил несет с собой и еще одну проблему – снижение производительности межсетевого экрана, так как каждый пакет проверяется на соответствие таблице правил, начиная с ее верха, что в свою очередь требует внимательного отношения к порядку следования правил. Еще один недостаток пакетных фильтров – аутентификация трафика осуществляется только на основе адреса отправителя. Текущая версия протокола IPv.4 позволяет без труда подменить такой адрес, подставляя вместо него любой из адресов, принадлежащий адресному пространству IP-протокола, реализуя тем самым атаку «подмена адреса» (IP Spoofing). Такие межсетевые экраны могут быть реализованы как аппаратно, так и программно, например, в ОС MS Windows, Unix. Причем пакетный фильтр может быть установлен не только на устройстве, расположенном на границе между двумя сетями, но и на рабочей станции пользователя. Однако простота реализации пакетных фильтров, их высокая производительность и малая цена (зачастую они являются свободно распространяемыми) перевешивает указанные недостатки и обуславливает их повсеместное распространение и использование как обязательного элемента системы сетевой безопасности. Шлюзы сеансового уровня(рисунок 7.2), как правило, поставляются в рамках прикладных шлюзов или инспекторов состояний. Кроме того, обеспечиваемый ими уровень защиты немногим выше, чем у пакетных фильтров, при более низкой производительности. Достоинство данной технологии, представителем которой является SOCKS, в том, что шлюз исключает прямое взаимодействие двух узлов, выступая в качестве так называемого посредника (proxy), который перехватывает все запросы одного узла на доступ к другому и, после проверки допустимости таких запросов, устанавливает соединение. Как только авторизованное соединение установлено, шлюз помещает в специальную таблицу соединений соответствующую информацию (адреса отправителя и получателя, состояние соединения, информация о номере последовательности и т.д.). Как только сеанс связи завершается, запись о нем удаляется из этой таблицы. Однако эта технология имеет серьезный недостаток – невозможность проверки содержания поля данных, а значит злоумышленнику представляется возможность передачи в защищаемую сеть троянских коней и другого вредоносного ПО.

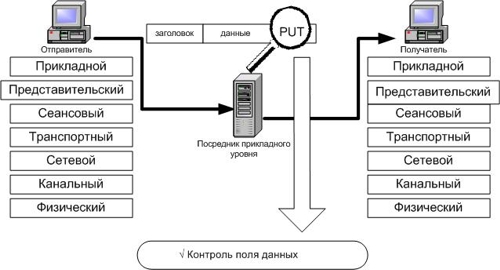

Посредники прикладного уровня (рисунок 7.3). Межсетевые экраны, построенные по этой технологии, содержат так называемые посредники приложений (Application Proxy), которые проверяют трафик конкретных приложений. Еще одно отличие от шлюзов сеансового уровня – возможность фильтрации каждого пакета.

Однако, как видно из приведенного описания, если для какого-либо из приложений отсутствует свой посредник приложений, то межсетевой экран не сможет обрабатывать трафик такого приложения, и трафик будет отбрасываться. Инспекторы состояниясовмещают в себе все достоинства названных выше типов экранов, начиная анализ трафика с сетевого и заканчивая прикладным уровнями, что позволяет совместить в одном устройстве большую производительность и высокую защищенность. Эти межсетевые экраны позволяют контролировать: – каждый передаваемый пакет на основе имеющейся таблицы правил; – каждую сессию на основе таблицы состояний; – каждое приложение на основе разработанных посредников. Еще одно достоинство межсетевых экранов с контролем состояния –прозрачность для конечного пользователя, не требующая дополнительной настройки или изменения конфигурации клиентского программного обеспечения. Помимо фильтрации трафика межсетевые экраны позволяют выполнять и другие, не менее важные функции, без которых обеспечение защиты сетевого периметра было бы неполным: 1 Трансляция сетевых адресов для сокрытия топологии внутренней сети. 2 Аутентификация пользователей. 3 Регистрация событий. Существует два варианта реализации межсетевых экранов – программный и программно-аппаратный. Второй вариант также может быть реализован двояко – в виде специализированного устройства и в виде модуля в маршрутизаторе или коммутаторе. Первое решение – наиболее используемое в настоящее время. Однако для установки программного межсетевого экрана требуется свободный компьютер, удовлетворяющий достаточно высоким требованиям по системным ресурсам. Достоинствами второго решения достоинству являются: 1 Поскольку такие устройства поставляются уже с предустановленной и настроенной операционной системой и защитными механизмами, необходимо только подключить модуль к сети и выполнить незначительную настройку. 2 Простота управления. Данные устройства могут управляться с любой рабочей станции MS Windows или Unix. Взаимодействие консоли управления с устройством осуществляется либо по стандартным протоколам, например, Telnet или SNMP, либо при помощи специализированных или защищенных протоколов, например, SSH или SSL. 3 Производительность. За счет того, что из операционной системы исключаются все «ненужные» сервисы и подсистемы, устройство работает более эффективно с точки зрения производительности и надежности. 4 Отказоустойчивость и высокая доступность. Реализация межсетевого экрана в отдельном устройстве позволяет реализовать механизмы обеспечения не только программной, но и аппаратной отказоустойчивости и высокой доступности. 5 Сосредоточение на защите. Решение только задач обеспечения сетевой безопасности не приводит к трате ресурсов на выполнение других функций, например, маршрутизации и т.п.

Виртуальные частные сети

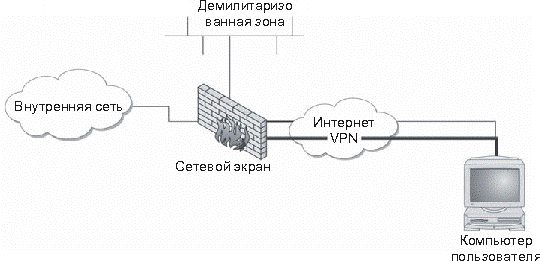

Виртуальная частная сеть (Virtual Private Network–VPN) – это объединения нескольких внутренних сетей в единое номерное «пространство» или, наоборот, реализация нескольких недоступных друг другу «виртуальных» сетей на базе одной «физической сети». Примерами крупных виртуальных сетей, охватывающих большие территории и имеющие свои собственные соединения между узлами, являются правительственная связь и различные внутриведомственные сети. Поскольку для таких сетей крайне важна высокая защищенность, они имеют очень ограниченное соединение с общими коммуникационными сетями, например, телефонными сетями общего пользования. VPN обладают множеством преимуществ: – информация сохраняется в секрете; – удаленные сайты могут осуществлять обмен информацией незамедлительно; – удаленные пользователи не ощущают себя изолированными от системы, к которой они осуществляют доступ. Особенностями VPN являются то, что: – трафик шифруется для обеспечения защиты от прослушивания; – осуществляется аутентификация удаленного сайта; – виртуальные частные сети обеспечивают поддержку множества протоколов; – соединение обеспечивает связь только между двумя конкретными абонентами. VPN соединяет два конкретных объекта, образуя таким образом уникальный канал связи между двумя абонентами. Каждая из конечных точек VPN может единовременно поддерживать несколько соединений VPN с другими конечными точками, однако каждая из точек является отдельной от других, и трафик разделяется посредством шифрования. Виртуальные частные сети по использованию подразделяются на пользовательские и узловые. Пользовательские VPN представляют собой виртуальные частные сети, построенные между отдельной пользовательской системой и узлом или сетью организации (рисунок 7.4).

Узловые виртуальные частные сети используются организациями для подключения к удаленным узлам без применения дорогостоящих выделенных каналов или для соединения двух различных организаций, между которыми необходима связь для осуществления информационного обмена, связанного с деятельностью этих организаций. Как правило, VPN соединяет один межсетевой экран или пограничный маршрутизатор с другим аналогичным устройством (рисунок 7.5).

Как и в случае с пользовательскими VPN, основным преимуществом узловой VPN является экономичность. Организация с небольшими, удаленными друг от друга офисами может создать виртуальную частную сеть, соединяющую все удаленные офисы с центральным узлом. Узловые VPN расширяют периметр безопасности организации, добавляя новые удаленные узлы или даже удаленные организации. Если уровень безопасности удаленного узла невелик, VPN может позволить злоумышленнику получить доступ к центральному узлу и другим частям внутренней сети организации. Следовательно, необходимо применять строгую политику безопасности и реализовывать функции аудита для обеспечения безопасности организации в целом и соответствующим образом настроить политику безопасности и ее межсетевой экран (рисунок 7.6).

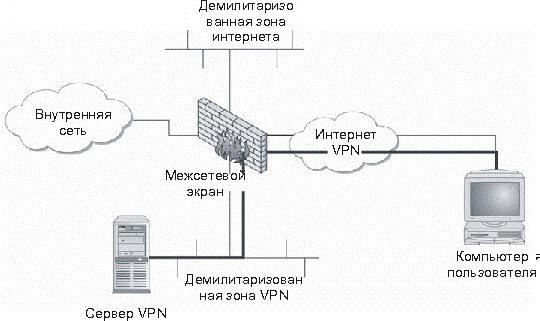

Сеть VPN состоит из четырех ключевых компонентов: сервер VPN, алгоритмы шифрования, система аутентификации и протокол VPN. Алгоритм шифрования, используемый в VPN, должен быть стандартным мощным алгоритмом шифрования. Сервер VPN представляет собой компьютер, выступающий в роли конечного узла соединения VPN (рисунки 7.7 и 7.8, таблица 7.1).

Таблица 7.1 – Правила политики межсетевого экрана, включающие демилитаризованную зону VPN

Система аутентификации VPN двухфакторная. Пользователи могут проходить аутентификацию, предъявляя то, что они знают, что у них есть или с помощью данных о том, кем они являются. Протокол VPN определяет, каким образом система VPN взаимодействует с другими системами в Интернет, а также уровень защищенности трафика. Аппаратные системы VPN, как правило, базируются на аппаратной платформе, используемой в качестве VPN-сервера. На этой платформе выполняется программное обеспечение производителя, а также, возможно, некоторое специальное программное обеспечение, предназначенное для улучшения возможностей шифрования. Программные системы VPN работают на компьютерных системах общего назначения. Они могут быть установлены на выделенной для VPN системе либо совместно с другим программным обеспечением, таким как межсетевой экран.

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2018-05-10; просмотров: 462. stydopedya.ru не претендует на авторское право материалов, которые вылажены, но предоставляет бесплатный доступ к ним. В случае нарушения авторского права или персональных данных напишите сюда... |

Рисунок 7.4 – Конфигурация пользовательской VPN

Рисунок 7.4 – Конфигурация пользовательской VPN

Рисунок 7.5 – Межузловое соединение VPN, проходящее через Интернет

Рисунок 7.5 – Межузловое соединение VPN, проходящее через Интернет

Рисунок 7.6 – Узловая VPN может вызывать конфликты, связанные

с адресацией

Рисунок 7.6 – Узловая VPN может вызывать конфликты, связанные

с адресацией

Рисунок 7.7 – Архитектура сети VPN, в которой межсетевой экран является VPN-сервером

Рисунок 7.7 – Архитектура сети VPN, в которой межсетевой экран является VPN-сервером

Рисунок 7.8 – Архитектура сети VPN для отдельного сервера VPN

Рисунок 7.8 – Архитектура сети VPN для отдельного сервера VPN