Студопедия КАТЕГОРИИ: АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция |

Учетная запись администратораУчетная запись пользователя с именем «Администратор» используется при первой установке рабочей станции или рядового сервера. Эта учетная запись позволяет выполнять необходимые действия до того, как пользователь создаст свою собственную учетную запись. Учетная запись администратора является членом встроенной локальной группы «Администраторы» на рабочей станции или рядовом сервере. Учетную запись «Администратор» нельзя удалить, отключить или вывести из группы администраторов, что исключает возможность случайной потери доступа к компьютеру после уничтожения всех учетных записей администраторов. Это свойство отличает пользователя «Администратор» от остальных членов локальной группы «Администраторы». Учетная запись гостя Учетная запись гостя используется теми, кто не имеет реальной учетной записи на компьютере. Если учетная запись пользователя отключена (но не удалена), он также может воспользоваться учетной записью «Гость». Учетная запись гостя не требует пароля. Учетная запись гостя по умолчанию отключена. Учетной записи пользователя «Гость», как и любой другой учетной записи, можно предоставлять права и разрешения на доступ к объектам. Учетная запись «Гость» по умолчанию входит во встроенную группу «Гости», что позволяет пользователю войти в систему с рабочей станции или рядового сервера. Дополнительные права, как любые разрешения, могут быть присвоены группе «Гости» членом группы администраторов. Встроенные локальные группы В системе безопасности Windows существуют несколько встроенных учетных записей локальных групп. Путем включения пользователя (локального или глобального), а так же глобальной группы в эти локальные группы можно предоставить пользователю или глобальной группе стандартный набор прав, необходимый для выполнения на данном компьютере определенного типового набора задач. Ниже рассматриваются эти встроенные локальные группы и их свойства.  Администраторы Пользователи, входящие в группу «Администраторы», имеют полный доступ на управление компьютером. Это единственная встроенная группа, которой автоматически предоставляются все встроенные права и возможности в системе. Операторы архива Члены группы «Операторы архива» могут архивировать и восстанавливать файлы на компьютере, независимо от всех разрешений, которыми защищены эти файлы. Также они могут входить на компьютер и выключать его, но не могут изменять параметры безопасности. Опытные пользователи Члены группы опытных пользователей могут создавать учетные записи пользователей, но могут изменять и удалять только созданные ими учетные записи. Они могут создавать локальные группы и удалять пользователей из локальных групп, которые они создали. Они также могут удалять пользователей из групп «Опытные пользователи», «Пользователи» и «Гости». Они не могут изменять группы «Администраторы» и «Операторы архива», не могут являться владельцами файлов, не могут выполнять архивирование и восстановление каталогов, не могут загружать и выгружать драйверы устройств или управлять журналами безопасности и аудита. Пользователи Члены группы пользователей могут выполнять наиболее распространенные задачи, например запуск приложений, использование локальных и сетевых принтеров, завершение работы и блокировка рабочих станций. Пользователи могут создавать локальные группы, но изменять могут только те, которые они создали. Пользователи не могут организовывать общий доступ к каталогам или создавать локальные принтеры. Гости Группа «Гости» позволяет случайным или разовым пользователям войти в систему со встроенной учетной записью гостя рабочей станции и получить ограниченные возможности. Члены группы «Гости» могут только прекратить работу компьютера. Репликатор Группа «Репликатор» поддерживает функции репликации каталога. Только член этой группы должен быть учетной записью пользователя домена, которая используется для входа в систему службы репликации контроллера домена. Не добавляйте в эту группу учетные записи реальных пользователей. 2.3.Глобальные пользователи и группы Глобальные пользователи и группы определяются в базе данных контроллера домена и существуют в пределах домена. С точки зрения контроллера домена глобальные пользователи и группы являются его «локальными». Глобальные группы и пользователи администрируются членами глобальной группы «Domain admins» (администраторы домена). Глобальные пользователи и группы могут являться членами локальных групп любого компьютера домена. Глобальная учетная запись пользователя может быть использована для входа (регистрации в домене) на любом компьютере, который является членом домена. При этом в диалоговом окне входа в систему необходимо указать имя домена, в котором производится регистрация. Глобальная группа служит для объединения пользователей домена, с целью решения задач администрирования. Пользователи домена могут объединяться, например, для организации их доступа к какому-либо ресурсу или компьютеру домена. Глобальные учетные записи обычно имеют англоязычные имена в силу того, что контроллер домена функционирует под управлением англоязычной версии ОС Windows NT 4.0 Server, Windows 2000 Server или Windows 2003 Server. Встроенные глобальные пользователи В домене Windows существуют две встроенных учетных записи пользователя. Эти учетные записи могут быть переименованы, но не могут быть удалены: Administrator Является аналогом локальной учетной записи «Администратор» рабочей станции. По умолчанию включается в глобальную группу «Domain admins». Учетную запись «Administrator» нельзя удалить, отключить или вывести из группы «Domain admins». Данная учетная запись имеет все возможные права в пределах всего домена. Из соображений безопасности следует задавать достаточно сложный пароль для этой учетной записи, и переименовывать ее. Guest Учетная запись «Guest» используется теми, кто не имеет персональной учетной записи в домене. Учетная запись «Guest» не требует пароля. Учетная запись гостя по умолчанию отключена. Учетной записи пользователя «Guest», как и любой другой учетной записи, можно предоставлять права и разрешения на доступ объектам. Учетная запись «Guest» по умолчанию входит во встроенную группу «Domain guests»(гости домена). Встроенные глобальные группы В домене Windows существуют несколько встроенных глобальных групп. Членство пользователя в глобальной группе определяет уровень его прав в домене и разрешений на доступ к ресурсам домена. Особым свойством встроенных глобальных групп является то, что они по умолчанию являются членами определенных локальных групп любого компьютера домена. Например, глобальная группа «Domain users» по умолчанию является членом локальной группы «Пользователи» любой рабочей станции. Именно это дает любому пользователю домена (глобальному пользователю), работающему на рабочей станции уровень прав, соответствующий локальной группе «Пользователи» данной рабочей станции. Ниже рассматриваются некоторые встроенные локальные группы и их свойства Domain admins Пользователи, входящие в группу «Domain admins», имеют полный доступ на управление доменом. Это единственная встроенная группа, которой автоматически предоставляются все встроенные права и возможности в домене. По умолчанию становится членом локальной группы «Администраторы» любой рабочей станции домена. Domain users Членом группы «Domain users» по умолчанию становится любой пользователь домена. Группа «Domain users»по умолчанию становится членом локальной группы «Пользователи» любой рабочей станции домена. Domain guests Членом группы «Domain guest» по умолчанию глобальная учетная запись «Guest». Группа «Domain guests»по умолчанию становится членом локальной группы «Гости» любой рабочей станции домена. 2.4.Стратегия администрирования домена с использованием глобальных групп При использовании модели домена в сети пользователи регистрируются в системе и работают с использованием своих персональных глобальных учетных записей. Это позволяет пользователю выполнять регистрацию на любом компьютере домена. Глобальные учетные записи хранятся и администрируются централизованно на контроллере домена. При этом локальные учетные записи пользователей и групп существуют в локальных базах учетных записей и так же выполняют важную роль в системе безопасности. Обычно именно локальным учетным записям даются разрешения на доступ к ресурсам и права, хотя можно предоставлять права доступа для глобальных учетных записей.

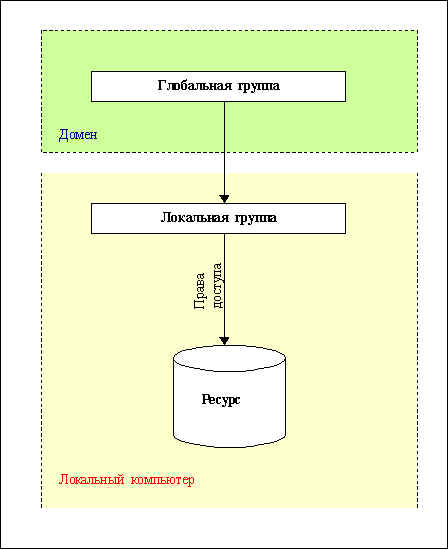

Рис. 2.2. Стратегия администрирования с использованием глобальных групп Пользователи домена могут (и должны) объединяться администратором в глобальные группы по какому либо общему признаку, например возможности работать за определенным компьютером, или иметь доступ к определенному сетевому принтеру. Самым простым примером такого объединения является объединение всех пользователей домена в глобальную группу «Domain users» по умолчанию. В дальнейшем, при подключении к домену нового компьютера глобальная группа «Domain users» включается в локальную группу «Пользователи» этого нового компьютера, причем автоматически, по умолчанию. Именно это обеспечивает возможность регистрации (входа) на этом компьютере всех пользователей домена (а точнее тех, кто входит в группу «Domain users»). Другим примером использования глобальных групп является объединение всех пользователей, которым необходимо иметь административный доступ компьютерам класса, в глобальную группу «Classadmin» (создается администратором домена), и последующим включением этой глобальной группы в локальную группу «Администраторы» всех рабочих станций класса.

Помимо разграничения уровня доступа к компьютерам домена глобальные группы могут объединять пользователей для организации их совместного доступа ресурсу, например папке на компьютере. В этом случае можно непосредственно дать права на доступ к этой папке глобальной группе, однако более грамотным будет следующий подход. Сначала создается локальная группа, которой дается право доступа к ресурсу, затем в эту локальную группу включается глобальная группа. Это можно представить в виде схемы (рис. 2.2). В общем, полезно знать следующие простые правила: 1. Глобального пользователя или группу можно включить в локальную группу. 2. Локального пользователя или группу в глобальную группу включить нельзя. 3. Локальная группа не может быть членом другой локальной группы. 4. Глобальная группа не может быть членом другой глобальной группы. 5. Права на доступ к ресурсам могут определяться как для локальных, так и для глобальных пользователей и групп. 2.5.Средства администрирования пользователей и групп. Программа «Управление компьютером» Программа «Управление компьютером» (Computer management) служит для управления локальным или удаленными компьютерами с помощью одной объединенной служебной программы рабочего стола. Она объединяет несколько средств администрирования Windows в одно дерево консоли, что обеспечивает легкий доступ к конкретным свойствам и средствам администрирования компьютера. Управление компьютером служит для: § отображения системных событий, например, времени входа в систему и ошибок приложений; § создания и управления общими ресурсами; § просмотра списка пользователей, подключенных к локальному или удаленному компьютеру; § запуска и остановки системных служб, таких как планировщик заданий или диспетчер очереди; § установки параметров запоминающих устройств; § просмотра конфигураций устройств и добавления новых драйверов устройств; § управления серверными приложениями и службами, такими как служба формирования имен узлов (DNS) или служба протокола динамической настройки узлов (DHCP). В окне «Управление компьютером» имеется две области, как в проводнике Windows. В дереве консоли (используемой для поиска и выбора средств) содержатся средства администрирования, запоминающие устройства, а также службы и приложения, имеющиеся на локальном или удаленном компьютере. В этом дереве имеются три узла: Служебные программы, Запоминающие устройства и Службы и приложения. Для выполнения задачи по администрированию выберите соответствующее средство в дереве консоли, а затем с помощью меню и панелей инструментов выполняйте действия в правой области (области результатов), в которой отображаются атрибуты средства, данные или доступные средства низшего уровня. Результатом может являться список содержимого выбранного объекта (например список сеансов пользователей при выборе средства «Сеансы» в разделе «Общие папки» узла «Служебные программы»), а также представление другого типа управления (например содержимое журнала приложений компьютера).

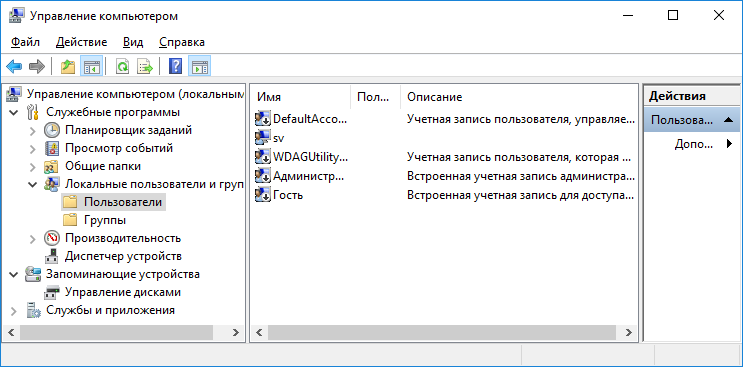

Рис. 2.3. Администрирование локальных учетных записей Для использования всех средств управления компьютером необходимо быть членом группы администраторов. Права доступа для просмотра или изменения свойств администрирования, а также разрешения для выполнения задач администрирования имеются только у членов группы «Администраторы». Программу «Управление компьютером» можно запустить нажав правую кнопку мыши на значке «Мой компьютер» и выбрав пункт контекстного меню «Управление», либо через меню «Пуск - Настройка - Панель управления - Администрирование - Управление компьютером». 2.6.Задание на лабораторную работу 1. Запустить программу «Управление компьютером». 2. Открыть узел «Локальные пользователи и группы». 3. Открыть вкладку «Пользователи», просмотреть и занести в отчет перечень всех локальных пользователей компьютера (рис. 2.4).

4.Рис. 2.4. Просмотр локальных пользователей

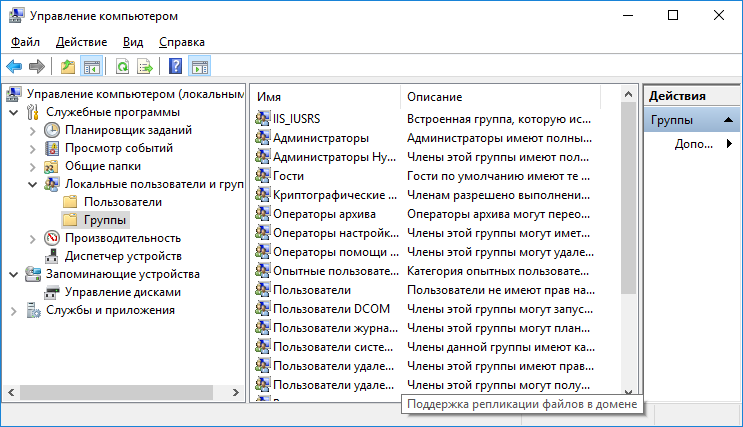

5. Открыть вкладку «Группы» и занести в отчет перечень всех локальных групп компьютера (рис. 2.5).

Рис. 2.5. Просмотр локальных групп

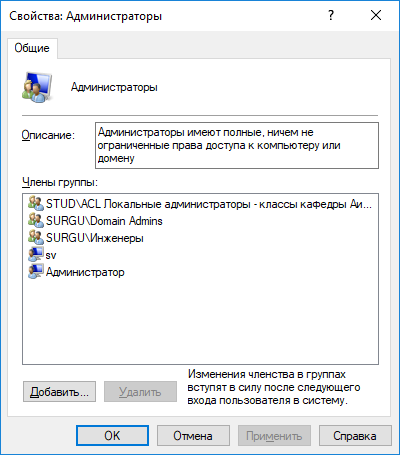

6. Для следующих локальных групп просмотреть список членов (рис. 2.6), занести в отчет: - Администраторы; - Пользователи; - Опытные пользователи; - Гости.

Рис. 2.6. Просмотр содержимого локальной группы

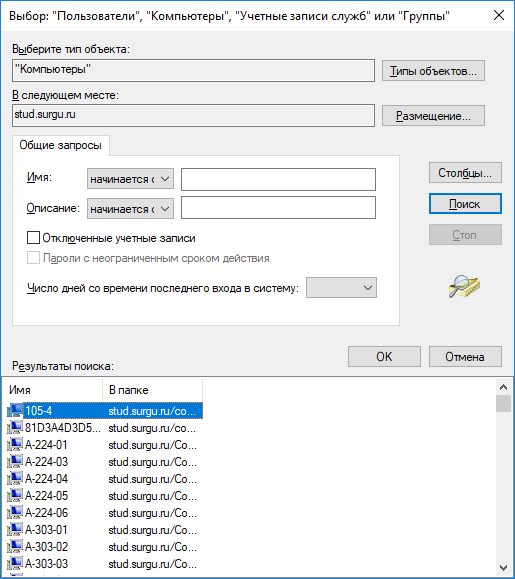

7. Просмотреть и зафиксировать список компьютеров домена, глобальных групп и глобальных пользователей. Microsoft Windows 2000/XP не имеет встроенных средств для просмотра объектов Active Directory, таких как компьютеры, глобальные пользователи и группы. Для просмотра компьютеров домена, глобальных пользователей и групп открыть свойства любой локальной группы.

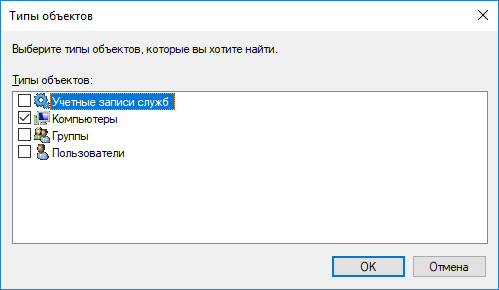

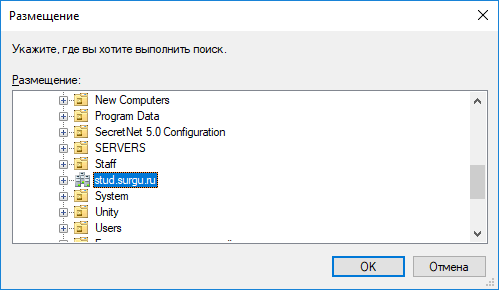

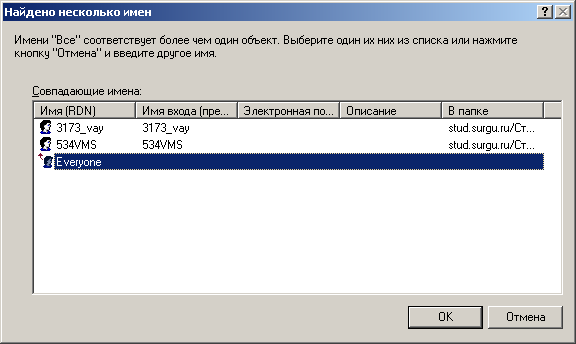

8. Нажать кнопку «добавить» (рис. 2.7). 9. В качестве типа объектов указать компьютеры, пользователи или группы. (2.8.) 10. В качестве размещения объектов указать домен stud.surgu.ru (рис. 2.9). 11. Нажать кнопку «Дополнительно», в появившемся окне нажать кнопку «Поиск». В нижней части окна будет список всех глобальных объектов выбранного типа (рис. 2.10).

Рис. 2.7. Окно выбора объектов для добавления

Рис. 2.8. Окно выбора типа объектов для добавления

Рис. 2.9. Окно выбора типа объектов для добавления

Рис. 2.10. Просмотр списка компьютеров домена 12. Найти те учетные записи глобальных пользователей и групп, которые являются членами одной из перечисленных четырех локальных групп (Администраторы, Пользователи, Опытные пользователи, Гости) вашей рабочей станции. Например, глобальная группа Domain Admins является членом локальной группы Администраторы. Полученную информацию оформить в виде таблицы:

2.7.Контрольные вопросы 1. Локальной или глобальной является ваша учетная запись? 2. В чем состоит отличие глобальной учетной записи пользователя от локальной? 3. В чем заключаются особенности процедуры регистрации (входа в систему) с использованием локальной учетной записи пользователя и учетной записи пользователя домена? 4. В какие группы автоматически включается создаваемый локальный пользователь? 5. В какие группы автоматически включается создаваемый глобальный пользователь? 6. Для чего используются глобальные группы? 7. Можно ли включить глобального пользователя в локальную группу? 8. Можно ли включить локального пользователя в глобальную группу? 9. Чем отличаются встроенные учетные записи от учетных записей, создаваемых администратором? 10. Какие пользователи могут создавать на локальном компьютере новые учетные записи пользователей и групп? 11. Какие пользователи могут создавать новые учетные записи глобальных пользователей и групп в домене? Лабораторная работа 3 3.1.Введение Целью данной работы является изучение механизмов организации совместного использования файлов в сети. Доступ к файловой системе удаленного компьютера является одной из наиболее распространенных видов сетевого взаимодействия компьютеров. Самый простой способ обмена данными для пользователей является совместный доступ к файлам. При этом компьютер, на котором физически размещены файлы, к которым осуществляется доступ через, сеть называется файловым сервером. Функции файлового сервера может выполнять любая ОС Windows. Для реализации процедур обращения к файловой системе удаленного компьютера ОС Windows содержит два компонента (см. рис 3.1): 1. Редиректор (redirector) – компонент, передающий запросы к ресурсам от менеджера ввода-вывода в сеть. 2. Сервер (server) – компонент, принимающий сетевые запросы к ресурсам. Рис. 3.1. Сетевое взаимодействие компьютеров

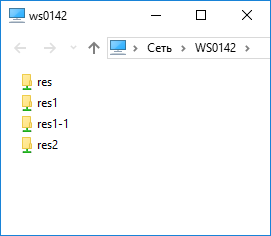

На следующем рисунке приведен алгоритм взаимодействия компьютера-клиента и компьютера-сервера в процессе выполнения запроса к удаленной файловой системе (компоненты, участвующие во взаимодействии, выделены). 1. Приложение, работающее на клиентском компьютере, формирует запрос к удаленной файловой системе (запрос вида \\server\share), который поступает менеджеру ввода-вывода. 2. Менеджер ввода-вывода определяет, что запрос направлен файловой системе удаленного компьютера, и передает запрос редиректору, который является драйвером удаленной файловой системы. 3. Редиректор использует интерфейс транспортного драйвера для установления сетевого соединения с сервером. Наличие интерфейса транспортного драйвера (TDI- Transport Driver Interface), как дополнительного промежуточного компонента, позволяет обращаться к различным сетевым протоколам (TCP/IP или NetBEUI) одинаковым способом. Таким образом, состав сетевых протоколов можно изменять, не изменяя остальных компонентов системы. 4. Сетевой протокол (например TCP/IP) использует драйвер сетевого адаптера, для формирования пакетов, передаваемых в сеть. 5. Драйвер сетевого адаптера управляет работой сетевого адаптера, который формирует электрические сигналы и передает их по сети. 6. На компьютере сервере запрос обрабатывается в обратном порядке, и после обработки интерфейсом транспортного драйвера поступает серверу, который передает его менеджеру ввода-вывода. 7. Менеджер ввода-вывода формирует запрос драйверу локальной файловой системы (например NTFS) который с помощью драйвера диска производит чтение требуемого файла. 8. Прочитанный файл передается приложению компьютера-клиента в обратной последовательности. 3.2.Предоставление файлов в общий доступ средствами интерфейса ОС Windows В ОС Windows есть возможность предоставления в общий доступ (разделения - sharing) папок, логических дисков. При этом каждая папка или логический диск становятся сетевым ресурсом. Доступ к сетевым ресурсам, представляющим собой папку или логический диск удаленного компьютера осуществляется одинаково. Для указания пути к сетевому ресурсу используется специальный формат, который называется UNC (Universal Naming Convention, универсальное соглашение об именовании). Согласно ему, запись имен файлов и других ресурсов, начинается с двух знаков обратной косой черты (\), и имеет вид: \\ИмяСервера\ИмяОбщегоРесурса Он так же может включать путь каталога после имени общего ресурса. При этом используется следующий синтаксис: \\ИмяСервера\ИмяОбщегоРесурса\Каталог\ИмяФайла Структура сетевых ресурсов компьютера является плоской, то есть все ресурсы компьютера являются элементами, лежащими на одном уровне иерархии. На следующем рисунке слева приведен фрагмент структуры папок компьютера, предоставленных в общий доступ. Видно, что папки res1 и res2 находятся в папке res, папка res1-1 находится в папке res1. При просмотре сетевых ресурсов в Проводнике (рисунок справа) все ресурсы отображаются на одном уровне (рис. 3.2).

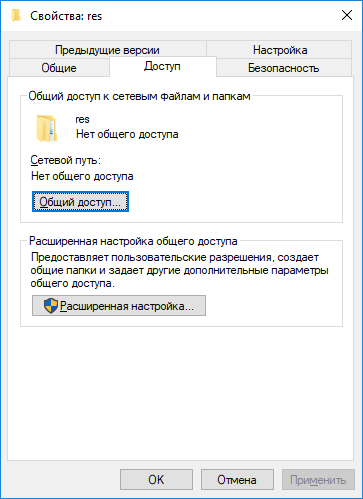

Рис. 3.2. Структура сетевых ресурсов компьютера Для предоставления папки или логического диска в общий доступ необходимо в диалоговом окне «Свойства папки» перейти на вкладку «Доступ». Затем нажать на кнопку «Расширенная настройка» и указать имя общего ресурса (рис. 3.3).

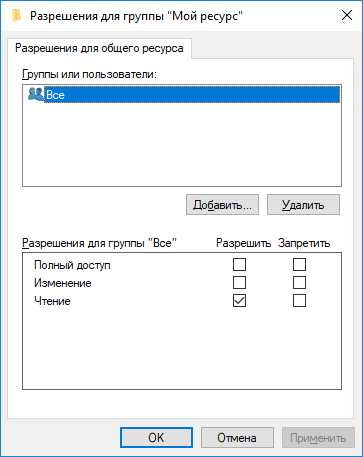

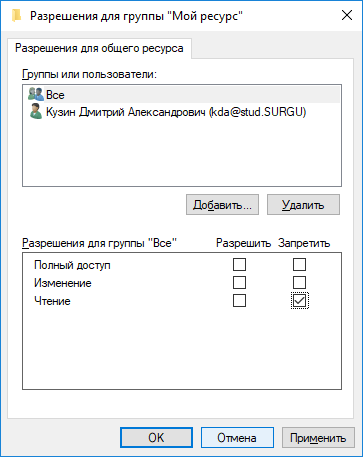

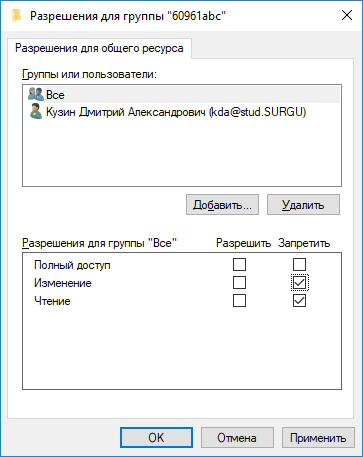

Рис. 3.3. Создание сетевого ресурса 3.3.Разрешения на сетевые ресурсы Права доступа пользователей к общим ресурсам могут быть разграничены путем установления соответствующих разрешений. Существует три уровня разрешений: Чтение – позволяет читать файлы, находящиеся в папке общего доступа и во всех вложенных папках, но не позволяет изменять. Изменение – позволяет как читать, так и изменять файлы, находящиеся в папке общего доступа и во всех вложенных папках. Полный доступ – то же что и изменение, но дополнительно позволяет изменять разрешения доступа к файлам на уровне файловой системы NTFS. Каждый уровень разрешений может быть либо явно разрешен, либо явно запрещен, либо не указан. В последнем случае доступ явно предоставлен не будет, но может быть унаследован от группы. На рисунке 3.4 группе «Все» предоставлен доступ к ресурсу с правом чтения.

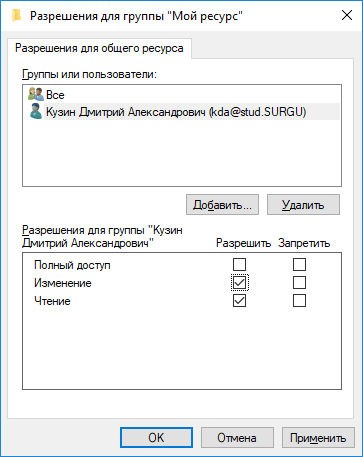

Рис. 3.4. Разрешение на сетевой ресурс Группа «Все» является встроенной, «системной». В нее входят по умолчанию все локальные учетные записи (в том числе Гость). Кроме этого, в локальную группу «Все» входит глобальная группа «Everyone», куда по умолчанию входят все учетные записи домена (в том числе Domain Guest). Таким образом, если разрешение доступа к ресурсу дано группе «Все», то его получат все учетные записи домена. 3.4.Комбинирование разрешений на сетевые ресурсы Разрешения на доступ к сетевым ресурсам могут предоставляться как пользователям (локальным и глобальным), так и группам (локальным и глобальным). В этом случае для пользователя разрешения будут комбинироваться из тех разрешений, которые были предоставлены ему персонально и тех, которые были предоставлены его группе. Для определения результирующего уровня разрешений следует знать следующие правила: 1. Если какой либо уровень доступа разрешен и пользователю и группе, то результирующий уровень разрешений будет суммироваться. Например, если пользователю предоставлен доступ для чтения, а его группе для изменения, то в результате пользователь получит доступ для изменения (рис. 3.5). 2. Разрешения запрета, установленные в явном виде, всегда имеют приоритет. Например, если пользователю предоставлен доступ для изменения, а его группе запрещен доступ для чтения, то в результате пользователь не будет иметь доступа даже для чтения (нет доступа, рис. 3.6).

Рис. 3.5. Комбинирование разрешений на сетевой ресурс

Рис. 3.6. Комбинирование разрешений на сетевой ресурс

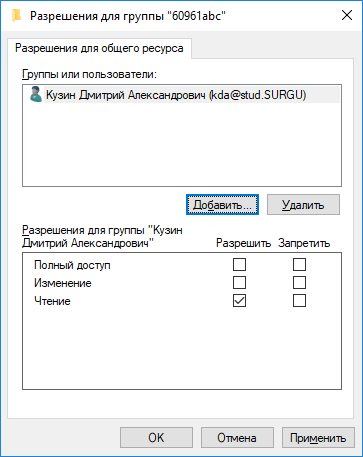

3.5.Порядок выполнения работы 1. В папке c:\temp создать папку, имя которой совпадает с вашим именем пользователя. 2. Создать на своем компьютере сетевой ресурс, предоставив созданную папку в общий доступ и установив только для своей учетной записи уровень доступа «чтение» (рис. 3.7).

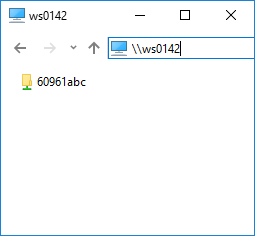

Рис. 3.7. Установка доступа «только для чтения» 3. При помощи значка «сетевое окружение» в Проводнике Windows или введя UNC путь к сетевому ресурсу (\\имя_вашего_компьютера\dir) в адресной строке Проводника получить доступ к созданному сетевому ресурсу (рис. 3.8).

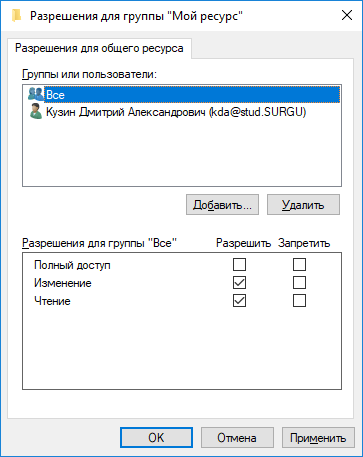

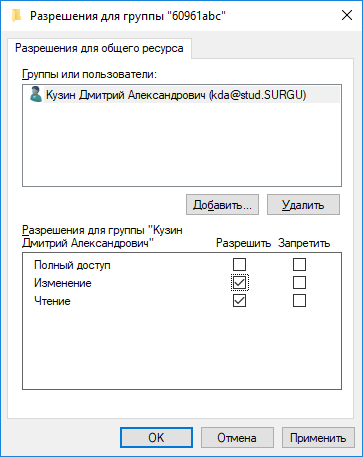

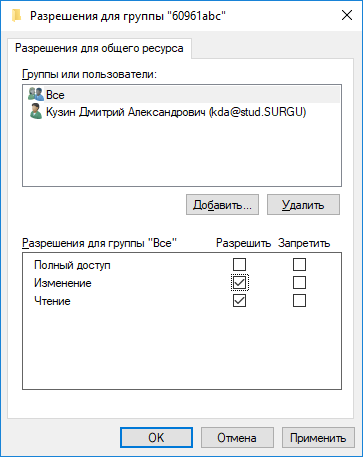

Рис. 3.8. Доступ к сетевому ресурсу 4. Экспериментально определить и зафиксировать в отчете, какие из перечисленных действий можно выполнять по отношению к сетевому ресурсу. □ Создание (файла или папки) □ Удаление (файла или папки) □ Переименование (файла или папки) □ Чтение каталога (просмотр списка файлов и папок) □ Чтение файла □ Изменение файла 5. Установить уровень доступа «изменение» к сетевому ресурсу для своей учетной записи (рис. 3.9).

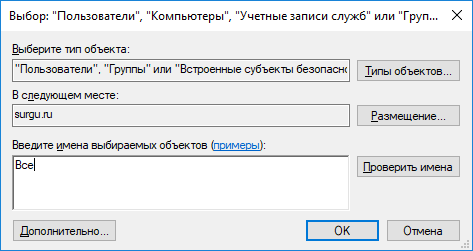

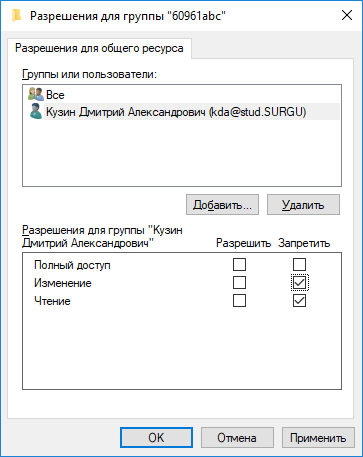

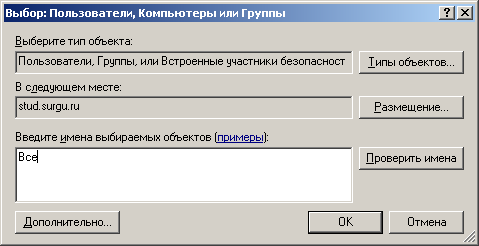

Рис. 3.9. Установка доступа «изменение» 6. Повторить пп.3,4. 7. Установить запрет на чтение сетевого ресурса для группы «Все» (рис. 3.10). Для добавления группы «Все» к списку разрешений нажать кнопку «Добавить», ввести имя «Все» (с заглавной буквы) и нажать кнопку «Ок» (рис. 3.11). 8. Повторить пп.3,4. 9. Установить разрешения таким образом, чтобы доступ к сетевому ресурсу был доступен всем пользователям, кроме Вашей учетной записи (рис. 3.12). 10. Повторить пп.3,4.

Рис. 3.10. Установка доступа «запрет»

Рис. 3.11. Добавление группы «Все»

Рис. 3.12. Доступ для всех пользователей, кроме одного 3.6.Контрольные вопросы 1. Членом каких локальных группы должен быть пользователь для того, чтобы иметь права предоставления папок в общий доступ? 2. Каким образом необходимо настроить разрешения, чтобы все пользователи имели доступ к ресурсу только для чтения, а один пользователь – для изменения? 3. Каким образом необходимо настроить разрешения, чтобы все пользователи имели доступ к ресурсу для изменения, а один пользователь – только для чтения? 4. Можно ли давать разрешения на доступ локальным пользователям и группам? 5. Какое максимальное количество пользователей может одновременно использовать общий ресурс в Windows 10? 6. Если пользователь получает разрешения на общий ресурс как персонально, так и через членство в группе, то какие разрешения будут иметь приоритет?

Лабораторная работа 4 4.1.Введение Целью данной лабораторной работы является приобретение навыков по работе c утилитой командной строки net.exe. Данная утилита имеет сложный синтаксис и позволяет выполнять все действия связанные с работой сети. Команда net имеет 22 подкоманды, помощь по каждой конкретной команде можно получить набрав в командной строке net <команда> /? В данной работе необходимо изучить три команды: net view – просмотр списка доменов, компьютеров и сетевых ресурсов, имеющихся на каждом конкретном компьютере; net use – присоединение и отсоединение от сетевых ресурсов, а так же просмотр имеющихся соединений. net share – предоставление ресурсов компьютера в общий доступ. Каждая команда имеет несколько ключей (параметров) которые задают конкретные действия и условия выполнения команд. 4.2.Порядок выполнения работы Работа предполагает использование командной строки. Для того, чтобы запустить командную строку, необходимо открыть диалоговое окно «Пуск \ Служебные – Windows \ Выполнить» или нажать сочетание клавиш Win+R и ввести команду cmd. В процессе выполнения работы необходимо заносить в отчет результаты выполнения всех команд в виде скриншотов командной строки с командами и результатами их выполнения. Скриншот активного окна помещается в буфер при нажатии клавиш Alt-PrintScreen. 1. Получить помощь, выполнив команду net view /?, результат занести в отчет. 2. Просмотреть список доменов с сети: net view /domain 3. Просмотреть список компьютеров своего домена: net view 4. Просмотреть список компьютеров любого другого домена: net view /domain:<имя домена> 5. Просмотреть список сетевых ресурсов своего компьютера: net view <имя_своего компьютера> 6. Просмотреть список сетевых ресурсов компьютера acs-srv1: net view acs-srv1 7. Получить помощь, выполнив команду net share /?, результат занести в отчет. 8. Просмотреть список ресурсов локального компьютера, предоставленных в общий доступ: net share 9. В папке c:\temp создать папку, имя которой совпадает с вашим именем пользователя. Предоставить папку в общий доступ (создать сетевой ресурс), назначив ему произвольное имя: net share <имя> = c:\temp\60961abc 10. Просмотреть список ресурсов локального компьютера, предоставленных в общий доступ: net share 11. Просмотреть информацию о созданном сетевом ресурсе: net share <имя> 12. Просмотреть список сетевых ресурсов своего компьютера: net view <имя_своего компьютера>. Найти в списке созданный ресурс. 13. Удалить созданный ресурс: net share <имя> /delete 14. Получить помощь, выполнив команду net use /?, результат занести в отчет. 15. Просмотреть список подключенных сетевых дисков: net use 16. Подключить сетевой диск к любому ресурсу компьютера acs-srv1, назначив ему букву логического накопителя R: net use r: \\acs-srv1\<имя_ресурса> 17. Просмотреть список подключенных сетевых дисков: net use 18. Просмотреть информацию о подключенном сетевом диске: net use r: 19. Отключить сетевой диск: net use r: /delete 20. Выйти из системы. Зарегистрироваться в системе под другим пользователем с реквизитами:

21. Подключить сетевой дискn к своей личной папке: net use n: \\stud\all\students\<номер_группы>\<имя_пользователя> /user:stud\<имя_пользователя > * 22. Просмотреть список подключенных сетевых дисков: net use 23. Открыть сетевой диск n: и просмотреть содержимое личной папки 24. Отключить сетевой диск: net use n: /delete 4.3.Контрольные вопросы 1. Что такое сетевой ресурс? 2. Что такое сетевой диск? 3. Что понимается под термином «локальный компьютер»? 4. Объясните назначение ключа persistent команды net use 5. В чем заключается назначение ключа user команды net use? В каких случаях необходимо использовать этот ключ?

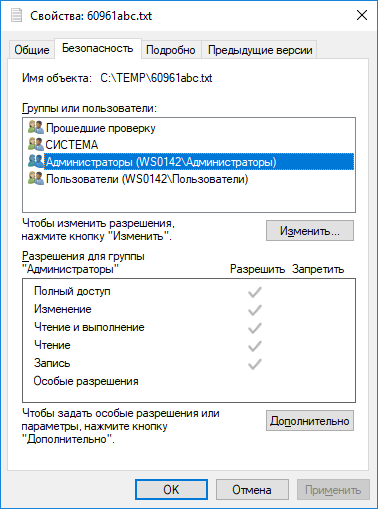

Лабораторная работа 5 5.1.Введение Для разграничения доступа к файлам и папкам, хранящимся на жестких дисках компьютера существуют NTFS-разрешения. К основным свойствам NTFS-разрешений следует отнести следующие: NTFS-разрешения являются свойством файловой системы NTFS, то есть их использование возможно только на томах (разделах жесткого диска), отформатированных для использования файловой системы NTFS. § NTFS-разрешения действуют как при доступе к файлу или папке локально, так и при доступе через сеть. § NTFS-разрешения не имеют отношения к разрешениям, устанавливаемым на доступ к сетевым ресурсам (общим папкам) компьютера, которые были предметом изучения в лабораторной работе №3, однако при доступе к файлу или папке через сеть эти два типа разрешений будут комбинироваться. § NTFS-разрешения могут быть назначены как локальным пользователям и группам, так и глобальным. § NTFS-разрешения носят накопительный (кумулятивный) характер, то есть если пользователь получает несколько разрешений, например персонально и посредством разрешений для группы, членом которой он является, то результирующий уровень разрешения будет комбинацией этих разрешений. § Как для файлов, так и .для папок существует два типа NTFS-разрешений. Стандартные разрешения – используются в обычной практике администрирования, и специальные разрешения – позволяют более детально производить настройку. Между этими двумя типами разрешений существует жесткая связь. Любое стандартное разрешение является логической комбинацией определенных специальных разрешений. 5.2.Разрешения на файлы Существуют пять стандартных разрешений на файлы: «Полный доступ», «Изменение», «Чтение и выполнение», «Чтение» и «Запись». Пользователю или группе можно предоставить эти разрешения через вкладку «Безопасность» окна свойств файла. Пункт «особые разрешения» устанавливается автоматически при установке специальных разрешений (рис. 5.1). 5.3. Разрешения на папки Существуют следующие стандартные разрешения на доступ к папкам: «Полный доступ», «Изменение», «Чтение и выполнение», «Список содержимого папки», «Чтение» и «Запись». Пользователю или группе можно предоставить эти разрешения через вкладку «Безопасность» окна свойств папки. Пункт «особые разрешения» устанавливается автоматически при установке специальных разрешений (рис. 5.1). 5.4.Наследование разрешений от родительской папки Создаваемые вновь файлы и папки по умолчанию наследуют разрешения от родительской папки, то есть папки своего местонахождения. В этом случае смена разрешений для файла или папки будет невозможна и флажки разрешений будут затенены. При изменении разрешений на родительскую папку наследуемые разрешения для объектов так же будут наследоваться. Для того, чтобы отключить наследование для файла или папки, необходимо нажать кнопку «Дополнительно» на вкладке «Безопасность» окна свойств файла и в окне «Дополнительные параметры безопасности» нажать на кнопку «Отключить наследование» (рис. 5.2). Рис. 5.1. Разрешения на файлы (слева) и папки (справа)

Рис. 5.2. Управление наследованием разрешений

При этом появляется диалоговое окно, которое позволяет либо очистить список разрешений, либо скопировать разрешения с родительской папки (рис. 5.3).

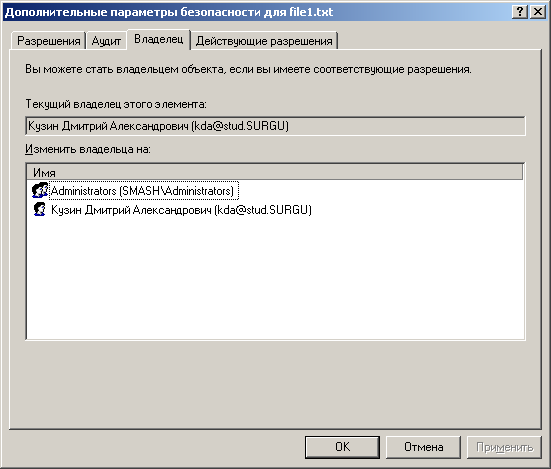

Рис. 5.3. Действия при отключении наследования разрешений 5.5.Владелец файла или папки Владелец файла или папки – пользователь, управляющий разрешениями на этот файл или папку. Когда пользователь создает файл или папку, он автоматически становится его владельцем. Получить информацию о владельце файла или папки можно нажав во вкладке «Безопасность» кнопку «Дополнительно» и выбрав вкладку «Владелец». См. рисунок.

Рис. 5.4. Установка владельца файла

Пользователь, входящий в локальную группу «Администраторы» может стать владельцем любой папки или файла на локальной машине. 5.6.Специальные разрешения на файлы и папки Существует 14 видов специальных разрешений. Различия между специальными разрешениями на файл и на папку не делается. В следующей таблице приведены специальные разрешения и их описание: Таблица 5.1. Специальные разрешения на файлы и папки

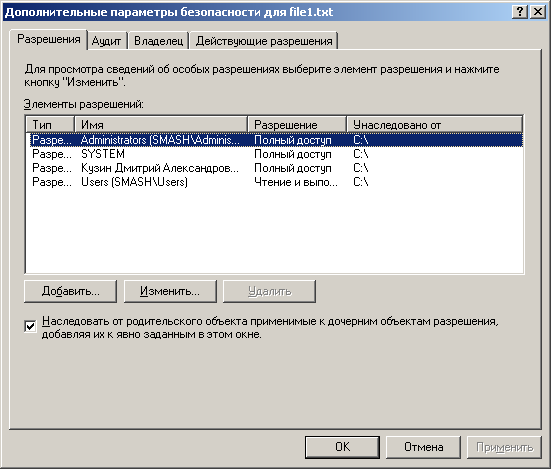

Для того чтобы просмотреть специальные разрешения, нужно нажать на кнопку «Дополнительно», затем в открывшемся окне выбрать вкладку разрешения (рис. 5.5).

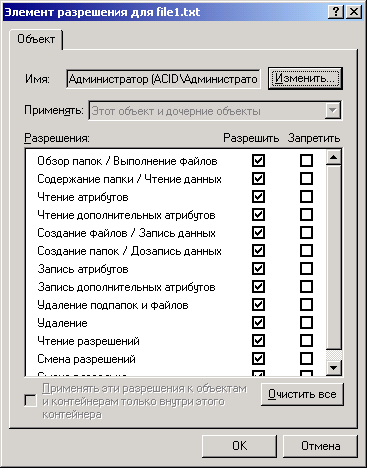

Рис. 5.5. Просмотр специальных разрешений Затем, в появившемся окне выбрать элемент разрешений и нажать на кнопку «Изменить». В открывшемся окне перечислены разрешенные и запрещенные для выбранного пользователя специальные разрешения (рис. 5.6).

Рис. 5.6. Изменение специальных разрешений 5.7.Лабораторное задание Убедиться NTFS-разрешений полного доступа на папку c:\temp для учетной записи «Создатель-Владелец». В отчете представить изображение окна «Безопасность». Данное разрешение необходимо для автоматического назначения разрешений полного доступа на объекты (файлы и папки), которые будут созданы в папке temp для той учетной записи, под которой объект был создан. 1. В папке TEMP создать текстовый файл, имя которого совпадает с именем вашего пользователя (например 281abc.txt) 2. Просмотреть и зафиксировать разрешения на файл 281abc.txt. В отчете представить изображение окна свойств файла, вкладка «Безопасность» 3. Отключить наследование разрешений для файла 281abc.txt, для этого снять отметку с флажка «Переносить наследуемые от родительского объекта разрешения на этот объект». В появившемся диалоговом окне нажать кнопку «удалить», список разрешений очистится. Нажать кнопку Ок. Прочитать и зафиксировать в отчете текст предупреждения, продолжить выполнение операции. 4. Просмотреть и зафиксировать разрешения на файл 281abc.txt. В отчете представить изображение окна свойств файла, вкладка «Безопасность» 5. Попытаться открыть файл. Результат зафиксировать и объяснить (письменно). 6. Предоставить себе права полного доступа на файл 281abc.txt и удалить его. 7. Выйти из системы. Зарегистрироваться в системе под другим пользователем с реквизитами:

8. В папке c:\temp создать текстовый файл, имя которого совпадает с именем вашего пользователя (например 281abc.txt) 9. Изменить наследование разрешений на файл, поставив флажок «Запретить» в поле «Полный доступ» для группы «Все». Для добавления группы «Все» к списку разрешений нажать кнопку «Добавить», ввести имя «Все» (с заглавной буквы) (рис. 5.7) и нажать кнопку «Ок». Затем выбрать группу «Everyone» (рис. 5.8).

Рис. 5.7. Добавление к списку разрешений группы «Все»

Рис. 5.8. Добавление к списку разрешений группы «Все» 10. Зафиксировать в отчете текст предупреждения и продолжить выполнение операции. 11. Зарегистрироваться в системе под своим именем. 12. Попытаться просмотреть разрешения на файл 281abc.txt. Результат зафиксировать и объяснить (письменно) 13. Зарегистрироваться в системе под именем lab-user и убрать запрет разрешений, установленный в п. 9 14. Зарегистрироваться в системе под своим именем. 15. Стать владельцем файла 281abc.txt. Зафиксировать. Удалить файл. 16. Установить соответствие стандартных разрешений на файлы наборам специальных разрешений. Устанавливая различные стандартные разрешения на файл для любого пользователя, зафиксировать соответствие стандартных разрешений специальным. Результат оформить в виде таблицы (табл. 5.2). Например, стандартное разрешение «Полный доступ» для локального пользователя Администратор соответствует набору всех специальных разрешений (рис. 5.9). 17. Создать в папке TEMP папку, имя которой совпадает с именем вашего пользователя. 18. Установить соответствие стандартных разрешений на папки наборам специальных разрешений. Устанавливая различные стандартные разрешения на папку для любого пользователя, зафиксировать соответствие стандартных разрешений специальным. Результат оформить в виде таблицы (табл. 5.3).

Рис. 5.9. Набор специальных разрешений для разрешения «Полный доступ» Таблица 5.3. Соответствие специальных разрешений стандартным для файлов

Таблица 5.3. Соответствие специальных разрешений стандартным для

5.8.Контрольные вопросы 1. Каким образом связаны между собой стандартные и специальные разрешения? 2. Какими преимуществами при доступе к файлу пользуется владелец файла перед остальными пользователями? 3. Кто и каким образом может восстановить разрешения на объект, если все разрешения удалены (в списке разрешений нет ни одной учетной записи), а учетная запись владельца не доступна (пароль неизвестен)? 4. Какие разрешения на файл и на папку получает пользователь автоматически при добавлении его к списку разрешений? 5. Какие разрешения на файл и на папку получает группа автоматически при добавлении ее к списку разрешений? 6. Каким специальным разрешением необходимо обладать, чтобы иметь возможность стать владельцем файла или папки?

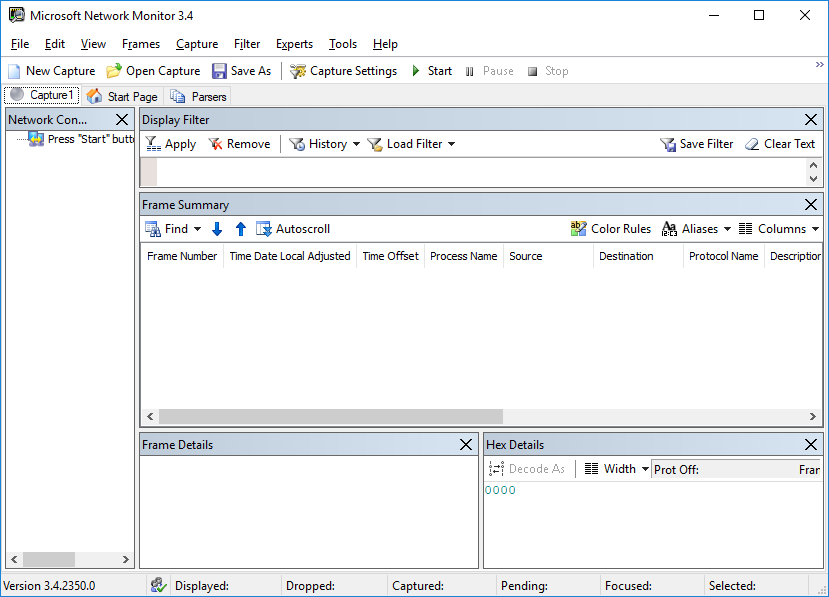

Лабораторная работа 6Работа с программой Microsoft Network Monitor. Изучение структуры кадров Ethernet 6.1.Введение Microsoft Network Monitor - программа, позволяющая производить захват и просмотр пакетов, передаваемых по сегменту сети, к которому подключен компьютер. Network Monitor обладает широкими возможностями для анализа сетевого трафика и служит средством поиска неисправностей, изучения и мониторинга работы сети. Целью данной лабораторной работы является изучение основных возможностей Network Monitor 3.4. 6.2.Работа с программой Network Monitor Запуск программы Внешний вид окна программы после запуска приведен на рисунке 6.1.

Рис. 6.1. Внешний вид окна программыNetwork Monitor 3.4 Захват пакетов Для перехода в режим захвата пакетов необходимо нажать кнопку New Capture. После этого откроется новая вкладка с именем Capture1 (рис. 6.2.). Таких вкладок в программе может быть открыто несколько, и каждая будет содержать свое множество захваченных пакетов. Для активизации режима захвата пакетов необходимо нажать кнопку Start. Для остановки захвата – кнопку Stop.

Рис. 6.2. Внешний вид окна программы в режиме захвата кадров |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2018-05-10; просмотров: 492. stydopedya.ru не претендует на авторское право материалов, которые вылажены, но предоставляет бесплатный доступ к ним. В случае нарушения авторского права или персональных данных напишите сюда... |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||