Студопедия КАТЕГОРИИ: АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция |

Встроенные локальные пользователиСтр 1 из 5Следующая ⇒ ДЕПАРТАМЕНТ ОБРАЗОВАНИЯ И МОЛОДЕЖНОЙ ПОЛИТИКИ ХАНТЫ-МАНСИЙСКОГО АВТОНОМНОГО ОКРУГА – ЮГРЫ ГБОУ ВПО «СУРГУТСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ХАНТЫ-МАНСИЙСКОГО АВТОНОМНОГО ОКРУГА – ЮГРЫ» Политехнический институт Кафедра автоматики и компьютерных систем

Д.А. Кузин КОМПЬЮТЕРНЫЕ СЕТИ И ТЕЛЕКОММУНИКАЦИИ Лабораторный практикум

Сургут 2016

УДК 004.7(076.5) ББК 32.973.202я73 К 89 Рекомендовано учебно-методическим советом Политехнического института СурГУ Опубликовано в авторской редакции с оригинал-макета,

Рецензент кандидат технических наук доцент кафедры автоматики и компьютерных систем П.В. Гришмановский

УДК 004.7(076.5)  ББК 32.973.202я73

Сетевое электронное издание

© Кузин Д.А., 2018 © БУ ВО «Сургутский государственный ОГЛАВЛЕНИЕ Лабораторная работа 1. Основы моделей сетевой безопасности ОС Windows 5 1.1. Введение 5 1.2. Учетные записи 5 1.3. Аутентификация и авторизация 5 1.4. Модель рабочих групп Windows 6 1.5. Доменная модель Windows 7 1.6. Службы каталога NTDS и Active Directory 8 1.7. Основы работы с системой безопасности Windows 9 1.8. Задание на лабораторную работу 9 1.9. Контрольные вопросы 10 Лабораторная работа 2. Администрирование пользователей и групп в сетях Windows 11 2.1. Введение 11 2.2. Локальные пользователи и группы 12 2.3. Глобальные пользователи и группы 13 2.4. Стратегия администрирования домена с использованием глобальных групп 15 2.5. Средства администрирования пользователей и групп. Программа «Управление компьютером» 16 2.6. Задание на лабораторную работу 17 2.7. Контрольные вопросы 21 Лабораторная работа 3. Организация совместного использования каталогов и файлов 22 3.1. Введение 22 3.2. Предоставление файлов в общий доступ средствами интерфейса ОС Windows 23 3.3. Разрешения на сетевые ресурсы 24 3.4. Комбинирование разрешений на сетевые ресурсы 25 3.5. Порядок выполнения работы 27 3.6. Контрольные вопросы 29 Лабораторная работа 4. Работа с сетевым окружением при помощи утилиты NET.EXE 31 4.1. Введение 31 4.2. Порядок выполнения работы 32 4.3. Контрольные вопросы 33 Лабораторная работа 5. Использование NTFS-разрешений для разграничения доступа к файлам и папкам 34 5.1. Введение 34 5.2. Разрешения на файлы 34 5.3. Разрешения на папки 34 5.4. Наследование разрешений от родительской папки 34 5.5. Владелец файла или папки 36 5.6. Специальные разрешения на файлы и папки 37 5.7. Лабораторное задание 39 5.8. Контрольные вопросы 42 Лабораторная работа 6. Работа с программой Microsoft Network Monitor 43 6.1. Введение 43 6.2. Работа с программой Network Monitor 43 6.3. Порядок выполнения работы 51 6.4. Контрольные вопросы 52 Лабораторная работа 7. Состав стека протоколов TCP/IP. Изучение протоколов ARP, IP, ICMP. 54 7.1. Введение 54 7.2. Протокол межсетевого взаимодействия IP 54 7.3. Протокол разрешения адреса ARP 57 7.4. Протокол управляющих сообщений Internet ICMP 59 7.5. Порядок выполнения работы 60 7.6. Контрольные вопросы 62 Лабораторная работа 8. Изучение протоколов DHCP, DNS 63 8.1. Введение 63 8.2. Протокол DHCP. Автоматизация назначения IP-адресов 63 8.3. Система доменных имен DNS. Разрешение доменных имен. 63 8.4. Порядок выполнения работы 66 8.5. Контрольные вопросы 67 Список литературы 68

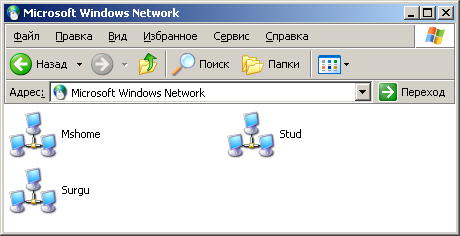

Лабораторная работа 1 1.1.Введение Модель организации сетевой безопасности во многом определяет «облик» компьютерной сети, видимый пользователю. Основные способы работы с сетью, такие как разделение и доступ к сетевым ресурсам, принципы администрирования сети так же определяются моделью сетевой безопасности. В свою очередь, модель сетевой безопасности будет определяться конфигурацией используемой в сети сетевой операционной системы. В данной работе Вы познакомитесь с основными моделями сетевой безопасности ОС семейства Windows, получите практические навыки работы с диалоговым окном системы безопасности Windows. 1.2.Учетные записи Важным элементом модели безопасности сетевой ОС является учетная запись (account). Учетная запись это структура данных, соответствующая какому-либо объекту системы безопасности. Существуют, например, учетные записи пользователей (user account), групп пользователей (group account), компьютеров (computer account). Учетные записи хранятся в базе данных специального формата. Учетная запись пользователя содержит имя пользователя (user name, logon name), пароль (password), идентификатор безопасности (security ID - SID). Идентификатор безопасности - уникальное число, идентифицирующее учетную запись в системе безопасности. На основе идентификаторов безопасности формируются списки контроля доступа (Access Control List - ACL) для доступа к сетевым ресурсам, например общим папкам, файлам и принтерам. Списки контроля доступа к ресурсу хранятся на том компьютере, где находится ресурс. Они содержат информацию о правах доступа к ресурсу объектов с различными SID. 1.3.Аутентификация и авторизация Прежде чем начать работать в сети пользователь (так же как и компьютер) обязан пройти процедуру аутентификации (рис. 1.1). Рис. 1.1. Аутентификация и авторизация Аутентификация – проверка подлинности, или проверка соответствия субъекта и того, за кого он себя выдает с помощью некоторой уникальной информации, в простейшем случае пароля. При доступе к сетевым ресурсам, например файлам или принтерам, пользователь проходит другую процедуру – авторизацию. Авторизация - это проверка и определение полномочий на выполнение некоторых действий (например, чтение файла) пользователем, прошедшим предварительную аутентификацию. В сетевых ОС механизмы аутентификации и авторизации реализуются специальными программными компонентами и протоколами безопасности. В сетях Windows используются протоколы NT LAN Manager (NTLM) и Kerberos, последний – начиная с семейства ОС Windows 2000. 1.4.Модель рабочих групп Windows Рабочая группа (Workgroup) является логическим объединением компьютеров. Организация рабочей группы является наиболее простой моделью сетевой безопасности ОС. Она была единственной моделью, имеющейся в системах Windows 95, 98, Me, но может использоваться и всеми современными версиями ОС Windows. В этом случае каждый компьютер, входящий в рабочую группу, содержит собственную базу учетных записей, и только эти учетные записи могут использоваться для авторизации доступа к ресурсам этого компьютера. Рабочая группа является плоской структурой, идентифицируемой по имени. В сети могут существовать несколько рабочих групп. Так, например, выглядит список рабочих групп в сетевом окружении Windows XP (рис. 1.2).

Рис. 1.2. Список рабочих групп в сетевом окруженииWindows XP Следует учесть, что компьютер присутствует в рабочей группе только в то время, когда загружена ОС. Таки образом, список компьютеров рабочей группы формируется динамически. При доступе к какому-либо ресурсу каждого компьютера, входящего в рабочую группу, пользователь каждый раз обязан проходить процедуру аутентификации. Это обусловлено тем, что каждый компьютер хранит свою собственную баз учетных записей. Это обстоятельство является недостатком использования модели рабочих групп. При большом количестве компьютеров, к которым пользователю необходимо получить доступ, ему приходится помнить множество имен и паролей и многократно проходить процедуру аутентификации. Кроме того, усложняется процесс администрирования баз учетных записей. Модель рабочих групп обычно используется при небольшом количестве компьютеров (до нескольких десятков).

Рис. 1.3. Модель рабочей группы 1.5.Доменная модель Windows Домен (Domain) является логическим объединением учетных записей компьютеров и пользователей. Для пользователей домен по своему назначению очень близок рабочей группе, и даже в сетевом окружении они выглядят одинаково. На приведенном ранее рисунке элементы Stud и Surgu являются доменами, а Mshome – рабочей группой. Отличие домена от рабочей группы состоит в том, что домен содержит единую базу учетных записей компьютеров и пользователей, которая хранится на компьютере, выполняющем роль контроллера домена (Domain Controller). Назначением контроллера домена является хранение базы учетных записей для всего домена, а также обработка запросов пользователей на аутентификацию. После того, как пользователь был аутентифицирован контроллером домена, он получает доступ ко всем ресурсам домена, для которых ему разрешен доступ. Таким образом, при использовании модели домена пользователь проходит процедуру аутентификации только один раз, при входе в домен. Использование модели домена не исключает возможности использования каждым компьютеров собственной базы учетных записей в том случае, например, когда нет доступных контроллеров домена или несправно сетевое соединение. Обычно в домене создается несколько контроллеров домена (не менее двух). Это необходимо в целях: 1. надежного хранения базы учетных записей; 2. сохранения работоспособности домена в случае отказа одного из контроллеров; 3. повышения скорости обработки запросов на аутентификацию в случае большого количества пользователей. Для выполнения аутентификации может использоваться любой доступный контроллер домена. Между контроллерами домена постоянно осуществляется репликация (копирование) базы учетных записей для того, чтобы все контроллеры содержали одну и ту же копию (реплику) базы со всеми изменениями. Рис. 1.4. Модель домена Преимуществами использования модели домена являются: 1. централизованное хранение учетной информации, что облегчает процесс ее администрирования; 2. однократное прохождение процедуры аутентификации для доступа к ресурсам различных компьютеров, входящих в домен. 1.6.Службы каталога NTDS и Active Directory В случае использования модели домена база учетных записей, дополненная механизмами доступа к ней, носит название службы каталога (Directory Service). Таким образом, служба каталогов ОС хранит информацию об объектах системы безопасности и позволяет манипулировать ими. В сетях ОС Windows служба каталога реализуется на контроллере домена. В контроллере домена на базе ОС Windows NT 4.0 Server служба каталога называется NTDS (NT Directory Service). Даная служба подходит для организации доменов, количество объектов в которых не превышало 100000. NTDS представляет собой плоскую модель доменов. У каждого домена свое уникальное имя, которое так же является плоским, например MY_DOMAIN. По умолчанию пользователи одного домена не имеют доступа к ресурсам другого домена. Для предоставления им такой возможности между доменами устанавливаются доверительные отношения. Эти отношения могут быть как односторонними (например, домен А доверяет домену Б, но не наоборот), так и двусторонними (оба домена доверяют друг другу). То, что доменная модель в NTDS является плоской, представляет собой существенное ограничение в случае использования множества доменов. В ОС Windows 2000 Server и Windows 2003 Server появилась новая реализация службы каталога, которая называется Active Directory (AD). К основным отличиям Active Directory от NTDS можно отнести: 1. Домены в AD организованы иерархически в виде дерева. Существует понятие родительского и дочернего домена. 2. Пространство имен в AD так же является иерархическим, кроме того, оно может быть объединено с пространством имен Интренет, которое реализуется службой DNS (Domain Name System). Имя компьютера в AD является составным, например stud-srv1.surgu.ru. 3. В качестве службы поиска сетевых ресурсов в AD так же используется служба DNS. 4. В качестве протокола аутентификации используется более надежный Kerberos (в NTDS использовался протокол NTLM). AD позволяет централизованно администрировать не один домен (как NTDS) а целиком все дерево доменов, при этом гибко распределяя между ними права доступа и административные полномочия. 1.7.Основы работы с системой безопасности Windows Для того, чтобы иметь возможность работать с системой Windows NT, 2000, XP необходимо зарегистрироваться в системе (выполнить logon). После загрузки системы на экране появляется диалоговое окно ситемы безопасности. После нажатия клавиш Ctrl-Alt-Del появляется окно, предлагающее ввести имя пользователя (user name) и пароль (password). В соответствии с соглашениями об именах имя пользователя студента состоит из номера группы, символа подчеркивания и инициалов. Например, для Вербицкого Юрия Владимировича: 251vuv. В поле ввода домена нужно выбрать домен, например STUD. После нажатия клавиши OK произойдет проверка всех введенных данных контроллером домена и при положительном результате проверки – вход в систему. Перед вами появится изображение рабочего стола. После входа в систему можно получить доступ к диалоговому окну системы безопасности, нажав клавиши Ctrl-Alt-Del. В этом окне можно проверить правильность данных о пользователе (ФИО). Кроме этого вам становятся доступны следующие операции: Блокировка рабочей станции (кнопка Блокировка) – этот режим используется для предотвращения доступа посторонних к компьютеру во время кратковременного отсутствия пользователя. Рабочая станция будет разблокирована только после ввода пароля заблокировавшим пользователем или администратором. Смена пароля. Единственный способ поменять свой пароль. Для смены пароля необходимо ввести старый пароль, и дважды (для исключения ошибок) – новый пароль. Рекомендуется набирать пароль при включенной латинской раскладке клавиатуры строчными буквами. Выход из системы. Используется для окончания Вашего сеанса работы с системой. Эту процедуру необходимо проделывать каждый раз после окончания работы в целях безопасности. После этого необходимо снова осуществлять вход в систему. Диспетчер задач. Вызов диспетчера задач Windows. Используется для контроля за запущенными приложениями и снятия «зависших» приложений с выполнения. Завершение работы. Используется для полного окончания работы и выключения или перезагрузки компьютера. Отмена – убирает с экрана диалоговое окно системы безопасности. 1.8.Задание на лабораторную работу 1. Изучить и выполнить действия пользователя по основным приемам работы с системой безопасности (вход и выход из системы, смена пароля). 2. Просмотреть и зафиксировать имя и домен своей рабочей станции (Мой компьютер – Свойства, рис. 1.5).

Рис. 1.5. Свойства системы 3. Просмотреть в сетевом окружении список доменов и рабочих групп. Зафиксировать. 4. Просмотреть список компьютеров своего домена. Зафиксировать. 5. Просмотреть список сетевых ресурсов компьютера acs-srv1 своего домена. 6. Просмотреть список компьютеров домена surgu. Зафиксировать. 7. Просмотреть список сетевых ресурсов компьютера surgu-srv1 домена surgu. Зафиксировать. 8. Просмотреть список компьютеров какой-либо рабочей группы. Зафиксировать. 9. Попытаться просмотреть список сетевых ресурсов одного из компьютеров выбранной рабочей группы. Зафиксировать. 1.9.Контрольные вопросы 1. В чем разница между доменом и рабочей группой? 2. В чем состоит назначение контроллера домена? 3. Запишите полное доменное имя своей рабочей станции. 4. Почему список сетевых ресурсов компьютера доступен как для компьютеров вашего домена, так и для компьютеров домена surgu? 5. Почему список сетевых ресурсов компьютера из другой рабочей группы недоступен? 6. Как в Сетевом окружении Windows отличить рабочую группу от домена? Лабораторная работа 2 2.1.Введение В ходе данной лабораторной работы Вы познакомитесь с механизмами безопасности Windows, основанных на использовании понятий пользователя и группы. Пользователи и группы пользователей являются объектами системы безопасности Windows, для которых имеется возможность назначения прав и разрешений. Право дает возможность пользователю выполнять на компьютере определенные действия, такие как регистрация (вход в систему) архивирование файлов и папок или завершение работы компьютера. Разрешение представляет собой правило, связанное с ресурсом (например, файлом, папкой или принтером), которое определяет, каким пользователям и какого типа доступ к объекту разрешен. Учетная запись пользователя представляет в системе безопасности субъекта, работающего с системой. Учетная запись группы может объединять в себе любое количество учетных записей пользователей, а может оставаться пустой. Существуют локальные и глобальные учетные записи (рис. 2.1), первые хранятся в базе учетных записей компьютера (рабочей станции), вторые хранятся в базе учетных записей контроллера домена. Рис. 2.1. Локальные и глобальные учетные записи 2.2.Локальные пользователи и группы Локальные пользователи и группы создаются в базе данных локального компьютера. Учетная запись локального пользователя может быть использована при регистрации (входе) пользователя локально. Это происходит либо в том случае, если компьютер не является членом домена, либо тогда, когда в качестве домена при входе указывается имя рабочей станции. Даже если компьютер является членом домена, регистрация с использованием учетной записи локального пользователя может быть полезна, например, когда недоступен контроллер домена, или когда настройка системы безопасности локального компьютера выполнена неправильно и не позволяет регистрироваться в домене. Локальные группы-объекты в локальной базе данных, которые могут включать в себя локальных пользователей, глобальных пользователей, а так же глобальные группы. Принадлежность пользователя к той или иной локальной группе дает ему возможность выполнять на компьютере те или иные задачи. Встроенные локальные пользователи В системе безопасности Windows существуют две встроенных учетных записи пользователя. Эти учетные записи могут быть переименованы, но не могут быть удалены. |

||||||

|

Последнее изменение этой страницы: 2018-05-10; просмотров: 316. stydopedya.ru не претендует на авторское право материалов, которые вылажены, но предоставляет бесплатный доступ к ним. В случае нарушения авторского права или персональных данных напишите сюда... |