Студопедия КАТЕГОРИИ: АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция |

Обзор элементов управления программыПанель установки параметров

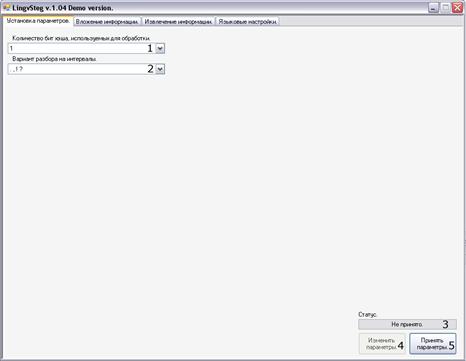

Рис. 10. Панель установки параметров. 1 - поле для выбора количества бит хэша, используемых для вложения. Используются первые биты хэша в указанном количестве. 2 - поле для выбора варианта разбора покрывающего сообщения на интервалы для хеширования. 3 - поле, показывающее успешно ли параметры были применены. 4 - кнопка для изменения уже принятых параметров. 5 – кнопка для принятия введенных параметров. Вложение информации

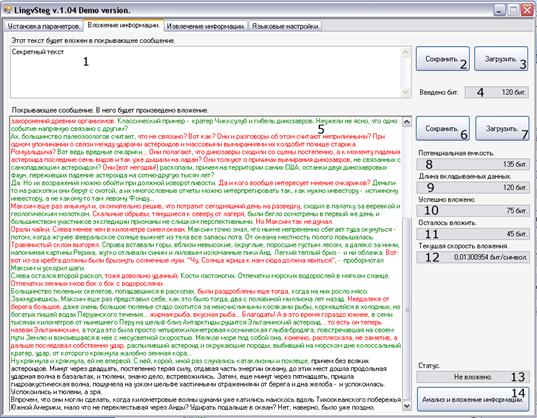

Рис. 11. Панель вложения информации.

1 - поле для ввода секретного сообщения, оно будет вложено в покрывающее сообщение. 2 - кнопка, позволяющая сохранить секретное сообщение в файл. 3 - кнопка, позволяющая загрузить секретное сообщение из файла. 4 - поле, показывающее сколько бит данных введено в поле для ввода секретного сообщения. 5 - поле для ввода и редактирования покрывающего сообщения. Цвета указывают на совпадение или несовпадение хэшей интервалов с подблоками секретного сообщения. Красный текст - текст, нуждающийся в дальнейшем редактировании, зеленый текст- текст, который уже успешно отредактирован. Черный текст - текст, в который вложение не производится, потому, что все данные уже могут быть вложены в предшествующий ему текст. 6 - кнопка, позволяющая сохранить покрывающее сообщение в файл. 7 - кнопка, позволяющая загрузить покрывающее сообщение из файла. 8 - поле, показывающее сколько максимально можно вложить бит в текст введенного покрывающего сообщения. 9 - поле, показывающее длину секретного сообщения в битах. 10 - поле, показывающее сколько бит уже успешно вложено в покрывающее сообщение.  11 - поле, показывающее сколько бит еще не совпадает с битами интервалов. 12 - поле, показывающее текущую скорость вложения информации. 13 - поле, указывающее, успешно ли осуществлено вложение секретного сообщения в покрывающее. 14 - кнопка, по нажатию которой проверяется успешность вложения секретного сообщения в покрывающее и происходит обновление цветовой индикации в поле редактирования покрывающего сообщения. Извлечение информации

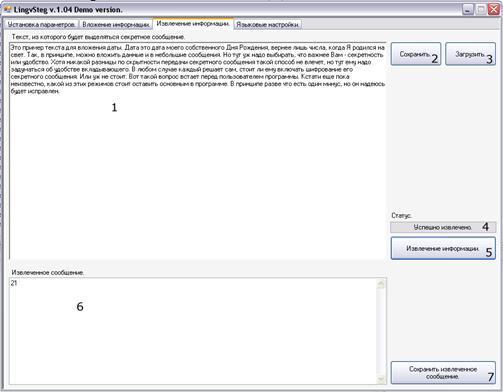

Рис. 12. Панель извлечения информации.

1 - поле для ввода сообщения, из которого будет проходить извлечение информации. 2 - кнопка, позволяющая сохранить стеготекст в файл. 3 - кнопка, позволяющая загрузить стеготекст из файла. 4 - поле, указывающее успешно ли осуществлена попытка извлечения информации из введенного сообщения. 5 - кнопка, по нажатию которой будет произведена попытка извлечь информацию из введенного сообщения. 6 - поле, в котором будет отображено секретное сообщение в случае успешного извлечения. 7 - кнопка, позволяющая сохранить секретное сообщение в файл. Языковые настройки

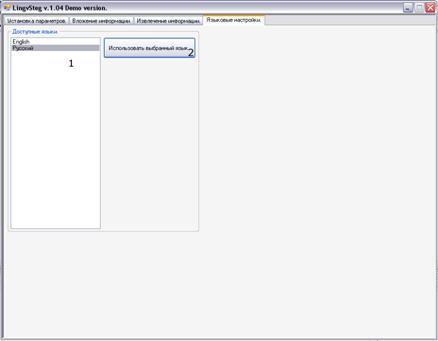

Рис. 13. Панель языковых настроек.

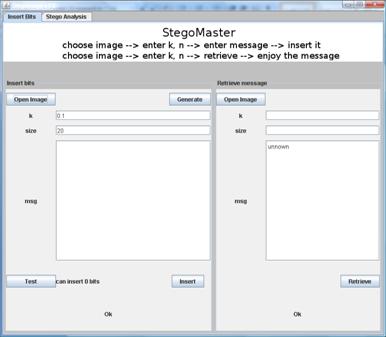

1 - список, в котором отображены те языки, на которых может быть представлен интерфейс программы. 2 - кнопка, по нажатию которой будет установлен выбранный язык интерфейса. Порядок выполнения работы Вложение информации 1. Задайте требуемые параметры во вкладке «Установка параметров». 2. Нажмите кнопку «Принять параметры» (5). После этого в случае корректно указанных параметров ввод в поля будет заблокирован, и указанные параметры будут применяться для дальнейшей работы. Поле «Статус» (3) отобразит информацию о том, что параметры успешно приняты. В случае же некорректно указанных параметров будет выведено сообщение том, какой из параметров нуждается в корректировке, а поле «Статус» (3) отобразит информацию о том, что параметры не приняты. 3. После того, как параметры будут успешно заданы, перейдите на вкладку «Вложение информации». 4. Введите в поле для ввода секретного сообщения (1) сообщение, которое хотите вложить, или загрузите его из файла, используя кнопку «Загрузить»(3). Поле «Введено бит.»(4) будет отображать его длину в битах 5. Начинайте вводить в поле для покрывающего сообщения (5) текст в который будет производиться вложение, или загрузите этот текст из файла, используя кнопку «Загрузить»(7). 6. Нажмите кнопку «Анализ и вложение информации» (14). Программа произведет попытку вложения в текст покрывающего сообщения. Поля справа (8-12) отобразят различную информацию о ходе вложения. Текст покрывающего сообщения станет окрашен в несколько цветов. Цвета указывают на совпадение или несовпадение битов хэшей интервалов с битами секретного сообщения. Красный текст - текст, нуждающийся в дальнейшем редактировании, зеленый текст - текст, который уже успешно отредактирован. Черный текст - текст, в который вложение не производится, потому, что все данные уже могут быть вложены в предшествующий ему текст. Длина черного текста ограничена, не стоит вводить текста более чем в такой, в который потенциально можно вложить 8 бит, иначе из этого участка тоже будут извлекаться данные. 7. Редактирование покрывающего сообщения и последующее нажатие кнопки «Анализ и вложение информации» (14) необходимо производить до тех пор, пока поле «Статус» (13) не отобразит информацию о том, что секретное сообщение было успешно вложено. 8. Готовое покрывающее сообщение можно или скопировать прямо из поля редактирования (5), или сохранить в файл, используя кнопку «Сохранить» (6). Извлечение информации 9. Задайте требуемые параметры во вкладке «Установка параметров». 10. Нажмите кнопку «Принять параметры» (5). После этого в случае корректно указанных параметров ввод в поля будет заблокирован, и указанные параметры будут применяться для дальнейшей работы. Поле «Статус» (3) отобразит информацию о том, что параметры успешно приняты. В случае же некорректно указанных параметров будет выведено сообщение том, какой из параметров нуждается в корректировке, а поле «Статус» (3) отобразит информацию о том, что параметры не приняты. 11. После того, как параметры будут успешно заданы, перейдите на вкладку «Извлечение информации». 12. В поле для ввода стеготекста (1) введите текст сообщения, из которого планируется извлечение информации, или загрузите текст из файла, используя кнопку «Загрузить» (3). 13. Нажать кнопку «Извлечение информации» (5). Результат попытки извлечения будет указан в поле «Статус» (4). В случае успешного извлечения извлеченное сообщение появится в поле для извлеченного сообщения (6). 14. Извлеченное сообщение можно или скопировать прямо из этого поля извлеченного сообщения (6), или сохранить в файл, используя кнопку «Сохранить извлеченное сообщение» (7). Примечание В данной программе вкладываемое сообщение предварительно не шифруется (для упрощения) и поэтому обнаружение данной лингвистической СГ оказывается тривиальным при известном алгоритме вложения и извлечения. Однако, при использовании стойкого шифрования такая СГ будет необнаруживаемой. Отчет 1.Титульный лист. 2.Текст вкладываемого сообщения. 3.Текст извлеченного сообщения. 4.Объём покрывающего сообщения. 5.Время вложения информации (затраченное оператором) и скорость вложения по отношению к объёму покрывающего сообщения. Контрольные вопросы 1.Что такое лингвистические СГ? 2.Каков алгоритм вложения и извлечения информации для лингвистических СГ с редактированием текста? 3.Чем обуславливается секретность (необнаруживаемость) таких СГ? 4.Можно ли удалить вложенную информацию без её обнаружения и без нарушения содержания покрывающего текста? Лабораторная работа 5. Исследование СГ, использующую погружение информации в шумы сканирования Цель работы Изучить метод погружения скрытой информации в шумы сканера и возможности обнаружения данной СГ в зависимости от выбора её параметров. Задание 1. Выбрать параметры вложения скрытой информации. 2. Произвести вложение информации с различными скоростями. Проверить корректность её извлечения 3. Произвести стегоанализ для различных скоростей вложения и сделать выводы о его эффективности. 4. Сравнить текстовые документы до и после вложения. Сделать вывод о заметности (или незаметности) изменений после вложения. Порядок выполнения Для начала выполнения работы перейти в каталог, содержащий рабочие программы ЛабСтег/ScannerStego(5). Запустить программу stego-image1.3.jar. 1. Ознакомиться с описанием полей и кнопок программы, используемых при выполнении работы. 1.1. Вкладка «Insert Bits» Рис. 14. Вкладка «Insert Bits». Поле «Insert bits» · Кнопка «Open Image» открывает проводник, позволяющий выбрать изображения форматов *.bmp и *.jpg. · Поле «k» позволяет ввести значение параметра k; · Поле «Size» позволяет выбрать размер области; · Кнопка «Test» производит подсчёт количества бит, которые можно будет вложить в выбранное изображение с выбранными параметрами «k» и «size»; · Кнопка «Generate» генерирует ПСП, состоящую из 0 и 1, длиной равной результату «Test»; · Поле «Msg» позволяет ввести секретную информацию; · Кнопка «Insert» производит вложение секретной информации, изображение со вложением будет создано в той же директории откуда был выбран файл, к имени файла добавится «_st».

Поле «Retrieve message» · Кнопка «Open Image» открывает проводник, позволяющий выбрать изображение; · Поле «k» позволяет ввести значение параметра k; · Поле «Size» позволяет выбрать размер области; · Кнопка «Retrieve»производит извлечение секретного сообщения с выбранными параметрами «k» и «size»;

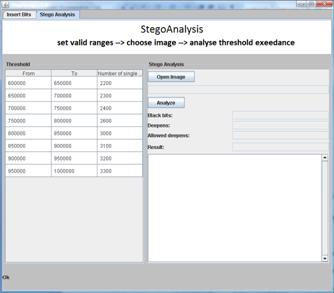

1.2. Вкладка «Stego Analysis»

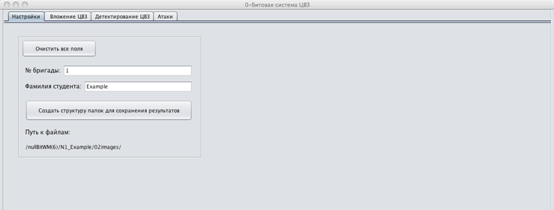

Рис. 15. Вкладка «Stego Analysis». Поле «Threshold» · В таблице содержатся количества черных пикселей изображения текстового документа формата А4 и максимальное количество единичных углубление соответствующее каждому диапазону, если количество черных пикселей выбранного изображения не попадает ни в один из диапазонов следует заменить одну из строк таблицы; Поле «Stego Analysis» · Кнопка «Open Image» позволяет выбрать изображение для стегоанализа; · Кнопка «Analysis» производит подсчёт количества черных пикселей и единичных углублений, затем производит сравнение с заранее выбранными порогами и выводит результат сравнения. 2. Выбрать изображение (отсканированный текст) для вложения. Для этого нажать кнопку «Open Image» и найти папку «изображения» с текстовыми изображениями. Выбрать определённое изображение без вложения (без расширения «–st…»). В результате появится запись «file open» 3. Выбрать параметры вложения (k, size). 4. Проверить доступный объём вложения (показывается количество вкладываемых бит). 5. Задать или случайно сгенерировать вкладываемые биты (Ввести в поле или нажать кнопку «Generate»). 6. Вложить выбранное сообщение в текстовый документ. 7. Извлечь вложенную последовательность бит. Для этого ввести те же параметры, которые были выбраны при вложении. ??? текст с вложением (имеющий расширение «–st…»). Нажать кнопку «Retrieve». Проверить правильность извлечённого сообщения. 8. Перейти на вкладку «Stego Analysis». Видна таблица выбора порогов для принятия решения по количеству углублений. Открыть текст (изображение) без вложения и с вложением. Провести обнаружение вложения, нажав кнопку «Analysis». Появятся таблицы с результатом стегоанализа. Убедиться в правильности (или неправильности) обнаружения вложения. 9. Повторить пп. 1-8 для других (не менее двух) наборов параметров вложения и для других изображений. 10. Посмотреть текст без вложения и сделать вывод о заметности (или незаметности) вложения. 11. Определить места вложения при увеличении масштаба изображения. Для этого посмотреть копию стеганограммы с вложением, где отличия отмечены красными точками. Отчет 1. Титульный лист. 2. Выбранные параметры. 3. Вкладываемая информация. Допустимый объём вложения. 4. Результаты извлечения информации. 5. Результаты стегоанализа. Контрольные вопросы 1. В чем состоит основное преимущество СГ с вложением секретной информации в шумы сканера по сравнению с другими видами СГ? 2. Как проводится вложение и извлечение секретной информации для данного метода? 3. Какими параметрами определяется скорость и секретность вложения при данном методе? 4. На чём основан стегоанализ данного метода? Является ли он эффективным? Лабораторная работа 6. Исследование системы «0-битовой» ЦВЗ при преобразованиях изображения Цель работы Исследование возможности детектирования ЦВЗ при выборе различных параметров системы и выполнении различных преобразований изображений. Задание Для начала работы перейти в каталог, содержащий рабочую программы ЛабСтег/NullBitWM(6). Запустить программу nullBitWM.jar 1. Изучить метод вложения 0-битового ЦВЗ в области, инвариантные к преобразованиям, и метод детектирования 0-битового ЦВЗ. 2. Выбрать изображение для вложения. 3. Выбрать параметры для генерации ключа и получить ключ в виде изображения. 4. Наблюдать промежуточные этапы формирования ключа. Пояснить значение параметров ключа. 5. Задать параметры вложения 0-битового ЦВЗ (выбрать ключ, указать размер области вложения согласно выбранному ключу, указать значение коэффициента глубины вложения). 6. Произвести вложение ЦВЗ в выбранное изображение. 7. Наблюдать изображение до и после вложения. 8. Выполнить поиск оптимального порога детектирования. 9.Произвести детектирование ЦВЗ при выбранном ключе и оптимальном пороге детектирования. 10.Выполнить поочерёдно преобразования выбранного изображения (удаление строк и столбцов, дублирование срок и столбцов, циклический сдвиг, вырезание окна, выделение окна, поворот, добавление Гауссовского шума, преобразование JPEG с показателем качества Q) с различными параметрами. 11.Наблюдать изменение изображения после всех преобразований, количество вложенных максимумов, количество распознанных максимумов и возможность детектирования ЦВЗ. 12. Повторить пункты 2-11 при другом значении коэффициента глубины вложения и для другого изображения. 13. Попытаться обнаружить ЦВЗ в изображении без вложения. 14. Сгенерировать ложный ключ с указанием других параметров генерации. 15. Попытаться обнаружить вложение ЦВЗ при выборе ложного ключа. Порядок выполнения 1. На вкладке «Настройки» ввести необходимые данные в соответствующие поля ввода. Нажать кнопку«Создать структуру папок для сохранения результатов». На рис. 16 представлен внешний вид панели настроек.

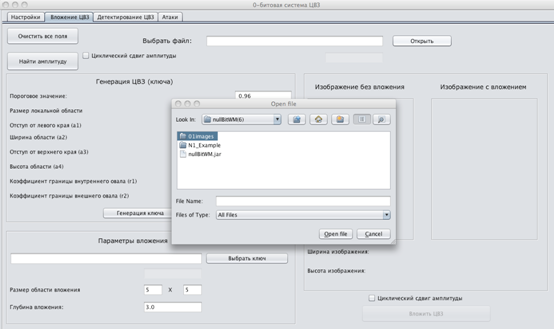

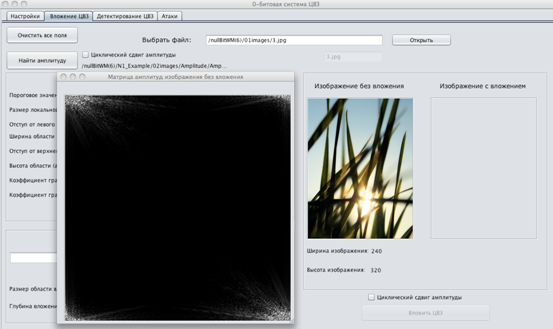

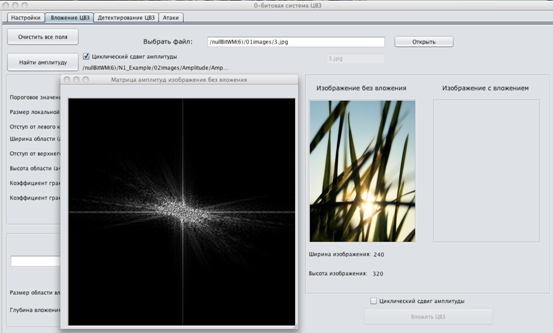

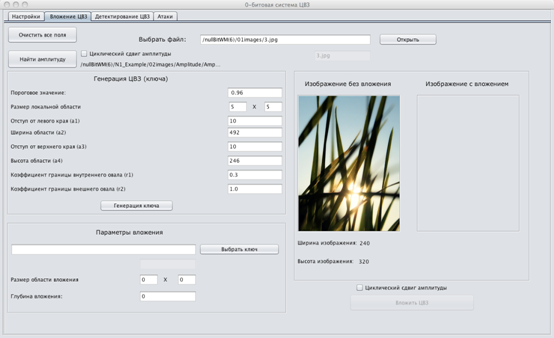

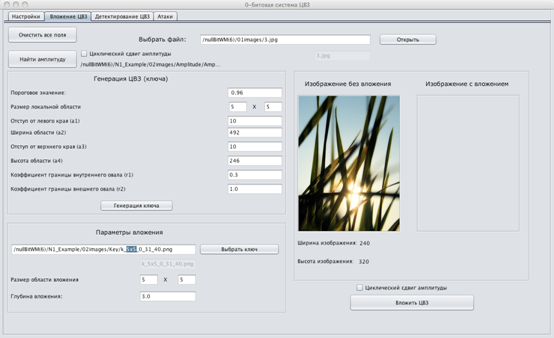

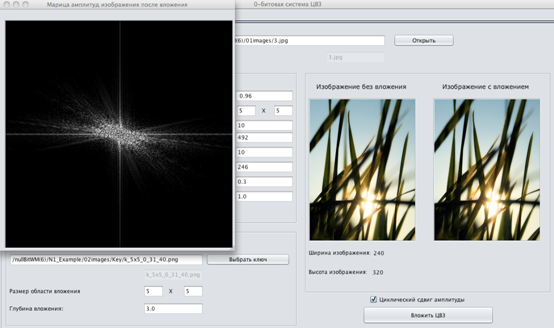

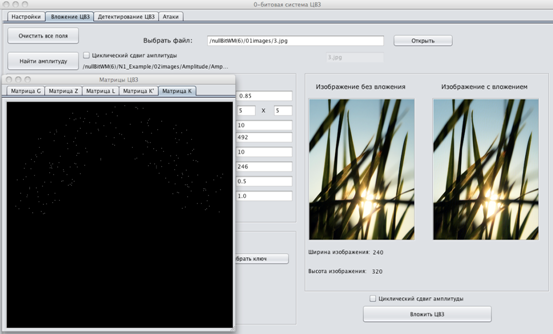

Рис. 16. Внешний вид вкладки «Настройки». 2. Перейти на вкладку «Вложение ЦВЗ». 3. Выбрать из базы изображений одно изображение для вложения, нажав кнопку «Открыть» в верхней части окна. База изображений находится в папке /nullBitWM(6)/01images.На рис. 17 представлен внешний вид вкладки «Вложение ЦВЗ» при выборе изображения из базы. Рис. 17. Вид вкладки «Вложение ЦВЗ» при выборе изображения для вложения. 4.Получить частотное распределение амплитуды изображения с центрированием и без него, нажав на кнопку «Найти амплитуду». Для центрирования матрицы амплитуды необходимо установить «Циклический сдвиг амплитуды». На рис. 18 представлен внешний вид вкладки «Вложение ЦВЗ» с окном отображения частотного распределения амплитуды без центрирования. Внешний вид вкладки «Вложение ЦВЗ» с окном отображения частотного распределения амплитуды с центрированием представлен на рис.19. Изображения матрицы амплитуд с центрированием и без него автоматически сохраняются в папке nullBitWM(6)/N<номер бригады>_<Фамилия студента>/ 02images/ Amplitude. 5. Сформировать ключ для вложения ЦВЗ (параметры формирования ключа предустановлены, в дальнейшем необходимо будет их изменить), нажав на кнопку «Генерировать ключ». Полученное изображение ключа автоматически сохраняется в папке nullBitWM(6)/N<номер бригады>_<Фамилия студента>/02images/Key. Полученные изображения всех матриц ключа автоматически сохраняются в папке nullBitWM(6)/N<номер бригады>_<Фамилия студента>/02images/Key_matrix. Внешний вид вкладки «Вложение ЦВЗ» при установке параметров формирования ключа представлен на рис. 20.

Рис. 18. Внешний вид вкладки «Вложение ЦВЗ» с окном отображения частотного распределения амплитуды без центрирования.

Рис. 19. Внешний вид вкладки «Вложения ЦВЗ» с окном отображения частотного распределения амплитуды с центрированием.

Рис. 20. Вид вкладки вложения ЦВЗ рабочей программы при установке необходимых параметров генерации ключа.

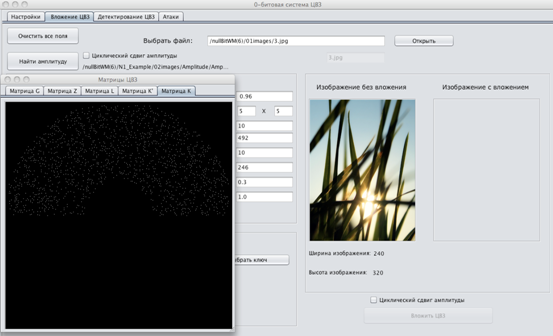

Рис. 21. Внешний вид вкладки «Вложение ЦВЗ» с окном отображения результата генерации матрицы ключа и промежуточных матриц. 6. Указать параметры вложения ЦВЗ (выбрать ключ из папки nullBitWM(6)/N<номер бригады>_<Фамилия студента>/02images/Key, указать размеры локальной области согласно ключу, указать коэффициент глубины вложения). Вид вкладки «Вложение ЦВЗ» при установке параметров вложения ЦВЗ представлен на рис. 22.

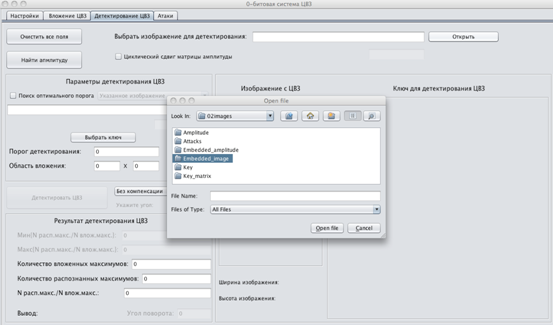

Рис. 22. Внешний вид вкладки «Вложение ЦВЗ» при установке параметров вложения. 7. Произвести вложение, нажав на кнопку «Вложить ЦВЗ». 8. Наблюдать изображение до и после вложения и амплитуду изображения с вложением, которая отобразится в новом окне программы. Внешний вид вкладки «Вложение ЦВЗ» с результатом вложения и с окном отображения амплитуды с вложением представлен на рисунке 40. Изображение с вложением ЦВЗ автоматически сохраняется в папке nullBitWM(6)/N<номер бригады>_<Фамилия>/02images/Embedded_image. Амплитуда с вложением ЦВЗ автоматически сохраняется в папке nullBitWM(6)/N<номер бригады>_<Фамилия>/02images/Amplitude. 9. Амплитуда с вложением ЦВЗ c измененной синей составляющей автоматически сохраняется в папке nullBitWM(6)/N<номер бригады>_<Фамилия>/02images/Embedded_amplitude. Перейти на вкладку «Детектирование ЦВЗ». 10. Выбрать изображение для детектирования ЦВЗ из папки nullBitWM(6)/N<номер бригады>_<Фамилия>/02images/Embedded_image, нажав на кнопку «Открыть» в верхней части окна. На рис. 24 представлен внешний вид вкладки «Детектирование ЦВЗ» при выборе изображения для детектирования.

Рис. 23 – Вид вкладки «Вложения ЦВЗ» с результатом вложения и с окном отображения амплитуды с вложением.

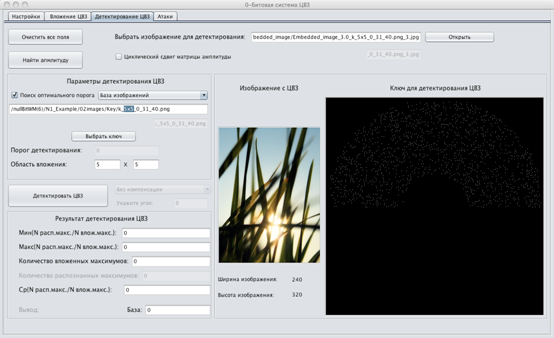

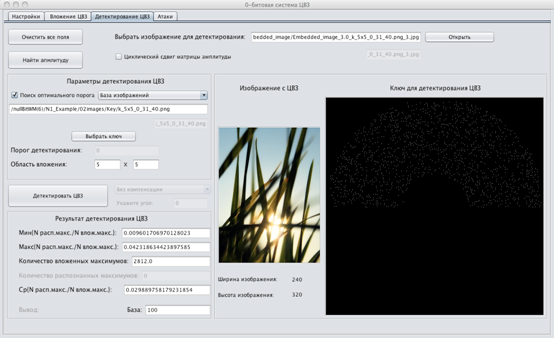

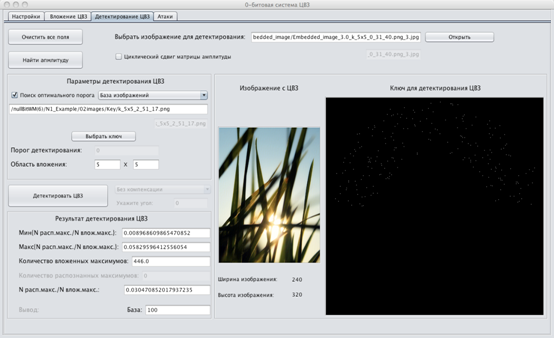

Рис. 24. Внешний вид вкладки «Детектирование ЦВЗ» при выборе изображения для детектирования. 11. Установить «Поиск оптимального порога» и выбрать в выпадающем списке «По базе изображений» в поле «Параметры детектирования». 12. Выбрать ключ из для детектирования из папки nullBitWM(6)/N<номер бригады>_<Фамилия>/02images/Key и указать размер локальной области вложения согласно имени ключа. Внешний вид вкладки «Детектирование ЦВЗ» при поиске оптимального порога для детектирования представлен на рис. 25.

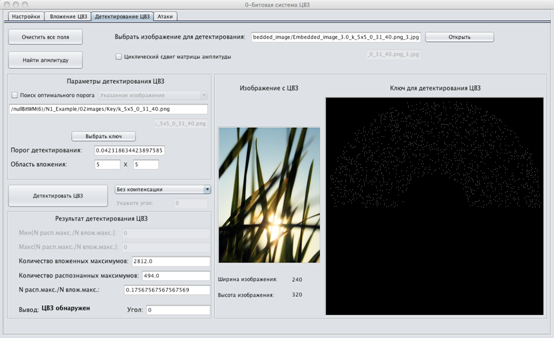

Рис. 25. Внешний вид вкладки «Детектирование ЦВЗ» при поиске оптимального порога для детектирования. 13. Найти оптимальный порог, нажав на кнопку «Детектировать ЦВЗ». Результат поиска оптимального порога представлен на рис. 26. Оптимальный порог выбирается немного большим, чем максимальное отношение количества распознанных максимумов к количеству вложенных. Необходимые значения отображаются в поле «Результат детектирования ЦВЗ» в нижней части окна. 14. Снять выделение «Поиск оптимального порога» и указать оптимальный порог детектирования, полученный в пункте 13. 15. Произвести обнаружение водяного знака для выбранного в пункте 10 изображения (без преобразований), выбрав в выпадающем списке «Без компенсации» и нажав кнопку «Детектировать ЦВЗ». Результаты детектирования отобразятся в поле «Результаты детектирования ЦВЗ». Результат детектирования ЦВЗ представлен на рис. 27. 16. Перейти на вкладку «Атаки». 17. Выбрать изображение для преобразования из папки nullBitWM(6)/N<номер бригады>_<Фамилия>/02images/Embedded_image, нажав кнопку «Открыть» в верхней части окна.

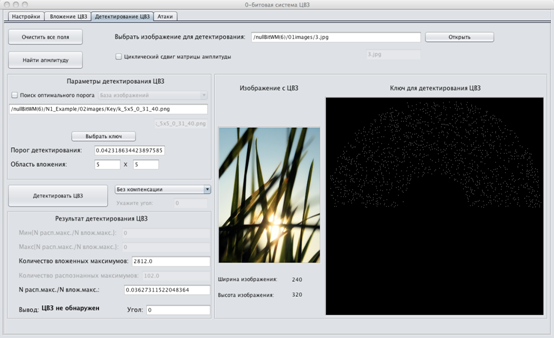

Рис. 26. Результат поиска оптимального порога.

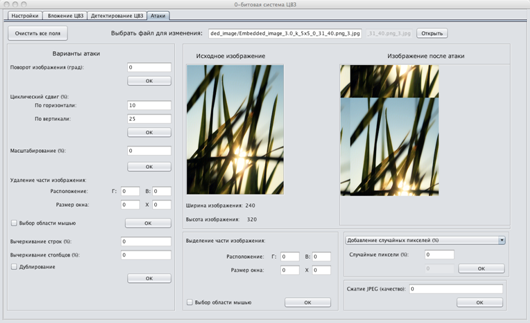

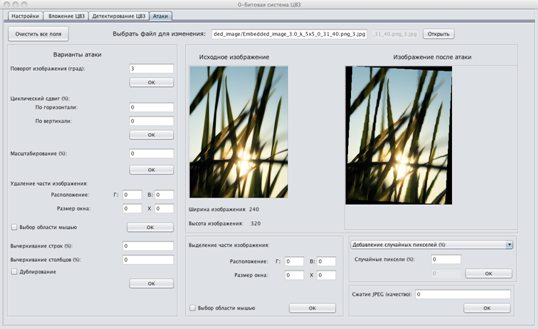

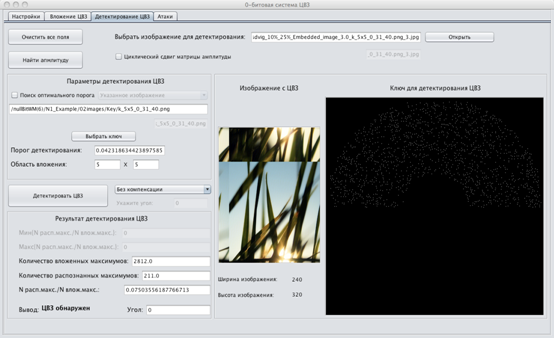

Рис. 27. Результат детектирования ЦВЗ в изображении с вложением (без преобразований) без компенсации поворота. 18. Выполнить поочерёдно преобразования изображений (удаление строк и столбцов, дублирование строк и столбцов, циклический сдвиг, вырезание окна, выделение окна, поворот, зашумление, преобразование JPEG с показателем качества Q). Внешний вид вкладки «Атаки» с результатом выполнения циклического сдвига по горизонтали и вертикали изображения с вложением представлен на рис 28; с результатом выполнения поворота изображения с вложением представлен на рис. 29. Результаты всех преобразований автоматически сохраняются в папку nullBitWM(6)/N<номер бригады>_<Фамилия>/02images/Attacks.

Рис. 28. Вид вкладки «Атаки» при выполнении циклического сдвига по горизонтали и вертикали изображения с вложением.

Рис. 29. Вид вкладки «Атаки» при выполнении поворота изображения с вложением. 19. Наблюдать изменение изображения после всех преобразований и возможность детектирования ЦВЗ при выборе истинного ключа из папки nullBitWM(6)/N<номер бригады>_<Фамилия>/02images/Key. Для детектирования ЦВЗ в изображении после преобразования необходимо перейти на вкладку «Извлечение ЦВЗ» и повторить действия, описанные в пунктах 14-15, выбирая изображения для детектирования из папки nullBitWM(6)/N<номер бригады>_<Фамилия>/02images/Attacks. Оптимальный порог для каждого ключа определяется только один раз (согласно пункту 13). Результат детектирования ЦВЗ в изображении с вложением без компенсации поворота после циклического сдвига представлен на рис. 30; с компенсацией поворота в изображении с вложением после поворота представлен на рис. 31.

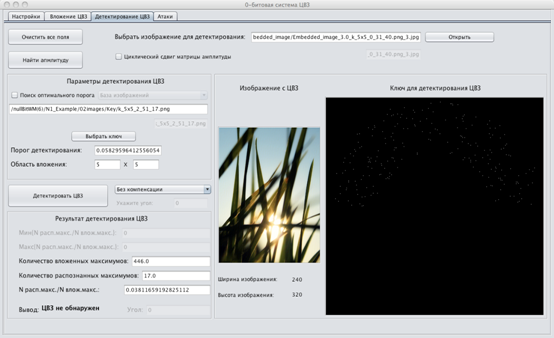

Рис. 30. Результат детектирования ЦВЗ без компенсации поворота при циклическом сдвиге изображения с вложением.

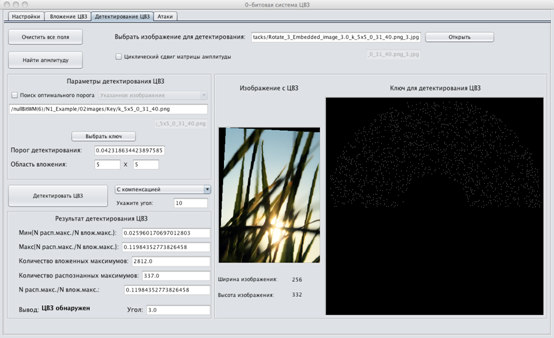

При детектировании ЦВЗ в изображении с поворотом необходимо выбрать в выпадающем списке «С компенсацией» и указать в поле ввода «Укажите угол» угол поворота, до которого будет проводиться проверка. 20. Повторить пункты 2-19 при других параметрах вложения и для другого изображения. 21. Попытаться обнаружить вложение ЦВЗ для изображения, в которое не проводилось вложение. Для этого выбрать исходное изображение без вложения из папки nullBitWM(6)/01images и повторить пункты 11-15. Результат детектирования ЦВЗ в изображении без вложения представлен на рис. 32.

Рис. 31. Результат детектирования ЦВЗ с компенсацией поворота при повороте изображения с вложением.

Рис. 32. Результат детектирования ЦВЗ в изображении без вложения. 22. Попытаться обнаружить вложение ЦВЗ при ложном ключе. Для этого повторить пункт 5, изменив параметры генерации ключа и пп.10-15, выбрав ложный ключ из папки nullBitWM(6)/N<номер бригады>_<Фамилия>/02images/Key. Определить ложный ключ или нет можно по названию изображения с вложением, в котором указано название истинного ключа. Внешний вид вкладки «Вложение ЦВЗ» с параметрами ложного ключа и окном графического отображения матрицы ключа и промежуточных матриц представлен на рис.33.

Рис. 33. Внешний вид вкладки «Вложение ЦВЗ» с параметрами ложного ключа и окном графического отображения матрицы ключа и промежуточных матриц.

Результат поиска оптимального порога для ложного ключа представлен на рис. 34. Результат детектирования ЦВЗ в изображении с вложением при ложном ключе представлен на рис. 35.

Рис. 34. Результат поиска оптимального порога для ложного ключа.

Рис. 35. Результат детектирования ЦВЗ в изображении с вложением при ложном ключе. Отчет 1.Титульный лист. 2.Выбранные параметры вложения. 3.Результаты обнаружения идентификационного кода при различных преобразованиях и различном выборе параметров (в виде таблицы). 4.Изображения до и после вложения. 5.Результат обнаружения вложения на ложном ключе. 6.Выводы об устойчивости системы ЦВЗ к различным преобразованиям. Контрольные вопросы 1.Что такое 0-битовый и многобитовый ЦВЗ? 2.Как выполняется вложение и извлечение ЦВЗ в исследуемой системе? 3.Какими характеристиками описывается эффективность системы 0 - битового ЦВЗ? 4.Почему система оказывается устойчивой к вырезанию фагмента изображения? Лабораторная работа 7. Исследование эффективности системы ЦВЗ - ШПС при атаке аддитивным шумом Цель работы Исследовать качество изображения после вложения ЦВЗ и возможности их извлечения после атаки аддитивным шумом. Задание 1.Произвести вложение ЦВЗ в изображение с различными параметрами ШПС. 2.Выполнить атаку аддитивным шумом различного уровня . 3.Оценить визуально качество изображения после вложения ЦВЗ и после атаки. 4.Найти теоретическую и экспериментальную вероятности ошибок при извлечении ЦВЗ. 5.Рассчитать количество вкладываемых бит при различных параметрах ШПС. Порядок выполнения Для начала выполнения работы перейти в каталог, содержащий рабочую программу ЛабСтег/AveragingSSS_light(7-8). Запустить программу AveragingSSS_light.exe.

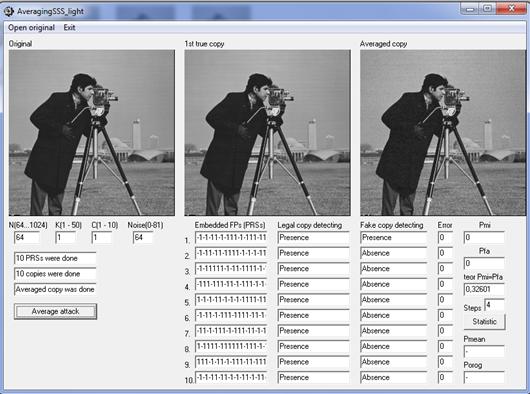

В первом столбце (Embedded FPs (PRSs)) показаны начальные символы ПСП, которые вкладываются в 10 копий изображения. Второй столбец показывает результат обнаружения ЦВЗ при отсутствии атаки. В третьем столбце представлены результаты обнаружения ЦВЗ при коалиционной атаке C пользователей, причём предполагается, что в эту группу объединяются первые C пользователей. В третьем столбце показаны ошибки в обнаружении ЦВЗ (1- есть ошибка, 0 – нет ошибки). Величина Pmi- означает частоту пропуска участника коалиции, а Pfa – частота ложного обнаружения участника коалиции из общего числа 10-ти пользователей. theor Pmi=Pfa даёт значение теоретических значений вероятностей пропуска, при выборе порога, обеспечивающее равенство её с вероятностью ложного обнаружения. «Steps» означает количество повторений тестирования при различных образцах аддитивного шума. Pmean – показывает оценки вероятностей ошибок пропуска и ложного обнаружения при заданном пороге («Porog»).

Рис. 36. Вид панели рабочей программы.

1.Ввести изображение (Cameraman), нажав кнопку “Open original”. 2.Установить параметр C=1(размер коалиции атакующих) на все время выполнения работы. 3.Установив N=256 (длина ШПС сигнала) и K=1 (амплитуда вложения ШПС), исследовать качество изображения после вложения и после атаки (визуально). а также вероятность ошибки извлечения ШПС по теории (theor Pmi=Pfa) и экспериментальную (Pmean) при изменении дисперсии (мощности) аддитивного шума атаки (Noise), изменяемой в пределах от 1 до 99 (5 значений). Рассчитать количество бит, вложенных в изображение. 4.Повторить п.3 при изменении K=5,10. 5.Повторить п.3 при K=1 и N=512 и 1024. Отчет 1.Титульный лист. 2.Таблица значений теоретических и экспериментальных вероятностей ошибок по пп.3-5 3.Визуальная оценка качества изображения (по сравнению с оригиналом) после вложения ЦВЗ и после атаки (по 5-ти бальной шкале) для всех случаев. 4.Количество вложенных бит для всех случаев. 5.Выводы об эффективности (или нет) использования ЦВЗ ШПС с заданными параметрами. Контрольные вопросы 1.Как выполняется вложение ЦВЗ-ШПС в область пикселей изображения? 2.Чем определяется качество изображения после вложения ЦВЗ и после атаки? 3.От каких параметров ШПС и атаки зависит вероятность ошибки при извлечении ЦВЗ? 4.Какими параметрами определяется количество вложенных бит (скорость вложения ЦВЗ)? 5.Какие атаки, кроме атаки аддитивным шумом , возможны на систему ЦВЗ-ШПС?

Лабораторная работа 8 |

||

|

Последнее изменение этой страницы: 2018-04-12; просмотров: 238. stydopedya.ru не претендует на авторское право материалов, которые вылажены, но предоставляет бесплатный доступ к ним. В случае нарушения авторского права или персональных данных напишите сюда... |