Студопедия КАТЕГОРИИ: АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция |

Описание выполнения лабораторной работыСтр 1 из 3Следующая ⇒ В. И. Коржик, А. И. Кочкарев ОСНОВЫ стеганографии Методические УКАЗАНИЯ К ЛАБОРАТОРНЫМ РАБОТАМ СПб ГУТ )))

Санкт-Петербург 2013 ФЕДЕРАЛЬНОЕ АГЕНТСТВО СВЯЗИ Федеральное ГОСУДАРСТВЕННОЕ ОБРАЗОВАТЕЛЬНОЕ бюджетное УЧРЕЖДЕНИЕ ВЫСШЕГО ПРОФЕССИОНАЛЬНОГО ОБРАЗОВАНИЯ «САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ Им. проф. М.А. БОНЧ-БРУЕВИЧА» В. И. Коржик А. И. Кочкарев ОСНОВЫ стеганографии Методические УКАЗАНИЯ К ЛАБОРАТОРНЫМ РАБОТАМ СПб ГУТ )))

Санкт-Петербург 2013 УДК 004.9 ББК 3973я73???? К 66???????????????????

Рецензент Р.Р. Биккенин доктор технических наук, профессор

Рекомендовано к печати редакционно-издательским советом университета Коржик, В.И. К66 Основы стеганографии: методические указания к лабораторным работам. / В.И. Коржик, А.И. Кочкарев. – СПб. : Издательство «Теледом» ГОУВПО СПбГУТ, 2013. – 40 с.

Предназначены для подготовки и проведения лабораторных работ для специальностей 210403 «Защищенные системы связи», 210700 «Инфокоммуникационные технологии и системы связи», 090900 «Информационная безопасность» при изучении дисциплин «Основы стеганографии», «Технологии стеганографии», «Технологии стеганографии в системах инфокоммуникаций». В процессе выполнения лабораторных работ студенты закрепляют полученные на лекциях знания по построению и свойствам различных стегосистем (СГ) и систем с цифровыми «водяными» знаками (ЦВЗ). В частности отрабатываются СГ с вложением в наименее значащие биты (НЗБ), известные СГ F5 и Outguess, СГ с вложением в шумы сканера, лингвистические СГ, системы ЦВЗ, устойчивые к различным преобразованиям и коалиционным атакам, система ЦВЗ для аутентификации изображений. Текст полностью согласован с электронной версией курса „Основы стеганографии” – http://ibts.sut.ru/materialy/

© Коржик В.И., Кочкарев А.И. 2013 ÓФедеральное государственное образовательное бюджетное учреждение высшего профессионального образования «Санкт-Петербургский государственный университет телекоммуникаций им. проф. М.А. Бонч-Бруевича», 2013 Оглавление Оглавление. 4 Введение. 5 Лабораторная работа 1. СГ с вложением внаименьшие значащие биты.. 7 Лабораторная работа 2. Изучение СГ F5 и Outguess. 16 Лабораторная работа 3. Изучение лингвистической СГ на основе использования синонимов 18 Лабораторная работа 4. Изучение лингвистической СГ на основе редактирования текста. 20 Лабораторная работа 5. Исследование СГ с вложением информации в шумы сканера. 26 Лабораторная работа 6. Исследование системы «0-битовой» ЦВЗ при различных преобразованиях изображения. 29 Лабораторная работа 7. Исследование многобитовой ЦВЗ с широкополосными сигналами при атаке аддитивным шумом.. 32 Лабораторная работа 8. Исследование многобитовой ЦВЗ с широкополосными сигналами при коалиционной атаке. 34 Лабораторная работа 9. Изучение системы аутентификации изображений, использующей ЦВЗ 36 Литература. 38 Введение Дисциплина «Основы стеганографии» читается в одном семестре для студентов специальностей 210403 «Защищенные системы связи», 210700 «Инфокоммуникационные технологии и системы связи» (направление подготовки бакалавров, профиль 1). Дисциплина «Технологии стеганографии в системах инфокоммуникаций» читается в одном семестре для студентов специальностей 210700 «Инфокоммуникационные технологии и системы связи» (направление подготовки бакалавров, профиль 2), 090900 «Информационная безопасность» (направление подготовки бакалавров). Дисциплина «Технологии стеганографии» читается в одном семестре для студентов специальности 090900 «Информационная безопасность» (направление подготовки магистров). Это достаточно новый курс, поскольку данное направление начало активно развиваться в работах зарубежных учёных под названием «Steganography» или «Information Hiding» лишь в течении последних 20 лет. Поэтому, как при разработке лекций, так и циклов лабораторных работ, требуется постоянное обновление материала. Успешному решению данной проблемы способствовало то обстоятельство, что один из авторов данных методических указаний активно занимался научными исследованиями в этом направлении, участвуя с докладами на многих международных конференциях, публикуя научные работы в различных международных журналах и периодически читая аналогические курсы в зарубежных университетах (Республика Корея, Польша и др.). Лекционный курс состоит из двух основных частей: собственно стеганографии (СГ) и цифровых «водяных знаков» (ЦВЗ).Подобным же образом выполняются и лабораторные работы по курсу. В первой части курса целью СГ является такое вложение дополнительной информации в основное (покрывающее сообщение - ПС), которое трудно обнаруживается нелегальными пользователями. Поэтому важным является рассмотрение методов «стегоанализа». Эта особенность представлена также и в лабораторных работах. Во второй части курса целью ЦВЗ является устойчивость вложенной информации к попыткам нелегитимных пользователей выполнить такие преобразования ПС, которые, не нарушая его высокое качество, делают невозможным надежное выделение вложенной информации легитимными пользователями. Эта особенность также учитывается при выборе тематики лабораторных работ. В качестве ПС в лабораторных работах используются неподвижные изображения и текстовые документы, поскольку они позволяют наиболее наглядно показать методы вложения информации и оценить качество ПС после вложения. Для успешного выполнения всех лабораторных работ необходимо умение обращения с ПК на уровне пользователя, а также предварительное усвоение материала лекционного курса. Программы для выполнения всех лабораторных работ имеются на сайте кафедры ИБТС (http://ibts.sut.ru/materialy). Результаты исследований, полученные при выполнении каждой лабораторной работы, должны быть представлены в виде отчёта (можно в одном экземпляре на бригаду). Зачёт по каждой лабораторной работе принимается по результатам индивидуальных ответов на контрольные вопросы, с учётом самостоятельного участия в работе каждого студента и представления отчёта, отвечающего требованиям, сформулированных в методических указаниях.

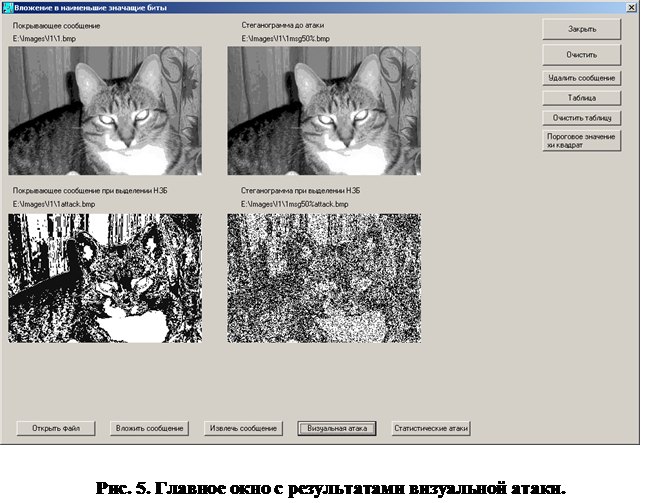

Лабораторная работа 1. СГ с вложением в наименьшие значащие биты Цель работы Понять технику вложения и извлечения информации методом наименьших значащих бит. Проанализировать эффективность различных атак по выявлению вложения. Задание 1.Произвести вложение и извлечение информации при различных скоростях вложения. 2. Оценить эффективность обнаружения факта вложения при использовании различных атак (визуальное обнаружение без преобразований, визуальное обнаружение после преобразования к двоичному изображению, атака по критерию c2, атака 2-го порядка с учетом корреляции яркостей пикселей). Порядок выполнения 1.Для начала выполнения работы перейти в каталог, содержащий рабочие программы ЛабСтег/LSB(1). Запустить программу test.exe. Рекомендуется скопировать папку ЛабСтег на рабочий стол учебного компьютера. 2.Нажать кнопку «Открыть файл» и выбрать один из предложенных файлов, содержащих изображения, с именем NN.bmp. Нажать кнопку «Вложить сообщение». В появившемся диалоговом окне выбрать вид вкладываемой информации – текст. Ввести сообщения, которое будет вложено. Выбрать вероятность вложения 100%. 3.Нажать кнопки «Визуальная атака». Сравнить покрывающее сообщение и стеганограмму, а так же визуальные атаки на эти изображения. Нажать кнопку «Статистические атаки», в появившемся диалоговом окне выбрать обе атаки. Нажать кнопку «Таблица» и записать результаты статистических атак. 4.Повторить пункты 1 и 2 для вероятностей вложения 50%, 10%, 5%, 2%. Перед каждым новым вложением нажимать кнопку «Очистить» и открывать файл NN.bmp заново. Сделать выводы об эффективности визуальной атаки при различных вероятностях вложения. По завершению записи всех данных статистических атак нажать кнопку «Очистить таблицу». 5.Открыть файл с вложением NN100%.bmp и нажать кнопку «Извлечь сообщение». Ничего не менять в появившемся диалоговом окне. Проверить, что выдается то сообщение, которое было вложено. 6.Нажать кнопку «Очистить». 7.По аналогии с пунктами 1 и 2 провести статистические атаки на стеганограммы с вероятностью вложения 1%, 0,1%, 0,05%, 0,01% и 1 двоичный символ для трех различных покрывающих сообщений. Проанализировать эффективность статистических атак. 8.Проведите процедуру удаления сообщения, вложенного в стеганограмму про 100% скорости вложения. Убедитесь, что при извлечении информации получается случайный набор символов. Описание выполнения лабораторной работы Программа работает с файлами формата BMP оттенки серого (8 разрядов) с параметрами изображения 300х200. Общее количество пикселей в таких изображениях равно 60000. Как уже говорилось выше, формат BMP представляет собой точечный рисунок. В данном формате один пиксель описывается одним байтом. Максимальное количество секретной информации, которое можно вложить в файл – 60000 бит, при этом каждый пиксель изображения будет содержать информацию. Программа позволяет вложить информацию в каждый пиксель с вероятность вложения 100% или с меньшей вероятностью, в случайные пиксели изображения. Главное окно программы показано на рисунке 1.

Рассмотрим более подробно кнопки главного окна. Кнопка «Открыть файл» позволяет открыть любой файл формата BMP оттенки серого (8 разрядов) размером 300х200 пикселей. Открываемый файл может быть покрывающим сообщением, в которое нужно вложить информацию, возможной стеганограммой, которую нужно проверить на наличие вложения, или стеганограммой, полученной легальным пользователем, из которой надо извлечь секретное сообщение. Изображение открытого файла появляется в левом верхнем углу (рисунок4).

Кнопка «Вложить сообщение» позволяет вложить информацию в покрывающее сообщение. В качестве вкладываемого сообщения можно использовать как текст, так и двоичную последовательность, состоящую 0 и 1. Вероятность вложения можно выбрать из набора: 100%; 50%; 10%; 5%; 2%; 1%; 0,1%; 0,05%; 0,01%. Введенное сообщение повторяется, чтобы получилась выбранная вероятность вложения. Если при выбранной вероятности вложения количество бит, которое можно вложит, меньше бит сообщения, то последние биты сообщения не будут вложены. При желании можно зашифровать сообщение совершенным шифром. Диалоговое окно, появляющееся при нажатии кнопки «Вложить сообщение», показанно на рисунке 2. Полученная в результате вложения стеганограмма появится справа от покрывающего сообщения (рисунке 5). Кнопка «Извлечь сообщение» позволяет легальному пользователю извлечь сообщение. До извлечения сообщения надо открыть файл со стеганограммой. Легальному получателю стеганограммы должно быть известно, было ли зашифровано сообщение совершенным шифром или нет. Так же получатель должен знать, в каком виде вкладывалось сообщение – в виде текста или двоичной последовательности. Выбор данных параметров производится с помощью диалогового окна, показанного на рисунке 3.

Сообщение, извлеченное из стеганограммы, появится справа от изображения, как показано на рисунке 4.

Если вложенное сообщение повторялось несколько раз, при извлечение сообщения получится периодически повторяющийся текст или периодически повторяющаяся двоичная последовательность. Если количество символов в извлеченном тексте или двоичной последовательности более пятидесяти, то появится только пятьдесят первых символов (чтобы не загружать экран), и будет указан путь к файлу, в котором можно прочитать полное извлеченное сообщение

Атаку можно произвести на покрывающее сообщение или стеганограмму, в зависимости от того, какой файл был открыт. Если вначале открыть покрывающее сообщение, а потов вложить сообщение, то в главном окне будет отображаться изображения покрывающего сообщения (слева) и стеганограммы (справа). Тогда визуальную атаку можно провести на оба изображения сразу, что позволяет сравнит результаты атаки для покрывающего сообщения и стеганограммы. Конечно, у атакующего нет покрывающего сообщения, а значит нет возможности сравнения результаты атак. Но для студентов сравнение дает возможность понять, на какие особенности изображения предполагаемой стеганограммы после визуальной атаки стоит обратить особое внимание. Так же сравнение помогает выявить насыщенность возможного шума при различных вероятностях вложения, понять, при какой вероятности после визуальной атаки можно уверенно сказать, что в изображении есть вложение, а при какой стоит провести другие, более эффективные атаки, например одну из статистических атак или обе сразу.

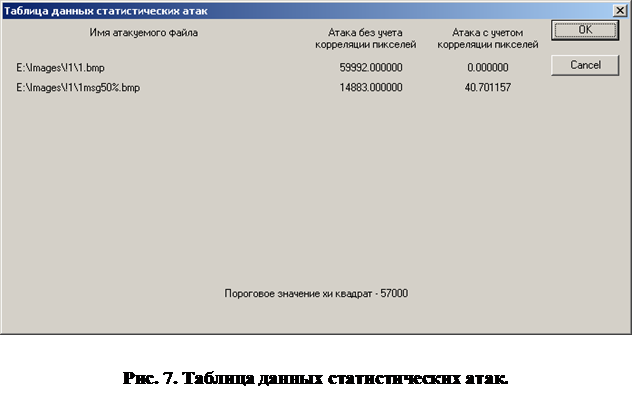

Кнопка «Статистические атаки» позволяет провести статистическую атаку без учета корреляции пикселей, основанную на гистограммах изображений, и статистическую атаку с учетом корреляции пикселей. Можно провести одну из атак, поставив галочку напротив выбранной атаки, а можно обе атаки одновременно, поставив две галочки напротив двух атак сразу. Диалоговое окно для выбора атаки показано на рисунке 6. Атаковать можно одно изображение (покрывающее сообщение) или стеганограмму. Атака на покрывающее сообщение позволяет набрать статистику для выбора порогового значение ca2. Можно провести атаку на оба изображения сразу и сравнить полученные результаты. Результаты статистических атак заносятся в таблицу. Таблица вызывается нажатием кнопки «Таблица». В таблице 10 строк. Если две атаки проводились одновременно, то в строке будут заполнены оба столбца, если проводилась только одна атака, то результат атаки появится в столбце, соответствующем этой атаке. Слева, напротив результатов атак, появится полное имя атакуемого файла. Таблица появляется в отдельном окне, поверх главного окна. Внешний вид таблицы с результатами двух атак на покрывающее изображение и стеганограмму показан на рисунке 7. С помощью таблицы можно сравнить эффективность статистической атаки, основанной на гистограммах изображений, и статистической атаки с учетом корреляции пикселей. В таблице можно накопить данные, например, по значению c2 покрывающих сообщений, для выбора порогового значения ca2. Так же можно сравнивать различные результаты атак на различные предполагаемые стеганограммы, или сравнить результаты атак на покрывающее сообщение и стеганограмму.

Пороговое значение вводится с помощью кнопки «Пороговое значение хи квадрат», находящейся в главном окне программы. При нажатии кнопки появляется диалоговое окно, показанное на рисунке 8. До введения порогового значения нижняя строчка в таблице будет пустая. Введенное значение ca2 будет отражаться в нижней строчке таблицы. Результаты, полученные после статистической атаки, основанной на гистограммах изображений, можно сравнить с пороговым значением и сделать вывод о наличие или отсутствии вложения.

В любой момент пороговое значение можно изменить, для этого надо вновь нажать кнопку «Пороговое значение хи квадрат» и в появившемся диалоговом окне ввести новое значение ca2. Потом в нижней строчке таблицы будет отображаться новое пороговое значение. С помощью кнопки «Очистить таблицу» можно удалить из таблицы все ранее занесенные в нее данные, что позволяет начать накапливать статистические данные заново. При этом нижняя строчка, содержащая пороговое значение ca2, не исчезнет, что позволяет проверить много изображений на наличие вложения с одним и тем же пороговым значение ca2. Кнопка «Удалить сообщение» позволяет удалить сообщение из стеганограммы. Атаку по удалению сообщения можно применить для любого файла с изображением. При этом не обязательно быть уверенным, что это стеганограмма. При атаке по удалению сообщения все наименьшие значащие биты атакованного файла заполняются случайным образом 0 и 1, при этом не важно, в каких именно битах было вложено сообщение, поскольку изменяются все без исключения пиксели. Из стеганограммы после проведения атаки по удалению сообщения извлечь первоначальный текст или двоичную последовательность уже нельзя. Результат проведения атаки по удалению показан на рисунке 9.

На рисунке 9 изображено главное окно с стеганограммой, после удаления из нее сообщения. Изначально в стеганограмме было вложено сообщение «Привет! » с вероятностью вложения 50% и зашифровано совершенным шифром. Если бы стеганограмма не подверглась атаке по удалению сообщения, то при извлечении легальный пользователь получил бы периодически повторяющийся текст «Привет! Привет! Привет!…». Но так как сообщение было удалено, вместо осмысленного текста легальный пользователь получает набор случайных символов «= [ДјлЋСH—ХЁ§ФоК8>ЊA…». Данная атака очень удобна, если основной задачей атакующего является не допустить передачу вложенного сообщения. Ее можно применять ко всем изображениям, и быть уверенным, что даже если какой-то файл и содержал секретное сообщения, после атаки легальный пользователь все равно не сможет его причитать. При нажатии кнопки «Очистить» очищается главный экран программы, при этом таблица не меняется, и данные из нее не удаляются. При нажатии кнопки «Закрыть» закрывается главное окно, программа прекращает работу. Все статистические данные, находящиеся в таблице и пороговое значение ca2 после завершения работы программы удаляются, их уже не восстановить. Но все ключи (стегоключ и, если он был, ключ для совершенного шифра) и созданные изображения, такие как стеганограммы с вложенной информацией, изображения после визуальных атак и так далее, сохраняются на диске. При желании их можно посмотреть любыми программными средствами, которые соответствуют их форматам. Отчет 1.Вкладываемый текст и текст, полученным при извлечении. 2.Данные по всем проведенным статистическим атакам. 3.Выводы об эффективности различных атак. Контрольные вопросы 1.Что такое вложение в наименьшие значащие биты (НЗБ)? 2. Как регулируется скорость вложения при методе НЗБ? 3.На каком свойстве изображений основана атака с преобразованием тестируемых изображений к двоичному виду? 4.На каких свойствах СГ-НЗБ основана атака по методу c2? 5.Какую характеристику вложения позволяет определить атака, основанная на корреляции пикселей? 6.Как выполняется атака по удалению вложенного сообщения без обнаружения присутствия СГ? Лабораторная работа 2. Изучение СГ F5 и Outguess Цель работы Изучить работу СГ F5 и Outguess, имеющихся в открытом доступе. Задание Для системы F5: 1.Произвести вложение текстовых файлов, набранных латинским шрифтом, в тестовое изображение cover.jpg. 2.Проверить визуально отличаются ли файлы с вложением от чистого покрывающего сообщения. 3.Извлечь текстовый файл из стегосообщения и сравнить его с оригиналом. 4.Опытным путем определить максимальные размеры вкладываемых сообщений при не менее чем 3-х показателях качества «Quality» (Q). 5.Определить размер покрывающего сообщения и размеры стеганограмм. Рассчитать скорость вложения информации. 6.Отослать СГ по алгоритму F5 по своему электронному адресу для последующего извлечения и проверки приемлемости выполнения вложения сообщения. Для системы Outguess: 1.Повторить пункты 1-5 применительно к СГ Outguess.

Порядок выполнения Для начала выполнения работы перейти в каталог, содержащий рабочие программы ЛабСтег/ F5_and_Outguess(2). Для работы используются программы Outguess/outguess.exe и F5/fronted.bat. Необходимо также иметь установленную программу Java. Для начала работы перейти в каталог, содержащий рабочие программы. Ознакомиться с описанием алгоритмов и их программных реализаций в файле OutguessF5.doc. 1.Создать текстовый файл с произвольной смысловой информацией. 2.Вложить его в тестовое покрывающее сообщение cover.jpg с помощью алгоритма F5 при Q=100. 3.Извлечь текстовое сообщение и сравнить его с оригиналом. 4.Постепенно увеличивать количество вкладываемой информации до достижения максимума. 5.Сравнить визуально стегосообщение с максимальным вложением и покрывающее сообщение. 6.Проделать п.1-5 для других значений показателя качества (Q). 7.Проделать п. 1-6 для алгоритма Outguess. 8. Отправить СГ, созданное в п.2, на свой электронный адрес. Проверить скрытность и корректное извлечение сообщения.

Отчет 1.Титульный лист. 2.Таблицу , содержащую : размеры покрывающего сообщения , показатель качества Q , максимальные размеры вложенного сообщения , размеры файла стеганограммы и скорость вложения для обоих алгоритмов . 3.Выводы об эффективности алгоритмов. 4.Выводы о визуальном восприятии вносимых искажений и возможности визуального обнаружения стеганограммы. Контрольные вопросы 1.Каковы основные принципы вложения информации в СГ F5 и Outguess? 2.Можно ли обнаружить факт вложения информации в F5 и Outguess при использовании статистических методов? 3.Будет ли искажаться вложенное сообщение при передаче СГ по сети Интернет?

Лабораторная работа 3. Изучение лингвистической СГ на основе использования синонимов Цель работы Ознакомиться с одним из методов лингвистической стеганографии, основанном на использовании синонимов. Задание 1.Ознакомиться со словарем синонимов русского языка. 2.Наблюдать изменение коротких (специально подобранных) фраз, в зависимости от изменения короткой двоичной цепочки вкладываемой в них секретной информации. 3.Произвести вложение заранее выбранной 10-битовой последовательности в один из текстов, используя специальную программу, оперирующую с лингвистической базой данных (словарем синонимов). 4.Произвести извлечение 10-битовой последовательности из полученной в п.3 стеганограммы. 5.Оценить скрытность секретной информации и скорость ее вложения. Порядок выполнения Для начала работы перейти в каталог, содержащий рабочие программы: ЛабСтег/LingvLab(3). Для работы используются программы: Information Processor, Information Retriever. 1.Для знакомства со словарем синонимов перейти в подкаталог «TestTexts» и открыть файл «_SynonymDictionary» для чтения. 2.Для демонстрации метода вложения короткой цепочки бит в четыре, заранее подобранные фразы: - Запустить программу «Information Processor». (Для работы программы необходимо после запуска загрузить Текстовый файл – контейнер и словарь синонимов). - Произвести вложение различных битовых последовательностей в текстовый файл «TestSentence». - Наблюдать изменения слов во фразах при сохранении основного содержания последних. Cделать пометки, если, на ваш взгляд, содержание фраз хотя бы незначительно изменится или произойдут нарушения грамматики языка. 3.Для демонстрации автоматического вложения скрытной информации в смысловые тексты значительного объема на основе использования словаря синонимов: - Запустить программу «Information Processor». - Создать произвольную двоичную цепочку длиной 10 бит для погружения в выбранный смысловой текст. - Произвести вложение битовой последовательности в текстовый файл «Text_n_Author» (где n – номер бригады). 4.Произвести сравнение текста, полученного в ходе вложения, с оригиналом (Compare). Сделать выводы о сохранении (или нет) основного содержания и грамматики текста. Рассчитать скорость вложения секретной информации в битах на байт текста. 5.Сохранить полученную стеганограмму в некотором файле. 6.Извлечь стеганограмму из файла и произвести декодирование скрытой в ней информации, запустив программу Information Retriever. (Для работы программы необходимо после запуска загрузить Текстовый файл – стеганограмму и словарь синонимов). Сравнить выделенную информацию с той, которая была вложена соседней бригадой. 7.Сделать выводы о незаметности (или заметности) вложения секретной информации. Отчет 1.Титульный лист. 2.Исходные короткие фразы, вложенная в них секретная информация и соответствующие ей стеганограммы. Выводы по секретности вложения и сохранения основного содержания и грамматики коротких фраз. 3.10-битовая цепочка Выводы по секретности вложения и сохранения основного содержания и грамматики текстов. 4.Расчет скорости вложения в бит/байт покрывающего текста. 5.10-битовая цепочка, выделенная из стеганограммы. Eё совпадение (или нет) с вложенной цепочкой. Контрольные вопросы 1.В чем состоит основной принцип лингвистической стеганографии (СГ-Л)? 2.Как производится вложение информации с использованием лингвистической базы в виде синонимов? 3.В чем состоят преимущества и недостатки СГ-Л?

Лабораторная работа 4. Изучение лингвистической СГ на основе редактирования текста Цель работы Изучить методы вложения и извлечения скрытой информации в текстовые документы на основе использования их незначительного редактирования. Задание Для работы используется программа LingvSteg.exeв каталоге ЛабСтег/ДемоЛСГ(4)и дополнительное матобеспечение NetFramework 4.0. 1.Выбрать текстовый документ для вложения. 2.Установить основные параметры, используемые при вложении. 3.Задать короткое сообщение и произвести его вложение в текстовый документ. 4.Произвести извлечение информации из стеганограммы. 5.Оценить секретность СГ и скорость вложения информации оператором. |

|||||||||||||||||||||||

|

Последнее изменение этой страницы: 2018-04-12; просмотров: 376. stydopedya.ru не претендует на авторское право материалов, которые вылажены, но предоставляет бесплатный доступ к ним. В случае нарушения авторского права или персональных данных напишите сюда... |