Студопедия КАТЕГОРИИ: АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция |

Пассивные и активные методы защиты информации от утечки по техническим каналамСистемная методология информационной безопасности. Правовое и нормативное обеспечение защиты информации

Цель занятия: Изучить содержание основных нормативно-правовых актов сферы защиты информации.

Теоретическая часть В соответствии с Законом РБ «Об информации, информатизации и защите информации» от 10 ноября 2008 г. № 455-3защите подлежит информация, неправомерные действия в отношении которой могут причинить вред ее обладателю, пользователю или иному лицу. При этом выделяется информация общедоступная и та, распространение и/или предоставление которой ограничено. К последней относятся информация о частной жизни физического лица и персональные данные; сведения, составляющие государственные секреты; информация, составляющая коммерческую и профессиональную тайну; информация, содержащаяся в делах об административных правонарушениях, материалах и уголовных делах органов уголовного преследования и суда до завершения производства по делу; иная информация, доступ к которой ограничен законодательными актами РБ. Информация, распространение и/или предоставление которой ограничено, а также информация, содержащаяся в государственных информационных системах, должны обрабатываться в информационных системах с применением системы защиты информации, аттестованной в порядке, установленном Советом Министров РБ. В соответствии с Законом РБ «О государственных секретах» от 19 июня 2010 г. № 170-З государственные секреты – сведения, отнесенные в установленном порядке к государственным секретам, защищаемые государством в соответствии с настоящим Законом и другими актами законодательства Республики Беларусь. Государственные секреты РБ подразделяются на две категории: государственная тайна и служебная тайна.  Государственная тайна – государственные секреты, разглашение или утрата которых может повлечь тяжкие последствия для национальной безопасности, обороноспособности, экономических и политических интересов РБ, а также создать реальную угрозу безопасности либо правам и свободам граждан. Служебная тайна – государственные секреты, разглашение или утрата которых может нанести ущерб национальной безопасности, обороноспособности, политическим и экономическим интересам РБ, а также правам и свободам граждан. Сведения, составляющие служебную тайну, как правило, имеют характер отдельных данных, входящих в состав сведений, являющихся государственной тайной, и не раскрывают ее в целом. В соответствии со степенью секретности носителям сведений, составляющих государственную тайну, присваиваются ограничительные грифы: «Особой важности» и «Совершенно секретно», а носителям сведений, составляющих служебную тайну, – «Секретно». В зависимости от степени секретности сведений, составляющих государственные секреты, устанавливаются три формы допуска к государственным секретам, соответствующие степени секретности этих сведений. В Постановлении Совета Министров РБ «Положение о порядке обращения со служебной информацией ограниченного распространения» от 15 февраля 1999 г. № 237 определен общий порядок обращения со служебной информацией ограниченного распространения. Согласно Постановлению Совета Министров РБ «О некоторых мерах по защите информации в РБ» от 10 февраля 2000 г. № 186 при обработке информации, отнесенной к информации ограниченного распространения, с использованием средств электронно-вычислительной техники должны применяться защищенные компьютерные системы, изготавливаемые на предприятиях РБ. В обоснованных случаях могут применяться компьютерные системы импортного производства, прошедшие специальные исследования и обеспеченные защитой, необходимый уровень которой подтвержден сертификатом соответствия. В РБ существует законодательство, регламентирующее отношения в сфере электронного документооборота и защиту электронных документов при их создании, обработке, хранении и передаче. Это Закон РБ «Об электронном документе и электронной цифровой подписи»от 28 декабря 2009 г. № 113-Зи государственные стандарты на функцию хеширования и выработку и проверку электронной цифровой подписи (СТБ 1176.1-99 «Информационная технология. Защита информации. Функция хеширования» иСТБ 1176.2-99 «Информационная технология. Защита информации. Процедура выработки и проверки электронной цифровой подписи»). Подробно об этом см. раздел 3 данного пособия. Закон РБ «Об органах государственной безопасности РБ» от 3 декабря 1997 г. № 102-З определяет правовые основы, принципы, основные задачи и направления деятельности органов государственной безопасности РБ. Указом Президента РБ от 12 мая 2004 г. № 231 «Вопросы Государственного Центра безопасности информации при Президенте РБ» создан Государственный Центр безопасности информации при Президенте РБ (ГЦБИ), который Указом Президента № 229 от Еще одним видом информации, доступ к которой ограничен, является коммерческая тайна. К коммерческой информации относятся сведения по предприятиям и организациям любой формы собственности, направлениям их работ и выпускаемой продукции, о финансовом состоянии, деловых связях, сделках, а также деловые новости, предоставляемые информационными службами. Не все из этой информации должно быть ограничено в использовании, но нарушение конфиденциальности, целостности или доступности части этой информации может навести серьезный ущерб ее собственнику. В Гражданском кодексе РБ в ст. 140 сказано, что информация составляет служебную или коммерческую тайну в случае, когда она имеет действительную или потенциальную коммерческую ценность в силу неизвестности ее третьим лицам, к ней нет свободного доступа на законном основании и обладатель информации принимает меры по охране ее конфиденциальности. ВЗаконе РБ о коммерческой тайнесказано, что коммерческую тайнусоставляют преднамеренно скрываемые экономические интересы и информация о различных сторонах и сферах производственно-хозяйственной, управленческой, научно-технической, финансовой деятельности субъекта хозяйствования, охрана которых обусловлена интересами конкуренции и возможной угрозой экономической безопасности субъекта хозяйствования. Коммерческой тайной не может стать информация, являющаяся общеизвестной и общедоступной по законодательству РБ, являющаяся государственным секретом, а также защищенная патентным и авторским правом. Такая информация защищается отдельными законодательными актами. Кроме того, посредством коммерческой тайны организация не имеет права скрывать любую незаконную и противоправную деятельность, способную нанести ущерб интересам государства. Субъекту хозяйствования не позволяется скрывать информацию о численности и составе рабочих, их заработной плате, условиях труда, наличии свободных рабочих мест – такие сведения могут быть необходимы для защиты прав сотрудников. Работники субъекта хозяйствования и лица, заключившие гражданско-правовые договоры, имеющие доступ к коммерческой тайне субъекта хозяйствования, принимают обязательство сохранять коммерческую тайну и без разрешения, выданного в установленном порядке, не разглашать сведения, ее составляющие, при условии, что эта информация ранее не была известна работникам или иному лицу, получившему к ней доступ, либо не была получена от третьей стороны без обязательства соблюдать в отношении ее конфиденциальность. Данное обязательство дается в письменной форме при приеме на работу, заключении гражданско-правового договора либо в процессе его исполнения. В случае невыполнения названных обязательств работники несут материальную ответственность. Права, относящиеся к нематериальным результатам умственной деятельности в области производства, науки, литературы и искусства, относятся к интеллектуальной собственности. Такая информация охраняется Гражданским кодексом РБ, Законом РБ «О патентах на изобретения, полезные модели, промышленные образцы» от 16 декабря 2002 г. № 160-З, Законом РБ «О товарных знаках и знаках обслуживания» от 5 февраля 1993 г. № 2181-XIIиЗаконом РБ «Об авторском праве и смежных правах» от 16 мая 1996 г. № 370-XIII. Объекты авторского права и смежных прав получают охрану в силу самого факта их создания. Не требуется их регистрация или получение какого-либо документа, дающего право на их защиту. Они охраняются правом с момента их создания. В большинстве составов преступлений против информационной безопасности предметом является информация автоматизированной системы обработки информации [3], хранящаяся в компьютерной сети, автоматизированной системе, на компьютерных носителях либо передаваемая сигналами, распространяемыми по проводам, оптическим волокнам, или радиосигналами. В Уголовном кодексе РБоговорено наказание за незаконное собирание либо распространение информации о частной жизни (ст. 179), коммерческий шпионаж (ст. 254), разглашение коммерческой тайны (ст. 255), умышленное разглашение сведений, составляющих служебную тайну (ст. 375). К компьютерным преступлениям отнесены: несанкционированный доступ к компьютерной информации (ст. 349), модификация компьютерной информации (ст. 350), компьютерный саботаж (ст. 351), неправомерное завладение компьютерной информацией (ст. 352), изготовление либо сбыт специальных средств для получения неправомерного доступа к компьютерной системе или сети (ст. 353), разработка, использование либо распространение вредоносных программ (ст. 354), нарушение правил эксплуатации компьютерной системы или сети (ст. 355), совершение хищений с использованием компьютерной техники, хищение путем использования компьютерной техники (ст. 212).

Практическая часть 1. Изучите теоритическую часть. 2. Изучите основные нормативно-правовые акты в области защиты информации: Закон об информации, информатизации и защиты информации, Закон о государственной тайне и государственных секретах, Закон о коммерческой тайне, Гражданский кодекс, Уголовный кодекс, указы и декреты Президента РБ. 3. Выполните проверочных тест и сдайте на проверку преподавателю.

Контрольные вопросы 1. Какую функцию выполняют правовые методы защиты информации? 2. Дайте краткую характеристику Закону Об информации, информатизации и защите информации? 3. Что называется компьютерным саботажем? 4. Какие компьютерные преступления Вы знаете? Какие виды ответственности влекут компьютерные преступления? 5. Что может составлять коммерческую тайну.

Пассивные и активные методы защиты информации от утечки по техническим каналам

Цель работы:Изучить пассивные методы защиты информации от утечки по электромагнитному каналу за счет пассивных электромагнитных излучений и наводок, получить практические навыки при расчете экранов электромагнитного излучения.

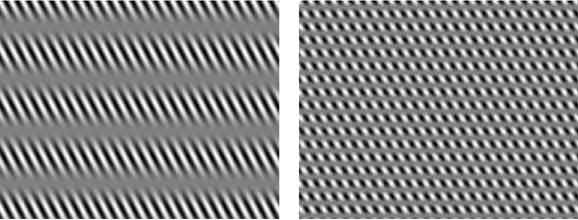

Теоретическая часть Побочные электромагнитные излучения и наводки (ПЭМИН) являются наиболее опасным техническим каналом утечки информации средств вычислительной техники (СВТ). Выполнение нормативов по ПЭМИН на объектах информатизации гарантирует конфиденциальность обрабатываемой СВТ информации. Обычно для выполнения указанных нормативов применяют активную радиотехническую маскировку побочных излучений, электромагнитную экранировку помещений, рабочих мест и объектов информатизации или самих СВТ. Это сопровождается рядом недостатков, в том числе существенным удорожанием защиты за счёт дооборудования генераторами помех объекта информатизации и необходимостью оценки санитарного состояния последнего, ярко выраженным отрицательным влиянием на организм пользователя. Soft Tempest технологии. В качестве управляемого канала передачи данных можно использовать ПЭМИН компьютера. Soft Tempest - технологии скрытой передачи данных по каналу побочных электромагнитных излучений с помощью программных средств. Soft Tempest атака позволяет с помощью специальной программы‑закладки, внедряемой с использованием стандартной техники применения "вирусов", "червей" и "троянцев", искать необходимую информацию в компьютере и передавать ее путем модуляции изображения монитора. Принимая побочные излучения монитора можно выделить полезный сигнал и таким образом получить информацию, хранящуюся в компьютере. Простейший способ Soft Tempest атаки использует амплитудную модуляцию экранного изображения и стандартный АМ-приемник. При передаче информации этим простейшим способом на экране монитора возникает характерное изображение, вид которого определяется частотой амплитудной модуляции (рисунок 2.1). Подобную "рябь" на мониторе трудно не заметить. Таким образом, при передаче информации путем управления излучением монитора сталкиваются с необходимостью решения задачи стеганографии в классической постановке (совокупность средств и методов, используемые для формирования скрытого канала передачи информации). Задача встраивания интересующей информации решается путем подбора характеристик управляющих сигналов, чтобы информация, излучаемая в эфир, отличалась от отображаемой на экране монитора. Причем, это возможно не только для текстовой информации, но и для графической.

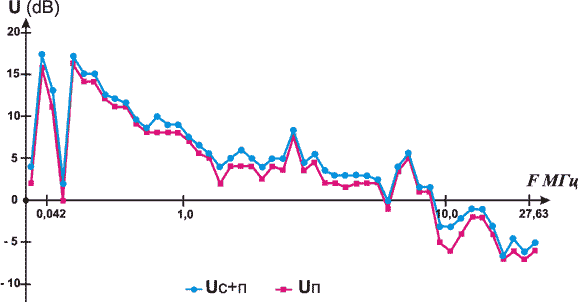

Утечка информации через порты ПК. Одним из самых лучших методов скрытой передачи информации – передача по каналу, который не охвачен контролем. В этом плане конечно лучше всего предавать информацию посредством электромагнитных излучений компьютера. Обращение к любому устройству и даже к любому незадействованному порту вызывает появление побочных излучений на определенных, характерных для данного порта, частотах и с определенной мощностью. Поэтому Soft Tempest атаки могут существовать во множестве вариантов, в зависимости от того, какое конкретно устройство компьютера выбрано для управления излучением. При этом и программа – закладка может быть значительно проще, чем в рассмотренном выше случае, так как и вывод в порт программно реализуется проще, чем формирование специальных кодов для модуляции луча трубки монитора, и не требуется применения стеганографических методов. Скрытность передачи обеспечивается тем, что сегодня отсутствуют штатные средства контроля излучений компьютера. Использование обычных сканирующих приемников для целей контроля малоэффективно вследствие того, что компьютер излучает в широкой полосе частот, и отыскать в этой полосе частот ту, на которой осуществляется передача, очень сложно. Интерес к последовательному порту вызван особенностью его конструктивного исполнения. Передача "1" и "0" осуществляется импульсами разной полярности с амплитудой более 5 В. Это позволяет предположить, что уровень излучений, вызванной передачей в порт информации, будет достаточно высоким, даже если к порту никакие устройства не подключены (соответственно, отсутствует более-менее эффективная антенна). Кроме того, последовательная передача легко перехватывается и интерпретируется. К тому же последовательный порт позволяет программно задавать скорость передачи. Изменение скорости передачи данных в порт, можно получить на отдельных частотах существенное превышение уровня излучения порта над уровнем излучения остальных элементов компьютера. Если к порту подключено какое‑либо устройство, то соединительный кабель играет роль антенны. В этом случае уровень излучения получается настолько высоким, что принимать информации можно весьма примитивными средствами на значительном расстоянии. Но наиболее интересные результаты получаются при скорости передачи 9600. Результаты измерения уровней излучения для случая, когда к порту не подключены никакие устройства при скорости передачи 9600, приведены на рисунке 2.2.

Анализ приведенного графика показывает, что абсолютное значение уровня побочных излучений при выводе информации в незадействованный последовательный порт на отдельных частотах может быть весьма значительным. Однако, превышение этого уровня над уровнем остальных побочных излучений компьютера во всем диапазоне частот остается небольшим. В лучшем случае отношение сигнал/шум составляет 2-3 дБ. Такая величина говорит о том, что обнаружить работу программной закладки, передающей информацию через побочные излучения последовательного порта, практически невозможно. Естественно, не весь спектр электромагнитного излучения компьютера может быть использован для перехвата информации. Интерес в этом отношении представляют лишь цепи, по которым передается информация. Поэтому электрические цепи компьютера можно разделить на информативные и неинформативные. Для персонального компьютера информативными ПЭМИН являются излучения, формируемые следующими цепями: цепь, по которой передаются сигналы от контроллера клавиатуры к порту ввода-вывода на материнской плате; цепи, по которым передается видеосигнал от видеоадаптера до электродов электронно-лучевой трубки монитора; цепи, формирующие шину данных системной шины компьютера; цепи, формирующие шину данных внутри микропроцессора, и т.д. Соответственно неинформативными ПЭМИН являются излучения, формируемые следующими цепями: цепи формирования и передачи сигналов синхронизации; цепи, формирующие шину управления и шину адреса системной шины; цепи, передающие сигналы аппаратных прерываний; внутренние цепи блока питания компьютера и т.д.

Таблица 2.1 ‑ Электромагнитное излучение компьютера

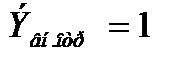

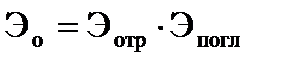

Расчет экрана электромагнитного излучения. Экранирование – локализация электромагнитной энергии в определенном пространстве с помощью экранирующих или поглощающих материалов. В зависимости от назначения различают экраны с внутренним возбуждением электромагнитного поля, в которых обычно помещается источник помех, и экраны внешнего электромагнитного поля, во внутренней полости которых помещаются чувствительные к этим полям устройства. В первом случае экран предназначен для локализации поля в некотором объеме, во втором – для защиты от воздействия внешних полей. Экран, защищая цепи, детали, колебательные контуры от воздействия внешних полей, оказывает существенной влияние на параметры экранируемых элементов. Из-за перераспределения электромагнитного поля внутри экрана происходят изменения их первичных параметров, в результате чего, например, изменяются магнитные связи, уменьшается первичная индуктивность катушек, увеличивается емкость контуров, возрастает активное сопротивление, что ведет к изменению частоты. Экранирование с использованием вихревых токов обеспечивает одновременное ослабление как магнитных, так и электрических полей. Это дает основание такой способ экранирования называть электромагнитным. Эффективность экранирования такого экрана в ближней зоне (зоне индукции) будет не одинакова для составляющих поля. Поэтому, как правило, для ближней зоны следует вычислять каждый из компонентов поля в отдельности, принимая во внимание при этом, что в дальней зоне (зоне излучения) эффективности экранирования составляющих окажутся одинаковыми. Физическая сущность электромагнитного экранирования, рассматриваемая с точки зрения теории электромагнитного поля и теории электрических цепей, сводится к тому, что под действием источника электромагнитной энергии на стороне экрана, обращенной к источнику, возникают заряды, а в его стенках – токи, поля которых во внешнем пространстве по интенсивности близки к полю источника, а по направлению противоположны ему и поэтому происходит взаимная компенсация полей. Такое рассмотрение представляется упрощенным, так как природа электромагнитного экранирования гораздо сложнее. С точки зрения волновых представлений эффект экранирования проявляется из-за многократного отражения электромагнитных волн от поверхности экрана и затухания энергии волн по толщине. Отражение электромагнитной энергии обусловлено несоответствием волновых характеристик диэлектрика, в котором расположен экран и свойств материала экрана. Чем больше это несоответствие, чем больше отличаются волновые сопротивления экрана и диэлектрика, тем интенсивнее частичный эффект экранирования, определяемый отражением электромагнитных волн. Эффективность электрически замкнутого экрана, т.е. способного ограничивать проникновение силовых линий электрического поля вне и внутри экранируемого пространства, определяется формулой:

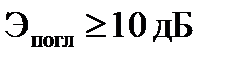

где Эотр – ослабление энергии падающих волн за счет отражения на границе сред, Эпогл – ослабление вследствие затухания энергии в толще экрана, Эвн.отр – ослабление из-за внутренних отражений в самом экране.

Обычно, если

или в децибелах:

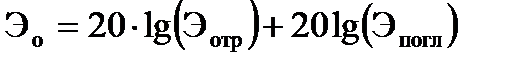

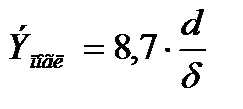

Расчет электромагнитных экранов с достаточной точностью возможен только в некоторых в идеализированных случаях. К ним относятся: 1. Бесконечно плоский экран на пути распространения плоской волны; 2. Размещение точечного источника в центре герметичного идеального проводящего экрана сферической формы; 3. Бесконечно длинный идеально проводящий цилиндр с излучателем в виде бесконечной нити, расположенной на оси этого цилиндра. Все эти случаи не отражают реальных условий работы экрана, поскольку не учитывают соотношения между длиной волны и линейными размерами экрана, характера источника, неравномерности распределения поля внутри экрана, неоднородности материала и конструкции самого экрана и главным образом возможности проникновения поля через щели и отверстия, имеющиеся в экране. Однако выше перечисленные случаи позволяют получить многие общие зависимости, например, при падении плоской волны на плоский бесконечный экран. В этом случае величины потерь на отражение и поглощение определяются одинаково, т.к. в толще материала экрана как падающая, так и отраженная волны рассматриваются как плоские. В металле электромагнитная волна затухает по экспоненциальному закону. Мерой скорости этого процесса является глубина проникновения волны или толщина поверхностного слоя d. При прохождении волны через толщину поверхностного слоя d она ослабевает в e раз. Если же толщина материала будет равной d, она будет ослабевать в ed/d раз. Тогда:

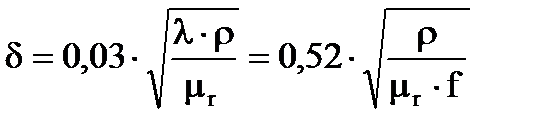

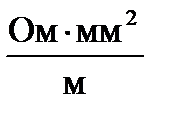

где d – толщина материала экрана, м. Глубина проникновения представляет собой постоянную величину, характеризующую материал экрана и зависящую от частоты:

где r ‑ удельное сопротивление материала экрана, l ‑ длина волны в воздушном пространстве, м, f – частота, МГц, mr – относительная магнитная проницаемость материала экрана, d ‑ толщина поверхностного слоя, м.

На частотах 0,1 - 1 кГц экранирование вихревыми токами действует слабо и магнитное поле можно ослабить только шунтированием его ферромагнитным материалом с большим m. С повышением частоты увеличивается вытеснение магнитного поля из объема ферромагнитного материала вследствие поверхностного эффекта, уменьшается действующая толщина экрана и эффективность экранирования шунтированием поля падает, а с вытеснением поля растет. В диапазоне частот 0,1 - 1,0 кГц экранирование магнитного поля является труднейшей задачей и к нему прибегают крайне редко.

Практическая часть 1. Рассчитать эффективность экранирования и глубину проникновения электромагнитного поля в материал экрана ЭМИ с заданными параметрами. 2. Построить частотную зависимость рассчитанных параметров. 3. Сделать вывод об эффективности применяемых мер пассивной защиты. 4. Оформить отчет.

Контрольные вопросы

1. В чем смысл Soft Tempest технологий? 2. За счет чего происходит утечка информации через порты ПК? 3. Назначение экрана электромагнитного излучения? 4. Физический смысл глубины проникновения электромагнитного поля в материал экрана? 5. Что такое эффективность экранирования?

Приложение - Характеристики некоторых металлов

|

Рисунок 2.1 ‑ Изображение на экране монитора при амплитудной модуляции тоном разной частоты

Рисунок 2.1 ‑ Изображение на экране монитора при амплитудной модуляции тоном разной частоты

Рисунок 2.2 ‑ Уровни излучения компьютера через последовательный порт: красная линия, Uп, соответствует значениям уровня излучения компьютера при отсутствии передачи информации через излучение последовательного порта. Синяя линия, Uс+п, - уровням излучения в моменты передачи информации

Рисунок 2.2 ‑ Уровни излучения компьютера через последовательный порт: красная линия, Uп, соответствует значениям уровня излучения компьютера при отсутствии передачи информации через излучение последовательного порта. Синяя линия, Uс+п, - уровням излучения в моменты передачи информации

,

,

, то

, то  , поэтому этой составляющей можно пренебречь, и тогда:

, поэтому этой составляющей можно пренебречь, и тогда: ,

,

,

,

,

,

,

,

,

,