Студопедия КАТЕГОРИИ: АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция |

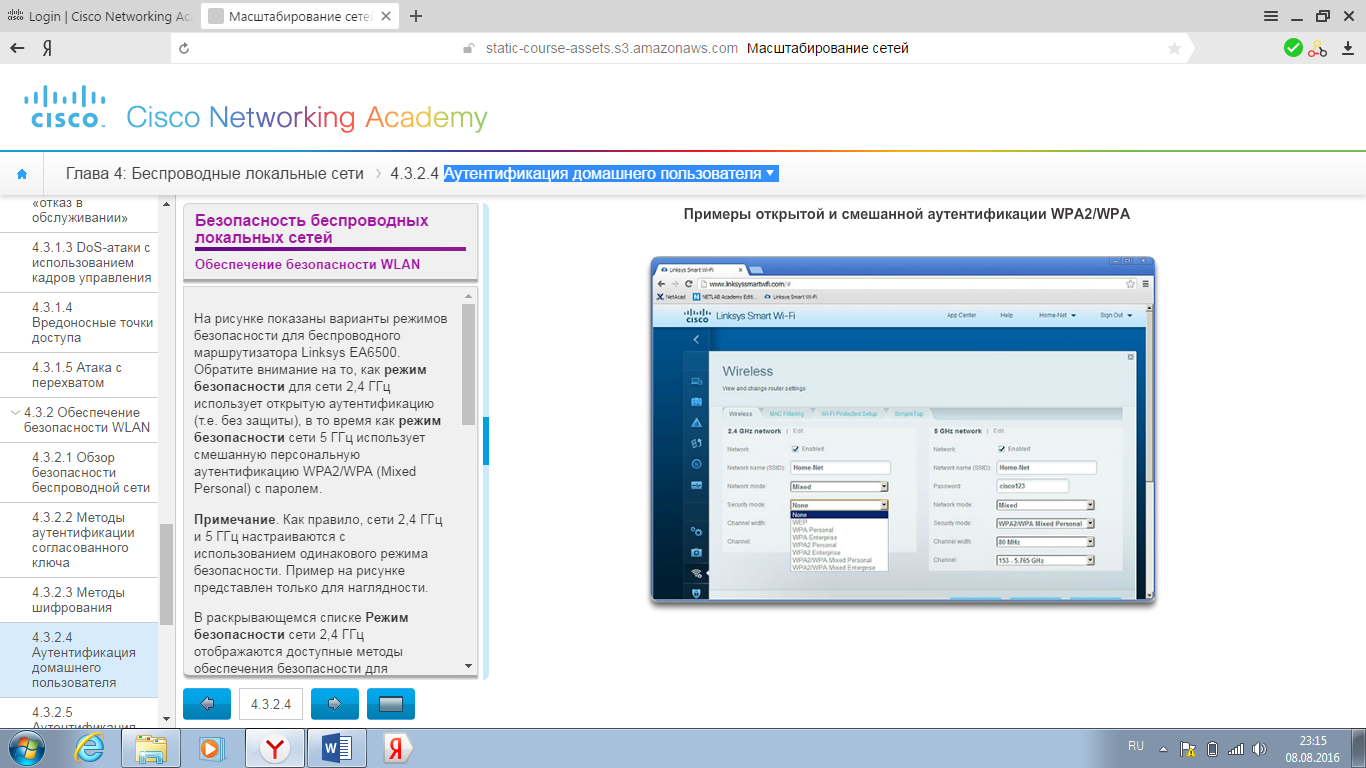

Аутентификация домашнего пользователяНа рисунке показаны варианты режимов безопасности для беспроводного маршрутизатора Linksys EA6500. Обратите внимание на то, как режим безопасности для сети 2,4 ГГц использует открытую аутентификацию (т.е. без защиты), в то время как режим безопасности сети 5 ГГц использует смешанную персональную аутентификацию WPA2/WPA (MixedPersonal) с паролем. Примечание. Как правило, сети 2,4 ГГц и 5 ГГц настраиваются с использованием одинакового режима безопасности. Пример на рисунке представлен только для наглядности. В раскрывающемся списке Режим безопасности сети 2,4 ГГц отображаются доступные методы обеспечения безопасности для маршрутизатора Linksys EA6500. В нем представлены все методы, от самых ненадежных (т. е. без защиты) до самых надежных (т. е. смешанная корпоративная аутентификация WPA2/WPA (MixedEnterprise)). Для сети 5 ГГц доступен такой же раскрывающийся список. WPA и WPA2 поддерживают два типа аутентификации. · Персональная— предназначена для домашних сетей и небольших корпоративных сетей. Пользователи выполняют аутентификацию, используя предварительно согласованный ключ (PSK). Беспроводные клиенты выполняют аутентификацию на точке доступа, используя предварительно согласованный пароль. Специализированный сервер аутентификации не требуется. · Корпоративная— предназначена для корпоративных сетей, но требует наличия сервера аутентификации службы дистанционной аутентификации пользователей (RADIUS). Хотя этот тип аутентификации более сложен для настройки, он обеспечивает повышенную безопасность. Устройство должно выполнить аутентификацию посредством сервера RADIUS, после чего пользователи должны пройти аутентификацию, используя стандарт 802.1X, который задействует для аутентификации усовершенствованный протокол аутентификации (EAP).

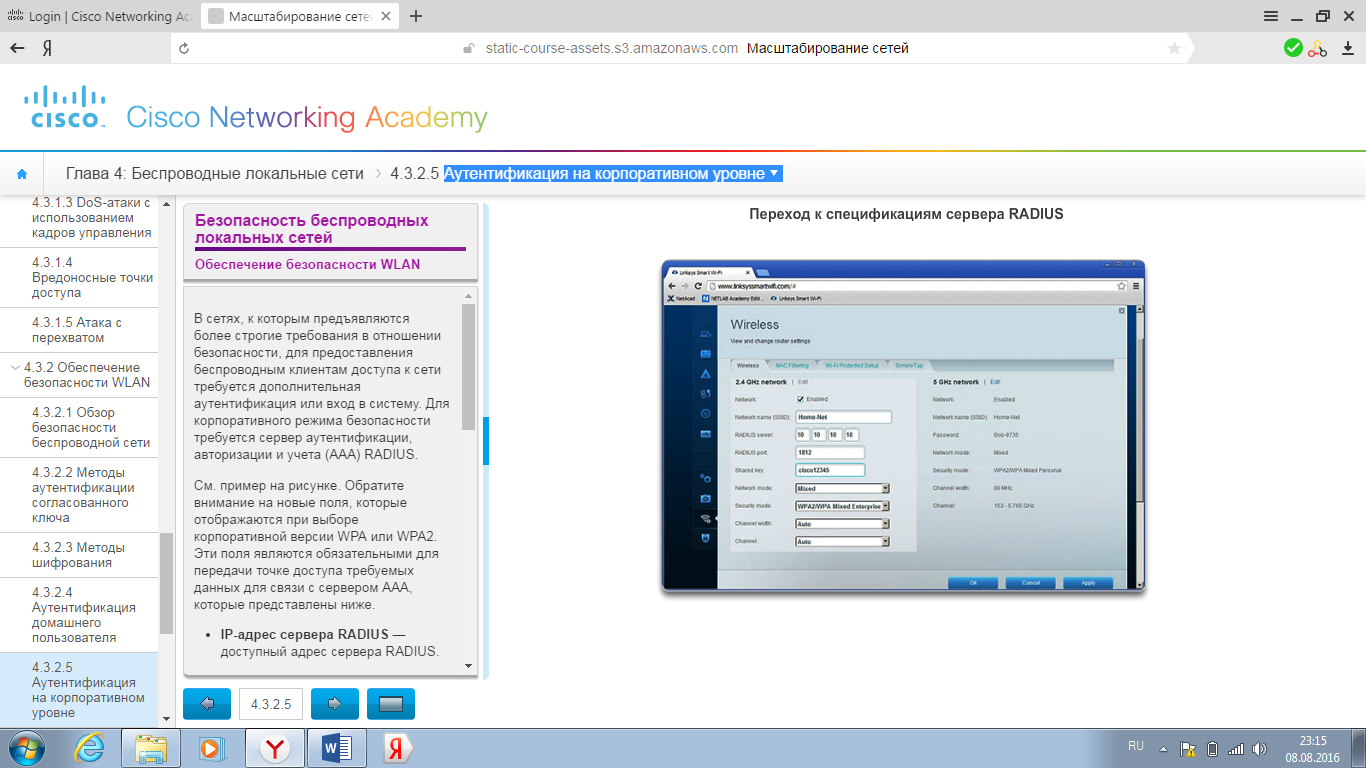

Аутентификация на корпоративном уровне В сетях, к которым предъявляются более строгие требования в отношении безопасности, для предоставления беспроводным клиентам доступа к сети требуется дополнительная аутентификация или вход в систему. Для корпоративного режима безопасности требуется сервер аутентификации, авторизации и учета (AAA) RADIUS. См. пример на рисунке. Обратите внимание на новые поля, которые отображаются при выборе корпоративной версии WPA или WPA2. Эти поля являются обязательными для передачи точке доступа требуемых данных для связи с сервером AAA, которые представлены ниже. · IP-адрес сервера RADIUS— доступный адрес сервера RADIUS. · Номера портов UDP— официально назначенные порты UDP 1812 для аутентификации RADIUS и 1813 для учета RADIUS. Также возможно использование портов UDP 1645 и 1646. · Согласованный ключ— используется для аутентификации на точке доступа посредством сервера RADIUS. Согласованный ключ не обязательно настраивать на станции (STA). Его настройка требуется только на точке доступа, чтобы выполнить аутентификацию с помощью сервера RADIUS. Примечание. Поле пароля не отображается, так как аутентификация и авторизация текущего пользователя обрабатываются стандартом 802.1X, который предоставляет централизованную аутентификацию конечных пользователей на базе сервера. При входе в систему по стандарту 802.1X для обмена данными с точкой доступа и сервером RADIUS используется протокол EAP. EAP представляет собой платформу для аутентификации доступа к сети. Этот протокол предоставляет механизм безопасной аутентификации и согласование безопасного закрытого ключа, который впоследствии можно использовать для сеанса шифрования беспроводной связи с использованием механизмов шифрования TKIP или AES.

|

||

|

Последнее изменение этой страницы: 2018-04-12; просмотров: 367. stydopedya.ru не претендует на авторское право материалов, которые вылажены, но предоставляет бесплатный доступ к ним. В случае нарушения авторского права или персональных данных напишите сюда... |