Студопедия КАТЕГОРИИ: АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция |

Методы и средства обеспечения надежности и безопасности выполнения ГУ.Стр 1 из 2Следующая ⇒ Лабораторная работа№1 Определение требований к качественным показателям государственных информационных систем Цель: изучение особенностей проектирования государственных информационных систем

Задание 1. Заполните следующую таблицу:

2. Найдите документы (стандарты), в которых прописаны количество и виды обеспечения информационной системы. Проанализировав их, заполните первый столбец таблицы, указав название вида обеспечения ИС, его определение, характеризующее область ответственности. (Подсказка: ГОСТ 34.601-90

Можно еще посмотреть международные ISO)

3. Выпишите во второй столбец таблицы количественные и качественные характеристики данного вида обеспечения ИС.

4. Заполните следующие два столбца, конкретизировав указанные характеристики для корпоративных и государственных систем.

5 Дайте письменный ответ на следующие вопросы: 1. Какие стандарты регламентируют количество и виды обеспечения ИС. Объясните, каким стандартом Вы пользовались, и почему. 2. Опишите мероприятия по разработке одного из видов обеспечения ИС.

Лабораторная работа № 2. Моделирование процесса получения государственной услуги в электронном виде

Цель: изучение проектирования типовых процессов государственных информационных на примере оказания электронных государственных услуг  Задание 1. Зайдите на портал предоставления государственных услуг (ГУ). Выберите одну из услуг. Выпишите ее название с сайта и назначение (что данная услуга делает). 2. По материалам сайта постройте схему выполнения ГУ, указав: название ГУ, развернутое определение, какое ведомство отвечает за предоставление ГУ, какие документы необходимы для оказания ГУ, кто и каким образом может являться ее получателем, зафиксируйте процесс предоставления услуги (пройдя по сайту), приведите соответствующие скриншоты, приведите этапы предоставления услуги.

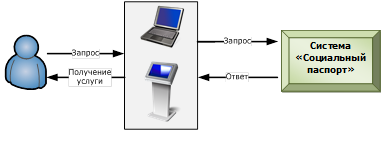

(Подсказка: Например:

Только справа не Система «Социальный паспорт, а Портал госуслуг)

3. Определите тип выбранной ГУ, (информационная, элементарная, интерактивная, транзакционная, активная, аналитическая, прогнозная), укажите уровень зрелости ГУ. 4. Определите состав и структуру обеспечения государственной ИС, необходимые для поддержки оказания ГУ. 5. Постройте архитектуру функциональной подсистемыгосударственной ИС для оказания услуги

(Подсказка: портал+ общение с ведомственными системами)

Лабораторная работа № 3. Принципы организации межведомственного взаимодействия при проектировании и внедрении региональной информационной системы Цель: изучение организации и средств поддержки межведомственного взаимодействия при выполнении государственной услуги на основе региональной информационной системы Задание 1. Для выбранной в Лабораторной №2 государственной услуги определите набор документов, формирующихся на этапах выполнения ГУ 2. Постройте модель формирования информационного контента документов, указав все ведомственные АИС, задействованные в этом процессе. 3. Разработайте схему и регламент взаимодействия ведомств при выполнении ГУ. 4. Приведите список нормативных документов, актов, и стандартов, определяющих данный регламент Лабораторная работа № 4. Методы и средства обеспечения надежности и безопасности выполнения ГУ. Цель: изучение объектов, задач, методов и средств подсистем защиты информации в информационных системах государственного и муниципального назначения, а именно: управления доступом, защиты от НСД и контроля целостности ресурсов», межсетевого экранирования, Криптографической защиты информации, антивирусной защиты, предотвращения вторжений. Задание: 1. Для построенной в Лабораторной работе №3 подсистемы оказания ГУ составить комплект современных действующих стандартов, норм, правил, которым должна соответствовать политика безопасности при выполнении указанной ГУ. 2. Составить краткую характеристику объекта автоматизации и определить основные направления политики безопасности указанной подсистемы. 3. Спроектировать структуру подсистемы защиты информации.

(Например:Объектом автоматизации является ПТК (название модуля)региональной системы. В целях учета интересов субъектов информационных отношений в системе реализованы механизмы следующих уровней: ¾ Законодательного (законы, нормативные акты, стандарты и т.п.); ¾ Организационного (действия общего характера, предпринимаемые руководством организации); ¾ Процедурного (конкретные меры безопасности); ¾ Программно-технического (конкретные реализуемые технические меры). Безопасность системы реализуется путем соблюдения общих принципов функционирования: ¾ Доступность (возможность за приемлемое время получить требуемую информационную услугу); ¾ Целостность (актуальность и непротиворечивость информации, ее защищенность о разрушения и несанкционированного изменения); ¾ Конфиденциальность (защита от несанкционированного ознакомления). Доступ к ресурсам ПТК осуществляется зарегистрированными в соответствии с утвержденной процедурой пользователями при предъявлении доказательств их подлинности (аутентификации), при этом учитывается: ¾ разные уровни доступа к формируемой информации для всех участников социального регистра населения (определение и разграничение прав для всех категорий участников); ¾ возможности доступа к определенной информации (справочники, классификаторы, рабочие базы данных, выходные формы); ¾ функции пользователей в зависимости от прав (просмотр, ввод, корректировка, удаление, формирование отчетных форм).) Модель нарушителя и угрозы При разработке модели нарушителя на объектах информатизации программно-аппаратного комплекса системы социально-платежной карты Югра учитываются основные положения документа: «Руководящий документ. Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации» (Гостехкомиссия России, 1992г.), а также Федерального закона Российской Федерации от 27.07.2006г. № 152-ФЗ «О персональных данных». В соответствии с указанными документами принимаются следующие основные положения: ¾ в качестве возможного нарушителя рассматривается субъект, имеющий доступ к работе со штатными средствами ПТК; ¾ возможные нарушители классифицируются по уровню возможностей, предоставляемых им штатными средствами ПТК системы. Выделяется несколько уровней этих возможностей, в соответствии с возможностями системного администратора, администратора портала ЕСР, сотрудника ППВ, персонализатора, лиц, находящихся вне контролируемой территории и являющихся пользователями ресурсов региональной системы (легитимные пользователи, обращающиеся к инфокиоскам). Классификация является иерархической, т.е. каждый следующий уровень включает в себя функциональные возможности предыдущего: ¾ запуск задач (программ) из фиксированного набора, реализующих заранее предусмотренные функции по обработке информации – для внешних пользователей ПТК региональной системы, подключенных через межсетевой экран, реализованного на базе ViPNet [Координатор]; ¾ создание и запуск собственных программ с новыми функциями по обработке информации – для администратора портала ЕСР, сотрудника пункта приема и выдачи карт (ППВ), персонализатора; ¾ управление функционированием ПТК региональной системы, т.е. воздействием на базовое программное обеспечение системы, на состав и конфигурацию оборудования – для системных администраторов; ¾ весь объем возможностей лиц, осуществляющих проектирование, реализацию и ремонт технических средств ПТК региональной системы, вплоть до включения в состав СВТ собственных технических средств с новыми функциями по обработке информации. На своем уровне нарушитель является специалистом высшей квалификации, знает все и, в частности, о системе и средствах ее защиты, в части ему доступной. Предполагается, что несанкционированный доступ на объекты посторонних лиц должен быть исключен организационными мерами (охрана территории, организация пропускного режима). Информационная безопасность подсистемы передачи данных должна обеспечивать противостояние следующим угрозам: ¾ нарушение работоспособности (дезорганизация работы системы ПТК региональной системы), блокирование информации, нарушение технологических процессов, срыв своевременного решения задач; ¾ нарушение целостности (искажение, подмена, уничтожение) информационных, программных и других ресурсов системы, а также фальсификация (подделка) документов; ¾ нарушение конфиденциальности (разглашение, утечка) передаваемой информации. Пользователь может получить доступ к ресурсам или выполнить действия, на которые ему не было предоставлено прав. Такая угроза может исходить от двух категорий пользователей: 1. Нелегальный пользователь может получить логический доступ к ресурсам ПТК региональной системы. Предполагается, что такие нелегальные пользователи могут иметь различные навыки, ресурсы и мотивы своей деятельности, начиная от «любознательного «наблюдателя» с ограниченными техническими знаниями, и заканчивая теми, кто хорошо представляет себе ценность информации, хранящейся в системе и готов задействовать значительные ресурсы с целью получения доступа в систему, а также имеет представление о ее архитектуре. 2. Безопасность может нарушиться из-за уязвимых мест в компонентах ПТК региональной системы. Пользователи или лица, несущие внешнюю угрозу, могут случайно или в результате целенаправленного поиска обнаружить уязвимые места в средствах безопасности ПТК региональной системы, которыми можно воспользоваться так, что действие функций безопасности будет изменено в пользу этих лиц. Во время операций в ПТК системы могут произойти события, нарушающие безопасность информации, но не регистрируемые в качестве таковых. Эта угроза создается человеческим фактором и связана со способностью администратора или пользователя выявить проблему, воздействующую на безопасность системы. Нарушающие безопасность события могут не регистрироваться или может не отслеживаться пользователь, связанный с таким событием. Контроль и мониторинг безопасности зависит от способности обнаруживать и докладывать о возникновении событий, имеющих отношение к безопасности, а также от способности отождествлять тех, кто является причиной подобных ситуаций и защищать записи о них от несанкционированного просмотра, изменения или разрушения. Требования к организации работы в условиях При организации работы в региональной системе в условиях функционирования подсистемы защиты информации должны выполняться следующие требования: ¾ Аутентификация должна проводиться средствами, устойчивыми к активному либо пассивному перехвату информации по всему каналу передачи данных между сервером приложения и пользователями. ¾ Доступ пользователей должен осуществляться через модуль межсетевого экранирования с сокрытием от них информации о структуре подсети, в которой развернуты модули подсистемы сети передачи данных информационных киосков. ¾ Действия пользователей при обращении к системе протоколируются в следующем объеме: § фиксация попытки получения сервиса из внешней зоны межсетевого экрана с указанием типа сервиса, времени и адреса, с которого осуществлялась попытка; § фиксация проведения любых действий с привилегиями администратора операционной системы с указанием времени и последовательности действий; § фиксация попытки обращения к серверам ЦОД с использованием нештатных протоколов доступа. ¾ Все действия системных администраторов должны фиксироваться в журналах администрирования системы в заранее установленном и утвержденном объеме. ¾ Регистрационная информация и журналы администрирования должны периодически проверяться системным администратором безопасности. ¾ Запрещен доступ к ресурсам системы, либо решение задач администрирования с использованием непредусмотренных сервисов. ¾ Системный администратор безопасности должен иметь возможность фиксировать и предотвращать попытки обхода средств защиты.) (Подсказка в общем виде: Общие сведения и состав Подсистема защиты информации ПТК региональной системы предназначена для обеспечения непрерывного защищенного обмена данными между серверной группой ЦОД, удаленными рабочими местами (АРМ и инфокиосками) и внешними информационными системами. При проектировании подсистемы защиты информации использовался комплексный подход, предусматривающий применение механизмы объектового и комплексного подхода. В качестве объектов в данном случае выступают инфокиоски, АРМы ППВ, а также серверное оборудование ЦОД ЮСР, объединенные в единую информационную систему. Объектовый подход применяется для анализа защищенного взаимодействия инфокиосков с ЦОД ЮСР, а прикладной подход позволяет применить механизмы безопасности к сервисам конкретных приложений системы. При комплексном подходе к проектированию ПТК региональной системы, она представляется как совокупность объектов, на которых используются универсальные средства безопасности. Подсистема защиты информации включает функциональные компоненты, реализующие следующие комплексы задач: ¾ управления доступом, защиты от НСД и контроля целостности ресурсов; ¾ межсетевого экранирования; ¾ криптографической защиты информации; ¾ антивирусной защиты; ¾ предотвращения вторжений. Подсистема защиты информации реализована на основе технологии построения виртуальных защищенных сетей ViPNet, с помощью которой реализуется сеть VPN, объединяющая инфокиоски, Армы ППВ и ЦОД ЮСР, а также обеспечивается защищенное информационное взаимодействие с внешними информационными системами. Технология ViPNet обеспечивает процедуры конфигурирования и управления сетью VPN, защиту серверов, находящихся в ЦОД ЮСР, подключение и авторизацию новых инфокиосков и АРМов ППВ, протоколирование всех операций, связанных с процедурами установки VPN– соединений, удаленный мониторинг и управление всеми компонентами подсистемы. Кроме технологии ViPNet для построения подсистемы защиты информации ПТК региональной системы используются следующие средства защиты информации: ¾ Межсетевого экранирования; ¾ Антивирусной защиты; ¾ Управления доступом, защиты от НСД и контроля целостности ресурсов; ¾ Криптографической защиты информации; ¾ Предотвращения вторжений. Структурно подсистема защиты информации включает следующие аппаратно-программные средства: ¾ Сервер межсетевого экрана ViPNetCoordinator под управлением ОС Windows Server 2003; ¾ Сервер управления VPN сетью ViPNetAdministrator под управлением ОС WindowsServer 2003; ¾ Комплекс СЗИ НСД «Аккорд-АМДЗ» на базе контроллера «Аккорд-5.5» (PCI,PCI-X) и съемником информации DS-13 с контактным устройством в сборе, устанавливаемым на каждом инфокиоске, ППВ и серверах ЦОД ЮСР; ¾ Антивирусное программное обеспечение «Kaspersky Business Space Security», версии 6.0; ¾ Программно-аппаратный комплекс ASA 5540, реализованный в виде модульной архитектуры Cisco Adaptive Identification and Mitigation (AIM) позволяющий – контролировать электронную почту и Web-трафика (фильтрация URL), антивирусная защита, антиспам, антифишинг, NetworkAdmissionControl. В указанной конфигурации программно-технических средств подсистема защиты информации обеспечивает непрерывный защищенный обмен данными между инфокиосками, Армами ППВ и ЦОД ЮСР, обеспечивает безопасность ресурсов системы от случайных и преднамеренных воздействий естественного и искусственного характера. Как указывалось выше, подсистема защиты информации реализуется на основе технологии виртуальных частных сетей (VirtualPrivateNetwork - VPN). При этом конфиденциальность данных, передаваемых по сети передачи данных ПТК региональной системы, обеспечивается за счет шифрования передаваемых данных в соответствии с ГОСТ 28147-89. Доступность информации обеспечивается за счет использования аппаратных средств ЦОД,в части использования схем резервирования компонентов сетевого оборудования и серверного оборудования. Целостность передаваемой информации между компонентами сети передачи данных информационных киосков обеспечивается за счет реализации функции хэширования, в соответствии с ГОСТ Р 34.11-94. |

||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2018-04-12; просмотров: 184. stydopedya.ru не претендует на авторское право материалов, которые вылажены, но предоставляет бесплатный доступ к ним. В случае нарушения авторского права или персональных данных напишите сюда... |