Студопедия КАТЕГОРИИ: АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция |

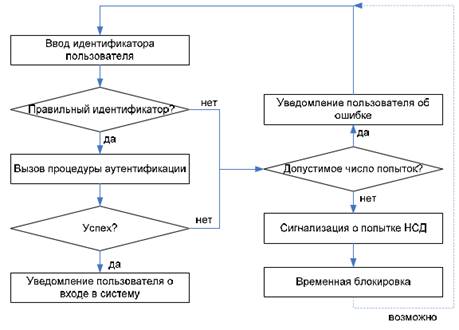

Построение систем защиты от угроз нарушения конфиденциальности информации. Идентификация и аутентификация.идентификацией принято понимать присвоение субъектам доступа уникальных идентификаторов и сравнение таких идентификаторов с перечнем возможных. аутентификация понимается как проверка принадлежности субъекту доступа предъявленного им идентификатора и подтверждение его подлинности. Тем самым, задача идентификации – ответить на вопрос «ты кто?», а аутентификации - «а ты отвечаешь, что ты - это ты?». Методы аутентификации – идентификации: 1. Методы, основанные на знании некоторой секретной информации. Классическим примером таких методов является парольная защита, когда в качестве средства аутентификации пользователю предлагается ввести пароль – некоторую последовательность символов. Данные методы аутентификации являются наиболее распространёнными. 2. Методы, основанные на использовании уникального предмета. В качестве такого предмета могут быть использованы смарт-карта, токен, электронный ключ и т.д. 3. Методы, основанные на использовании биометрических характеристик человека. На практике чаще всего используются одна или несколько из следующих биометрических характеристик: - отпечатки пальцев; - рисунок сетчатки или радужной оболочки глаза; - тепловой рисунок кисти руки; - фотография или тепловой рисунок лица; - почерк (роспись); - голос. Наибольшее распространение получили сканеры отпечатков пальцев и рисунков сетчатки и радужной оболочки глаза. 4. Методы, основанные на информации, ассоциированной с пользователем. Примером такой информации могут служить координаты пользователя, определяемые при помощи GPS. Данный подход вряд ли может быть использован в качестве единственного механизма аутентификации, однако вполне допустим в качестве одного из нескольких совместно используемых механизмов. Широко распространена практика совместного использования нескольких из перечисленных выше механизмов – в таких случаях говорят о многофакторнойаутентификации. Примечание. Могут докапываться про пароли – достоинства и недостатки, как правильно делать пароли, как получить пароль. На всякий пожарный – блок-схема стандартной процедуры идентификации и аутентификации.

|

||

|

Последнее изменение этой страницы: 2018-04-12; просмотров: 355. stydopedya.ru не претендует на авторское право материалов, которые вылажены, но предоставляет бесплатный доступ к ним. В случае нарушения авторского права или персональных данных напишите сюда... |